Популярное

Полезные советы

Важно знать!

17 способов заработать не выходя из дома

Прибыльный домашний заработок для женщин

В интернете всегда была прибыльной категория 18+. Совершеннолетние девушки (парни и пары) могут попробовать себя в роли вебкам модели. Возможно, вы уже слышали...

Читать далее

30+ лучших шаблонов слайдов powerpoint (бесплатные + premium ppt)

4 способа скачать видео с тик тока без знака

10 сервисов, которые быстро посчитают количество символов в тексте

7 способов подключить телевизор к компьютеру: через кабель и без него

12 лучших недорогих смартфонов

8 утилит для очистки реестра и удаления ненужного мусора

16 лучших графических редакторов, которые не стоят ни копейки

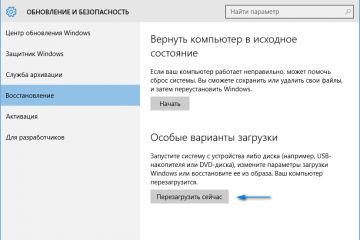

3 способа как можно сбросить windows 7 до заводских настроек

17 сервисов для подбора ключевых слов

Рекомендуем

Лучшее

Важно знать!

10 вариантов заработка в сети интернет для школьника

Можно ли детям работать: способы заработать ребенку в 10, 11, 12 лет

Официально действующее законодательство РФ запрещает эксплуатировать труд несовершеннолетних. Однако, с разрешения родителей, они могут...

Читать далее

9 советов, как лучше запоминать новую информацию (это полезно в любом возрасте)

6 способов поставить символ градуса при помощи комбинации клавиш и без клавиатуры

7 фотостоков для заработка

9 ошибок excel, которые вас достали

7 лучших приложений для заметок на windows

6 популярных мессенджеров для вконтакте на любой вкус

3 лучшие программы для черчения на компьютере

4 способа, как быстро найти чат в телеграме и как правильно искать беседы

11 лучших бесплатных программ для записи видео с экрана в 2021 году

Новое

Обсуждаемое

Важно знать!

7 лучших приложений для изучения английского языка на android

10 Rosetta Stone

Rosetta Stone один из самых узнаваемых брендов языковых приложений. Более 25 лет успешно выпускает качественное программное обеспечение для изучения иностранных языков. Является обладателем...

Читать далее

6 лучших программ для транскрипции музыки

5+ best adblocker extensions for microsoft edge in 2021

8 лучших программ для восстановления удаленных файлов с флешки

6 способов как определить частоту оперативной памяти компьютера или ноутбука

4 простых способа узнать, где находится человек, по номеру его мобильника

33 захватывающих фильма о смысле жизни

10 лучших бесплатных программ для тестирования железа в windows

10 лучших смартфонов с защитой ip68

47 фильмов, которые цепляют с первых минут и не отпускают до самого конца

Популярное

Актуальное

Важно знать!

2 варианта, как создать доменную почту на хостинге таймвеб

Тарифы

В каждом направлении Timeweb имеет перечень тарифов. Каждый из них подходит какому-то конкретному клиенту. То есть компания старается угодить не только профессионалам, но и простым пользователям...

Читать далее

8 бесплатных редакторов pdf-файлов

300+ самых крутых, красивых и угарных ников для стима

12 полезных ai-сервисов, на которые стоит обратить внимание

10 способов рассекретить звонок с неизвестного номера абсолютно бесплатно

3 онлайн сервиса, чтобы сделать запись видео со звуком с экрана пк

12 лучших книг о правильном питании

10 горячих клавиш в safari для mac (macos), которые вы могли не знать

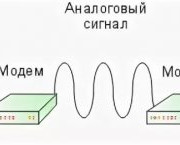

2 схемы

6 отборных фильмов, которые можно смотреть на youtube бесплатно

Обновления

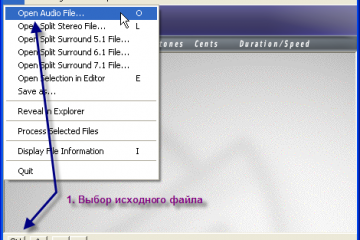

5 простых способов быстро изменить темп любой песни или минусовки без потери качества

5 простых способов быстро изменить темп любой песни или минусовки без потери качества

Изменение тональности

Программа Prosoniq TimeFactory 2 работает только с wav-файлами. Поэтому первым...

6 лучших и 1 худший vpn для google chrome в 2021

6 лучших и 1 худший vpn для google chrome в 2021

Бесплатные расширения Chrome VPN

С хорошим расширением ВПН для Хрома вы сможете расширить свои возможности...

20 способов повысить уникальность в антиплагиате

20 способов повысить уникальность в антиплагиате

Повысить уникальность текста онлайн – вечный способ 8

Повысить уникальность текста онлайн можно, как...

125 сайтов для заработка

125 сайтов для заработка

ТОП-10 лучших платформ для заработка в Интернете

В настоящее время, по мнению пользователей, несколько...

100 профессий будущего

100 профессий будущего

Легкая промышленность

Есть 4 главных трендов. Замещение дорогих натуральных тканей на дешевые искусственные...

10 лучших курсов дизайна интерьера

10 лучших курсов дизайна интерьера

Компьютерное проектирование и визуализация

( ArchiCAD, 3D MAX, Photoshop)

— обзор инструментов программ;

—...

10 лучших приложений для создания мультфильмов на android и iphone

10 лучших приложений для создания мультфильмов на android и iphone

Как сделать гифку-gif?

Наш редактор анимаций заточен под создание анимаций в формате gif. По этому создать...

1с в облаке

1с в облаке

Возможности и преимущества работы с сервисом

Эпоха флешек и дисков давно прошла — теперь не нужно носить...

3d ретровейв текст надпись с обводной свечением высотой 3д эффекта

3d ретровейв текст надпись с обводной свечением высотой 3д эффекта

Конструктор Shattering надписей и текстов с анимацией разрушения красивым шрифтом

Сохранить

...

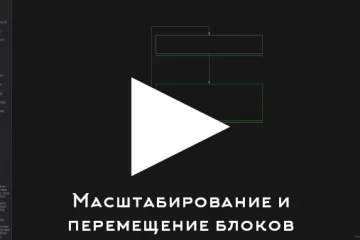

6 удобных сервисов для создания блок-схем

6 удобных сервисов для создания блок-схем

Масштабирование и перемещение блоков

Изменение размера и перемещение блоков (.gif)

Чтобы изменить...

30 лучших книг по психологии, которые стоит прочитать каждому

30 лучших книг по психологии, которые стоит прочитать каждому

Зигмунд Фрейд “Введение в психоанализ”

* электронную версию книги можно купить и скачать в форматах:...

15+ лучших бесплатных видеоуроков по копирайтингу для начинающих

15+ лучших бесплатных видеоуроков по копирайтингу для начинающих

Дополнительные материалы

Курсы дают четкую структурированную информацию и навыки работы с текстами,...