Топ 10 лучших онлайн сервисов по расшифровке хэшей

Содержание:

- Features

- Как узнать и сравнить Хеш-Сумму файла.

- How to finally decrypt passwords in PHP? (API)

- Просмотр паролей в других программах

- Цифровые шифры

- Простые примеры

- Вариант 2: Программы от сторонних разработчиков

- Алгоритм MD5 и его подверженность взлому

- Как узнать пароль под звездочками в браузере

- Cordova / PhoneGap

- Answers to Questions (FAQ)

- Что в будущем?

- История создания алгоритма SHA–256

- Beast Mode s5cmd

- Source code

- Что такое MD5?

Features

supports wide range of object management tasks both for cloud

storage services and local filesystems.

- List buckets and objects

- Upload, download or delete objects

- Move, copy or rename objects

- Set Server Side Encryption using AWS Key Management Service (KMS)

- Set Access Control List (ACL) for objects/files on the upload, copy, move.

- Print object contents to stdout

- Select JSON records from objects using SQL expressions

- Create or remove buckets

- Summarize objects sizes, grouping by storage class

- Wildcard support for all operations

- Multiple arguments support for delete operation

- Command file support to run commands in batches at very high execution speeds

- Dry run support

- Google Cloud Storage (and any other S3 API compatible service) support

- Structured logging for querying command outputs

- Shell auto-completion

Как узнать и сравнить Хеш-Сумму файла.

Для этого дела имеется специальные программы и, как правило, они легки в использовании. Все что нужно сделать – это выбрать нужный файл, что бы получить его хеш сумму и сравнить его с тем, который был указан на сайте. Все просто!

Одну из таких программ хочу представить в этом посте. Программа, так скажем «Собственного производства» Сижу я вчера за ноутбуком, и понимаю, что я вроде как соскучился по «Кодингу» и решил, что на одну программу по сравнению Хеш-Сумм будет больше.

Интерфейс программы получился вот таким. Кнопки получились без надписей, но, к каждой кнопке есть подсказки, для чего она нужна. Они появляются в нижней части программы в момент наведения курсора на кнопку.

1 – Эта кнопка откроет диалоговое окно для выбора файлы. 2 – Эта кнопка нужна, если нужно удалить содержимое полей.. 4 – Эта кнопка закроет программу. 5 – Эта кнопка нужна, если Вам нужно скопировать Хеш-Сумму в буфер. 6 – Эта кнопка наоборот, вставить Хеш-Сумму, для сравнения.

Что бы сравнить хеш -суммы, нажимаем кнопку «1» и выбираем файл, который был скачан. Программа определит его хеш -сумму в кодировке md5, и он появится в поле «Полученный Хеш».

Теперь в поле «Сравнить с:» вставьте хеш -сумму указанную в описании к скачанному файлу. Нажмите кнопку «Сравнить» и программа покажет результат и появится такое окно:

И ещё один важный момент по поводу моей программы. Если будите ей пользоваться, то при получении хеш -суммы файла с большим размером, программу будет ненадолго зависать, система будет предлагать завершить программу…

На самом деле программа работает и в скором времени она покажет хеш сумму файла. А зависает программа, так как нужно немного её доработать, а именно добавить «дополнительный поток». В общем, не обращайте внимания на то, что программа «Не отвечает» это мои погрешности, она все ровно работает!

How to finally decrypt passwords in PHP? (API)

If you still need to decrypt a high number of MD5 passwords for another reason that the one we have just seen, I have a solution for you.

MD5Online offer an API you can use in PHP (or with other languages) to send requests directly in our databaseThat way you can decrypt a lot of MD5 encrypted passwords automatically in PHP.

This is a paid service, if you are interested you will find more info on this page.

As soon as you have your VIP key, you can use this sample code:

I’ll let you adding a loop, and maybe a query to get all the passwords at once from your database.But you have here the minimal part to use the MD5Online API in PHP.

Просмотр паролей в других программах

Браузер – далеко не единственная программа, которая сохраняет пароли. Если вам нужно посмотреть сохраненный пароль в вашем FTP клиенте или другой программе, то нужно прибегнуть к использованию сторонних программ.

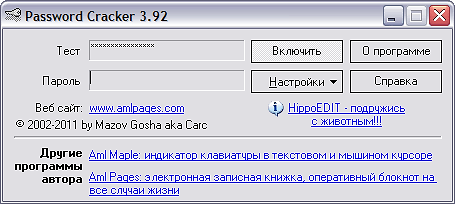

Для того чтобы посмотреть пароль под звездочками в других программах можно использовать программу pwdcrack. Данная программа полностью бесплатна и ее можно скачать на сайте http://www.amlpages.com/pwdcrack.shtml.

Чтобы воспользоваться данной программой, нужно нажать на кнопку «Включить» и навести курсор на поле с паролем. После этого в программе pwdcrack отобразится нужный вам пароль.

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc

При этом важно соблюдение регистра

Расшифруйте следующее сообщение, в котором использована кириллица:

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

Простые примеры

Ниже рассмотрим пример использования hashcat на хэше MD5.

1 – Список слов

В этом примере произведем перебор по произольному списку слов в качестве паролей из файла

-a 0 — атака по словарю

-m 0 — тип алгоритма MD5

-w 4 — профиль производительности

-o cracked.txt — это файл, в который будут записаны найденные пароли

hash.txt — файл в хэшами (каждый с новой строки)

custom_list.txt — словарь, по которому будет сделан перебор (каждое слово с новой строки)

После нахождения нужного хэша hashcat напишет нам Cracked и в файле cracked.txt мы увидим запись «хэш:пароль».

2 – Список слов + правила

3 – Словарь/список слов

4 – Словарь/список слов + правила

5 – Произвольный список слов + правила

Добавьте все вновь обнаруженные пароли в свой пользовательский список слов и снова запустите атаку с перестановкой правила, учитывая любые другие вариации, просто используя echo или awk, чтобы добавить новое правило, а затем используйте вышеприведенную команду.

6 – По маске

Так мы можем начать перебор по маске, котрая описана в файле rockyou-1-60.hcmask, учитывая длину и паттерны.

7 – Гибридный словарь + маска

Используя словарь, делайте гибридные атаки, ища больше вариаций общих слов или известных паролей, добавляя/удаляя маски к этим кандидатам.

или

8 – Пользовательский список слов + правила

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и снова запустите атаку с правилами перестановки, предлагающими любые другие вариации.

9 – Комбо

Используя собственный словарь, выполните комбинированную атаку, индивидуально сопоставляя кандидатов и словарь вместе, чтобы сформировать новых кандидатов.

10 – Произвольная гибридная атака

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и выполните гибридную атаку.

11 – Атака по произвольной маске

Простые и слабые пароли хорошо поддаются взлому, но не все. Создайте пользовательскую маску на основе Ваших текущих взломанных паролей.

12 – Брутфорс (BRUTE-FORCE)

Когда Вы уже препробывали все, что описано выше, остается «грубая сила» Обычно, при брутфорсе подбирать пароль больше 8 символов бессысмленно из-за аппаратных возможностей.

Используйте следующие наборы символов, чтобы взломать свой хэш:

?l = abcdefghijklmnopqrstuvwxyz (строчные)

?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ(заглавные)

?d = 0123456789(цифры)

?h = 0123456789abcdef(цифры + строчные)

?H = 0123456789ABCDEF(цифры + заглавные)

?s = «space»!»#$%&'()*+,-./:;<=>?@^_`{|}~ (спец символы)

?a = ?l?u?d?s (строчные + заглавные + цифры + спец символы)

Например, 8-символьный пароль, который включает все строчные, заглавные буквы, цифры и спец символы:

или так гибче можно потом менять набор:

А вот если нужно только цифрами:

Можно указать свои символы (abc123ASDF):

А вот если надо использовать болееодного набора, если мы знаем что первые два символа — цифры, остальные 6 — буквы:

Вот так то. Hashcat много всего уммет, можно написать целую книгу, но я остановлюсь…

А здесь Вы можете найти хороший сборник паролей:

И помните! Не нарушайте закон. Все тайное становится явным Материал предоставлен исключительно в образовательных целях.

Вариант 2: Программы от сторонних разработчиков

В сети можно найти множество программ, разработанных для проверки хеш-суммы ISO-образов. Ниже представлены лучшие решения, находящиеся в свободном доступе.

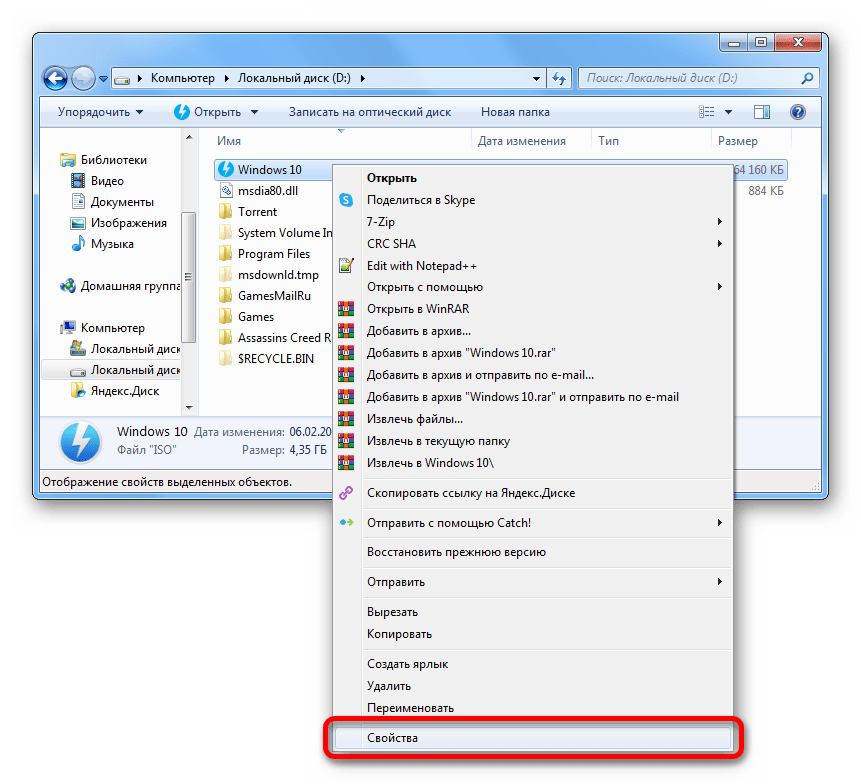

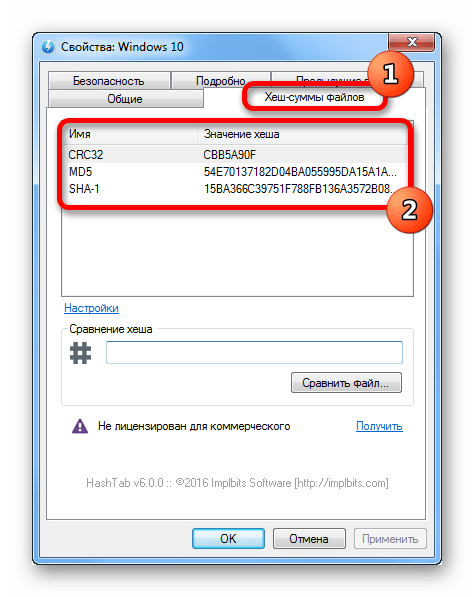

Способ 1: HashTab

HashTab — легковесная утилита, которая интегрируется в графическую оболочку операционной системы и предоставляет свои возможности через контекстное меню файла.

После установки приложения выполните следующие действия:

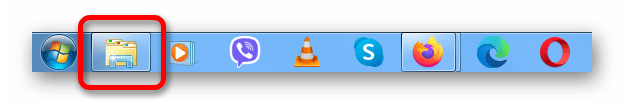

- Откройте файловый менеджер, нажав по соответствующей иконке на панели задач.

Перейдите в папку, где находится нужный образ, и нажмите по нему правой кнопкой мыши. Выберите пункт «Свойства».

В новом окне откройте вкладку «Хеш-суммы файлов», дождитесь завершения вычисления нужной информации и ознакомьтесь с результатами в соответствующей сводке.

Способ 2: Total Commander

Total Commander — программа для работы с файлами, является аналогом штатного «Проводника», но с расширенным набором инструментов. Среди них есть встроенная утилита для проверки контрольной суммы дисковых образов.

После установки приложения на компьютер запустите его и выполните следующие действия:

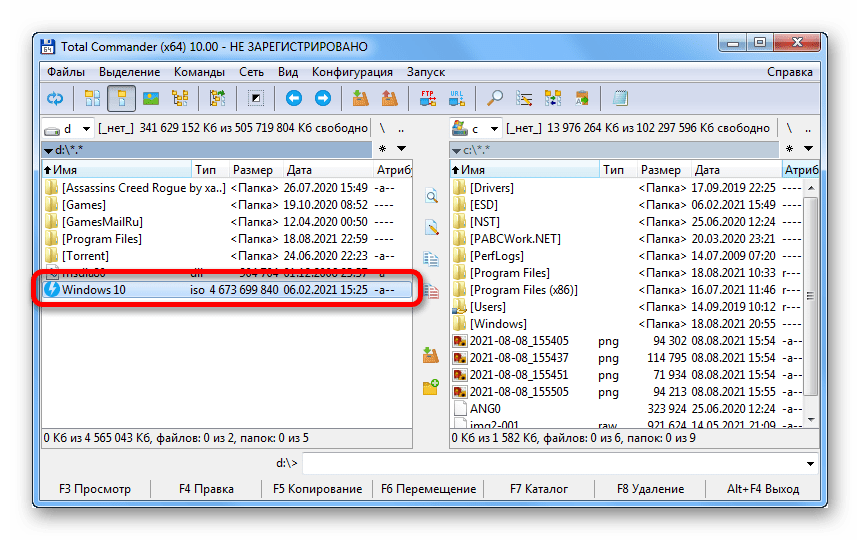

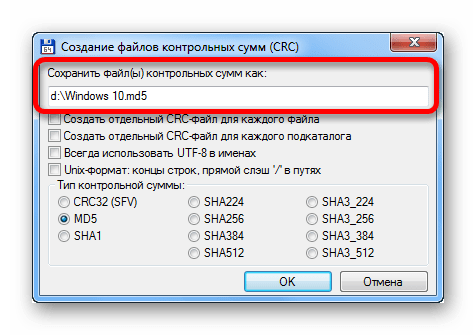

- В левой части рабочей области перейдите в папку с ISO-файлом, который необходимо проверить, и выделите образ, один раз кликнув по нему.

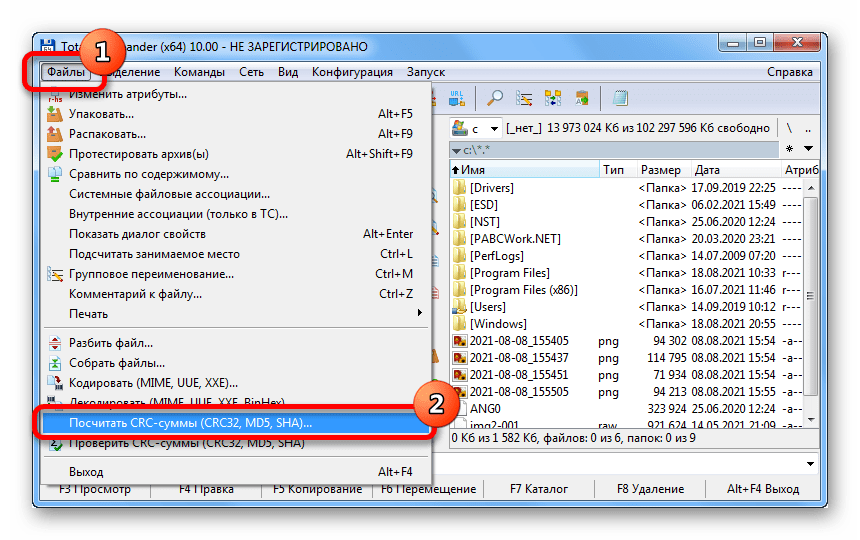

Разверните выпадающее меню «Файлы» и выберите опцию «Посчитать CRC-суммы».

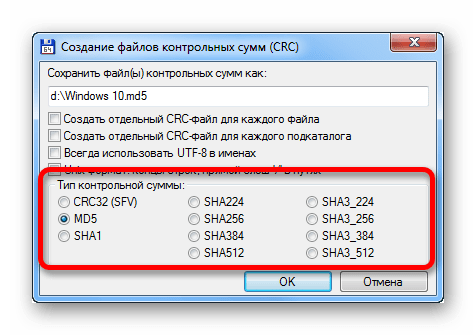

В появившемся окне определите тип контрольной суммы, который необходимо получить на выходе (делается это в одноименном блоке), и нажмите по кнопке «ОК».

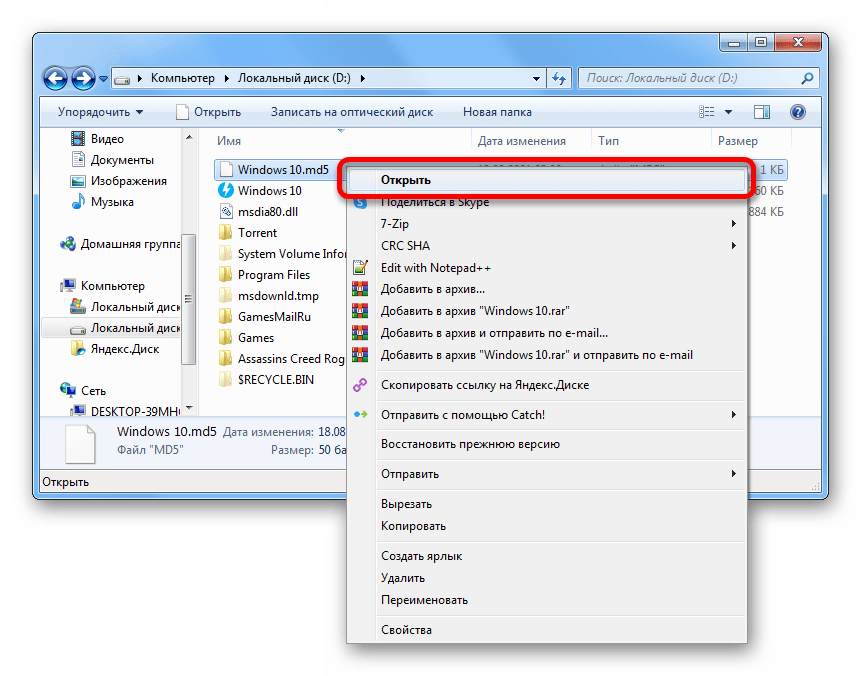

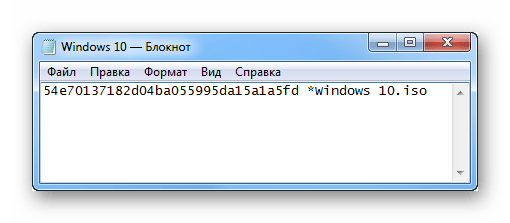

Запустите файловый менеджер и перейдите в директорию, где находится образ. Нажмите правой кнопкой мыши по одноименному файлу с другим расширением и выберите «Открыть».

В диалоговом окне нажмите по программе «Блокнот», а затем по кнопке «ОК».

Отобразится хеш-сумма образа.

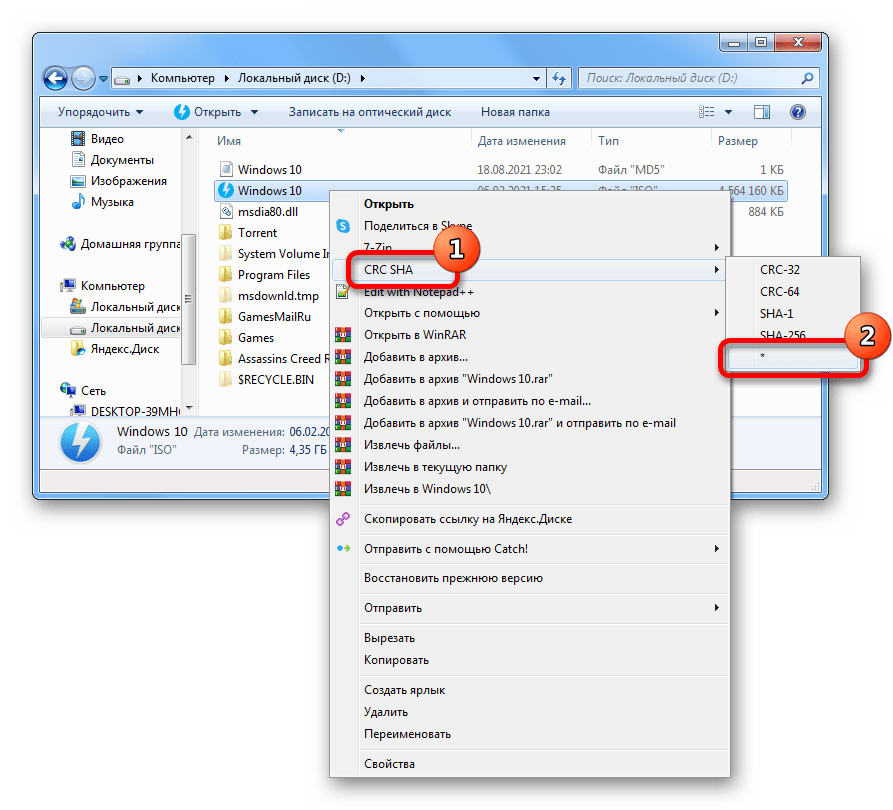

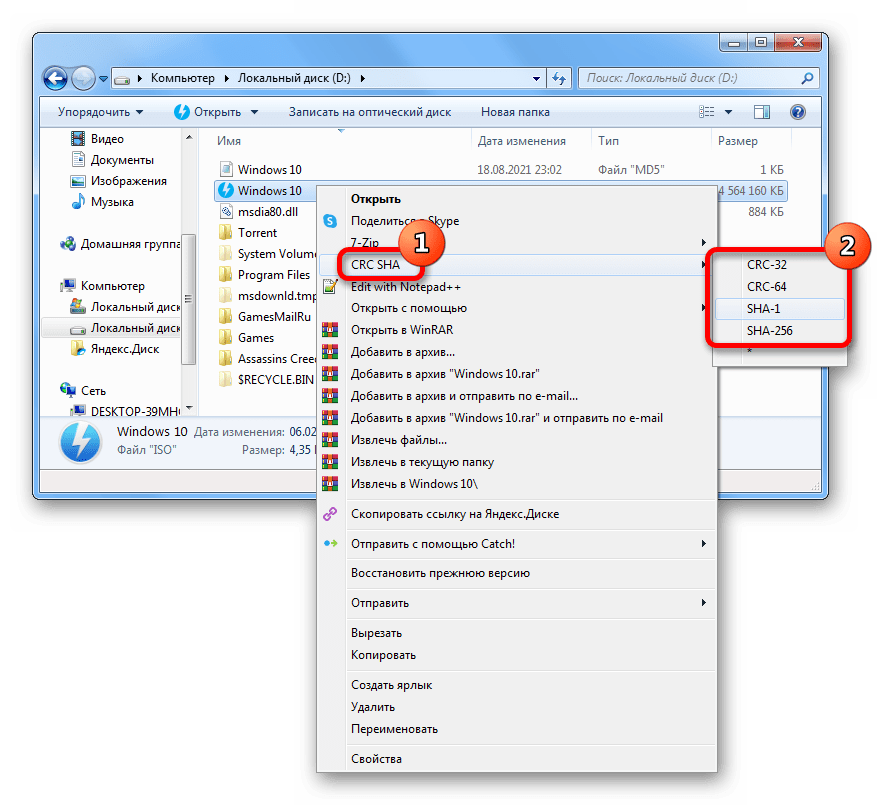

Способ 3: 7-Zip

7-Zip — программа для извлечения файлов из архива, которая имеет функцию просмотра контрольной суммы образа. Позволяет получать информацию в четырех форматах:

- CRC-32;

- CRC-64;

- SHA-1;

- SHA-256.

После установки приложения для получения нужных данных необходимо сделать следующее:

- Запустите файловый менеджер, кликнув по иконке «Проводника» на панели задач.

Перейдите в папку с файлом, контрольную сумму которого необходимо узнать. Нажмите правой кнопкой мыши, в контекстном меню наведите курсор на строку CRC SHA и выберите пункт со звездочкой.

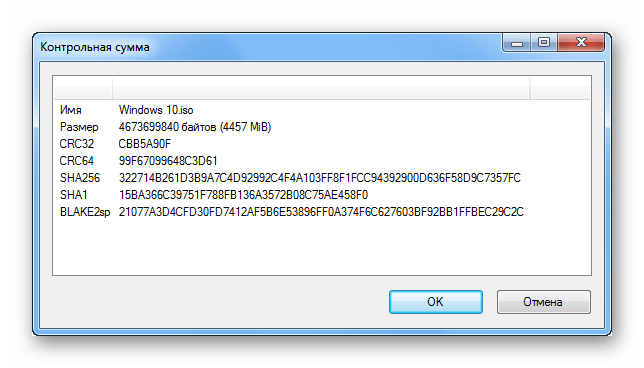

Дождитесь завершения извлечения нужной информации, которая впоследствии отобразится в новом диалоговом окне.

Алгоритм MD5 и его подверженность взлому

MD5 hash — один из первых стандартов алгоритма, который применялся в целях проверки целостности файлов (контрольных сумм). Также с его помощью хранили пароли в базах данных web-приложений. Функциональность относительно проста — алгоритм выводит для каждого ввода данных фиксированную 128-битную строку, задействуя для вычисления детерминированного результата однонаправленные тривиальные операции в нескольких раундах. Особенность — простота операций и короткая выходная длина, в результате чего MD5 является относительно легким для взлома. А еще он обладает низкой степенью защиты к атаке типа «дня рождения».

Атака дня рождения

Если поместить 23 человека в одну комнату, можно дать 50%-ную вероятность того, что у двух человек день рождения будет в один и тот же день. Если же количество людей довести до 70-ти, вероятность совпадения по дню рождения приблизится к 99,9 %. Есть и другая интерпретация: если голубям дать возможность сесть в коробки, при условии, что число коробок меньше числа голубей, окажется, что хотя бы в одной из коробок находится более одного голубя.

Вывод прост: если есть фиксированные ограничения на выход, значит, есть и фиксированная степень перестановок, на которых существует возможность обнаружить коллизию.

Когда разговор идет о сопротивлении коллизиям, то алгоритм MD5 действительно очень слаб. Настолько слаб, что даже бытовой Pentium 2,4 ГГц сможет вычислить искусственные хеш-коллизии, затратив на это чуть более нескольких секунд. Всё это в ранние годы стало причиной утечки большого количества предварительных MD5-прообразов.

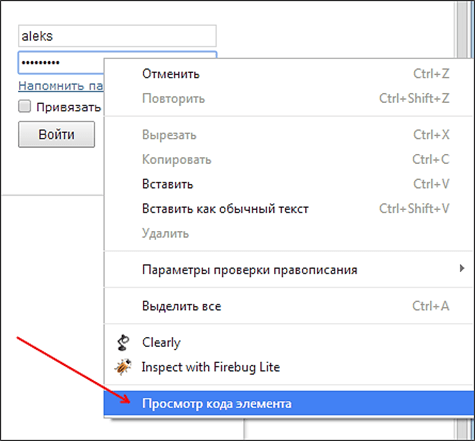

Как узнать пароль под звездочками в браузере

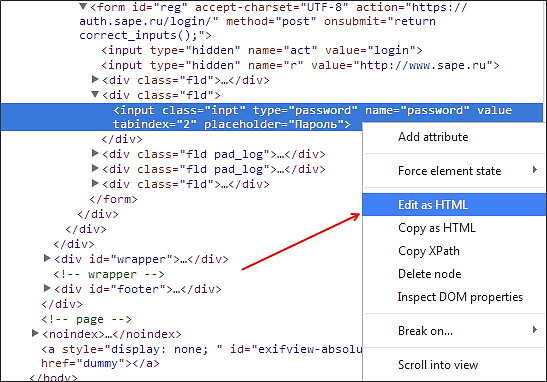

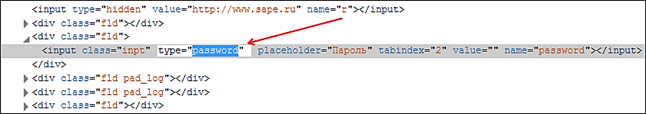

Если вы используете браузер Google Chrome

, кликните правой кнопкой мышки по текстовому полю с паролем под звездочками и выберите пункт «Просмотр кода элемента».

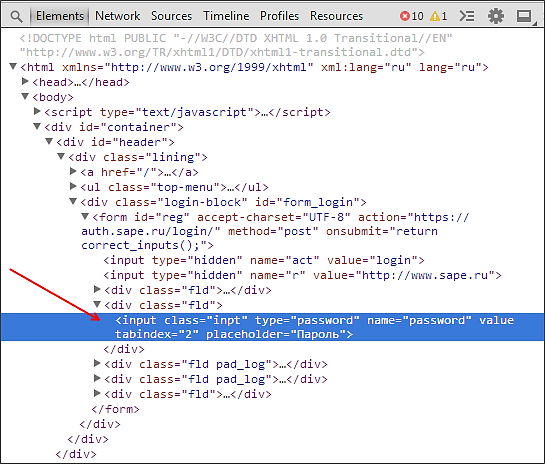

После этого перед вами появится окно с HTML кодом данной страницы. Строка с формой ввода пароля будет выделена.

Дальше вам необходимо изменить тип данного поля из «type=»password»» на «type=»text»». Для этого кликаем правой кнопкой мышки по выделенной строке (строке с полем password) и в появившемся меню выбираем пункт «Edit as HTML».

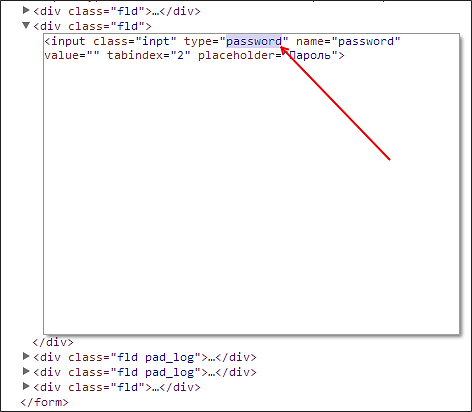

После этого у вас появится возможность отредактировать эту строку.

Для того чтобы изменить тип текстового поля нужно заменить type=»password» на type=»text». Другие параметры данной сроки менять не нужно. После того как вы отредактировали строку нажмите клавишу F2 для того чтобы отключить режим редактирования HTML кода.

После этих манипуляций, пароль на странице станет видимым.

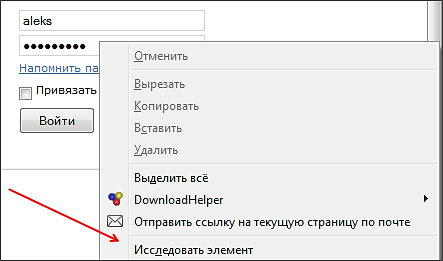

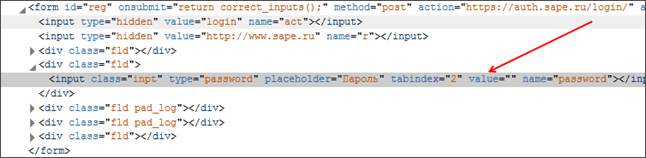

Аналогичным образом можно посмотреть пароль под звездочками и в браузере Mozilla Firefox

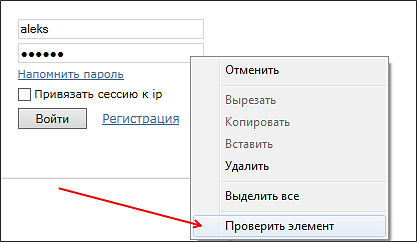

. Для этого откройте страницу с сохраненным паролем, кликните правой кнопкой мышки по полю со звездочками и выберите пункт «Исследовать элемент».

После этого перед вами откроется HTML код страницы, в котором будет выделена строка для ввода пароля.

Как и раньше вам необходимо сменить тип текстового поля с type=»password» на type=»text». Для этого дважды кликните по параметру type=»password».

После этого вы сможете отредактировать данный параметр. После смены типа текстового поля пароль под звездочками станет видимым.

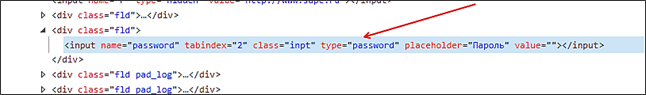

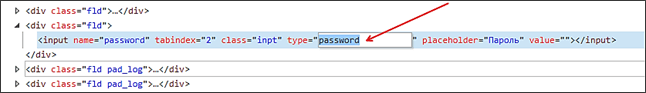

В браузере Internet Explorer все делается точно также

. Открываем страницу с паролем под звездочками, кликаем по полю с паролем правой кнопкой мышки и выбираем пункт «Проверить элемент».

После этого перед вами откроется HTML код страницы.

Кликаем два раза по параметру, который хотим отредактировать.

В появившемся текстовом поле меняем «password» на «text» и пароль на страницы становиться видимым.

Cordova / PhoneGap

If you are using Sencha Cmd’s integrated support for Cordova or PhoneGap in your

application, then the upgrade process will include a couple extra steps.

Build Profiles

Sencha Cmd 5 added support for defining multiple builds in your app.json file. This

support is ideal for native packaging. For Cordova or PhoneGap enabled applications,

the «sencha app upgrade» command will add some default build profiles to the top of your

file. These build profiles provide a consistent command interface from previous

versions of Sencha Cmd as well as show you want more you can accomplish.

The build profiles added by app upgrade for a Cordova application look something like this:

These build profiles ensure that all of the «sencha app build» command variations are equivalent

to previous releases. You will notice, however, that «native» is now a build profile instead of

an environment (like «testing» or «production»). This means you can now do

«sencha app build native testing» which was previously not possible.

Local Properties Files

New projects generated by Sencha Cmd no longer use «cordova.local.properties» or

«phonegap.local.properties». If your application has these files, they will continue

to work. New projects should add personal properties (such as PhoneGap Build credentials)

to the standard «local.properties» file.

Wrap Up

That is it! Your application is upgraded to the latest Ext JS and Sencha Cmd. After you

test things out you can commit the changes (many of them in the folder).

Answers to Questions (FAQ)

How to encrypt in MD5?

MD5 hash calculates from binary data a numeric footprint of 32 hexadecimal characters. The algorithm uses non linear function, here are the 4 main ones:

$$ F(B,C,D) = (B\wedge{C}) \vee (\neg{B} \wedge{D}) $$

$$ G(B,C,D) = (B\wedge{D}) \vee (C \wedge \neg{D}) $$

$$ H(B,C,D) = B \oplus C \oplus D $$

$$ I(B,C,D) = C \oplus (B \vee \neg{D}) $$

Example: dCode is crypted e9837d47b610ee29399831f917791a44 it is not the same hash for dcode (without uppercase) which gives a9d3d129549e80065aa8e109ec40a7c8

How to decrypt MD5 cipher?

The MD5 is based on non-linear (and sometimes non-reversible) functions, so there is no decryption method.

However, a stupid and brute method, the most basic but also the longest and most costly method, is to test one by one all the possible words in a given dictionary to check if their fingerprint is the matching one.

dCode uses its databases of words (2 million potential passwords) whose MD5 hash has already been pre-calculated. These tables are called rainbow tables.

If a word is not in the dictionary, then the decryption will fail.

What is a MD5 collision?

Statistically speaking, for any string (and there is an infinite number), the MD5 associates for a given value a 128-bit fingerprint (a finite number of possibilities). It is therefore mandatory that there are collisions (2 strings with the same hash). Several research works on the subject have demonstrated that the MD5 algorithm, although creating a large entropy of data, could be attacked, and that it was possible to generate chains with the same fingerprints (after several hours of neat calculations).

Example: Discovered by Wang & Yu in How to break MD5 and other hash functions, the two hexadecimal values (the values and not the ASCII string) have the same hash: ‘008ee33a9d58b51cfeb425b0959121c9 (they only differ by 8 hexadecimal digits)

Since this publication in 2005, MD5 encryption is no longer considered cryptographically, giving way to its successors: SHA1 then SHA256.

What are the variants of the MD5 cipher?

The MD5 is threatened by the growing computing capabilities of supercomputers and processors capable of parallelizing hash functions. Thus, to complicate the search by the rainbow tables (databases), it is recommended to add salt (a prefix or a suffix) to the password. In this way, the precalculated tables must be calculated again to take account of the salt which systematically modifies all the fingerprints.

Example: MD5(dCode) = e9837d47b610ee29399831f917791a44 but MD5(dCodeSUFFIX) = 523e9a807fc1d2766c3e3d8f132d4991

Another variant is the application of DOUBLE MD5, which consists in applying the hash algorithm twice.

Example: MD5(dCode) = e9837d47b610ee29399831f917791a44 but MD5(MD5(dCode)) = c1127c7b6fdcafd97a96b37eaf035eaf

MD5 is not the only hash function, it also exists SHA1, SHA256, SHA512 etc.

What is the list of MD5 Magic Hashes for PHP?

The PHP language has a default functionality: the type juggling which allows to not define the type of variable used, the PHP engine tries to automatically detect if the variable is a string, an integer, etc.

However this functionality can become a flaw when handling MD5 string whose value has the form 0e followed by digits between 0 and 9. Indeed, in this case, the PHP engine will convert the string into a floating number having the value 0.

Here is a list of magic MD5 hashes:

MD5(String)

ABJIHVY

0e755264355178451322893275696586

DQWRASX

0e742373665639232907775599582643

DYAXWCA

0e424759758842488633464374063001

EEIZDOI

0e782601363539291779881938479162

GEGHBXL

0e248776895502908863709684713578

GGHMVOE

0e362766013028313274586933780773

GZECLQZ

0e537612333747236407713628225676

IHKFRNS

0e256160682445802696926137988570

MAUXXQC

0e478478466848439040434801845361

MMHUWUV

0e701732711630150438129209816536

NOOPCJF

0e818888003657176127862245791911

NWWKITQ

0e763082070976038347657360817689

PJNPDWY

0e291529052894702774557631701704

QLTHNDT

0e405967825401955372549139051580

QNKCDZO

0e830400451993494058024219903391

Bonus strings that can also be evaluated at : 0e215962017, 0e730083352, 0e807097110, 0e840922711

Что в будущем?

Вне зависимости от того, какие технологии шифрования и криптографические новинки будут использоваться в этом направлении, все сводится к решению одной из двух задач:

1) увеличению сложности внутренних операций хэширования;

2) увеличению длины hash-выхода данных с расчетом на то, что вычислительные мощности атакующих не смогут эффективно вычислять коллизию.

И, несмотря на появление в будущем квантовых компьютеров, специалисты уверены, что правильные инструменты (то же хэширование) способны выдержать испытания временем, ведь ни что не стоит на месте. Дело в том, что с увеличением вычислительных мощностей снижается математическая формализация структуры внутренних алгоритмических хэш-конструкций. А квантовые вычисления наиболее эффективны лишь в отношении к вещам, имеющим строгую математическую структуру.

История создания алгоритма SHA–256

Для чего создавался SHA–256

SHA 256 – сокращение от Secure Hashing Algorithm – это популярный криптографический алгоритм хэширования, разработанный National Security Agency – Агентством национальной безопасности США. Задача SHA–256 состоит в том, чтобы сделать из случайного набора данных определённые значения с фиксированной длиной, которое послужит идентификатором этих данных.

Полученное значение сравнивается с дубликатами исходных данных, извлечь которые невозможно. Основная сфера применения алгоритма – использование в различных приложениях или сервисах, связанных с защитой информации, где функция и получила широкое распространение. Также она используется как технология для майнинга криптовалют.

Этот алгоритм относится к группе шифровальных алгоритмов SHA–2, которые в свою очередь разработаны на базе алгоритма SHA–1, впервые созданного в 1995 году для использования в гражданских целях. Сам SHA–2 разработан Агентством национальной безопасности США весной 2002 года. В течение трёх лет АНБ США выпустили патент на использование технологии SHA в гражданских проектах.

В 2012 году в Национальном институте стандартов и технологий создан обновлённый вариант алгоритмаSHA–3. Со временем новый алгоритм будет вытеснять как текущий основной алгоритм SHA–2, так и уже устаревший, но ещё используемый SHA–1.

Хэш–сумма не является технологией шифрования данных в классическом понимании, этим обусловлена невозможность расшифровки данных в обратную сторону. Это односторонняя шифровка для любого количества данных. Все алгоритмы SHA базируются на методе Меркла–Дамгардаданные разделяют на равномерные группы, каждая из которых проходит через одностороннюю функцию сжатия. В результате этого длина данных уменьшается.

У такого метода есть два значительных достоинства

- быстрая скорость шифрования и практически невозможная расшифровка без ключей;

- минимальный риск появления коллизий (одинаковых образов).

Где ещё используется

Ежедневно каждый пользователь Сети, зная или нет, использует SHA–256сертификат безопасности SSL, которым защищён каждый веб–сайт, включает в себя алгоритм SHA–256. Это необходимо для установления и аутентификации защищённого соединения с сайтом.

Плюсы SHA–256

SHA–256 – самый распространённый алгоритм майнинга среди всех остальных. Он зарекомендовал себя как устойчивый к взломам (за редким исключением) и эффективный алгоритм как для задач майнинга, так и для других целей.

Минусы SHA–256

Главным недостатком SHA–256 является его подконтрольность майнерамобладатели самых больших вычислительных мощностей получают большую часть криптовалюты, что исключает один из основополагающих принципов криптовалют – децентрализованность.

После того как крупные инвесторы начали вкладывать деньги в вычислительные мощности для промышленного майнинга биткоина, сложность майнинга многократно выросла и стала требовать исключительных вычислительных мощностей. Этот недостаток исправлен в других протоколах, более современных изаточенныхпод использование в майнинге криптовалют, таких как Scrypt. Несмотря на то, что сегодня SHA–256 занимает большую часть рынка криптовалют, он будет ослаблять своё влияние в пользу более защищённых и продвинутых протоколов.

Через какое-то время алгоритмы SHA–1 перестали давать необходимый уровень надёжности из–за вероятного возникновения коллизий. SHA–256, как и SHA–512 более защищены от этого недостатка, но вероятность возникновения все равно присутствует.

Beast Mode s5cmd

allows to pass in some file, containing list of operations to be performed, as an argument to the command as illustrated in the example. Alternatively, one can pipe in commands into

the

The above command performs two invocations; first, searches for files with test suffix and then creates a copy to local directory command for each matching file and finally, pipes in those into the

Let’s examine another usage instance, where we migrate files older than

30 days to a cloud object storage:

It is worth to mention that, command should not be considered as a silver bullet for all operations. For example, assume we want to remove the following objects:

Rather than executing

with command, it is better to just use

the latter sends single delete request per thousand objects, whereas using the former approach

sends a separate delete request for each subcommand provided to Thus, there can be a

significant runtime difference between those two approaches.

Source code

dCode retains ownership of the online «MD5» source code. Except explicit open source licence (indicated CC / Creative Commons / free), the «MD5» algorithm, the applet or snippet (converter, solver, encryption / decryption, encoding / decoding, ciphering / deciphering, translator), or the «MD5» functions (calculate, convert, solve, decrypt / encrypt, decipher / cipher, decode / encode, translate) written in any informatic language (Python, Java, PHP, C#, Javascript, Matlab, etc.) and all data download, script, copy-paste, or API access for «MD5» are not public, same for offline use on PC, tablet, iPhone or Android ! Remainder : dCode is free to use.

Что такое MD5?

MD5 является одним из алгоритмов хеширования на 128-битной основе. Под хешированием понимают преобразование входных данных по определенному алгоритму в битовую строку определенной длины. При этом полученный в ходе вычислений результат представлен в шестнадцатеричной системе исчисления. Она называется хешем, хеш-суммой или хеш-кодом.

Процесс хеширования широко применяется в программировании и веб-индустрии. В основном для создания уникальных значений в ассоциативных массивах, идентификаторов.

Область применения хеш-кодов:

- Создание электронных подписей;

- Хранение паролей в базах данных систем безопасности;

- В рамках современной криптографии для создания уникальных ключей онлайн;

- Проверка подлинности и целостности элементов файловой системы ПК.

MD5 как стандарт хеширования был разработан в 1991 году для создания уникального хеш-кода от заданного значения с последующей проверкой его подлинности.

Утилита md5sum, предназначенная для хеширования данных заданного файла по алгоритму MD5, возвращает строку. Она состоит из 32 чисел в шестнадцатеричной системе исчисления (016f8e458c8f89ef75fa7a78265a0025).

То есть хеш, полученный от функции, работа которой основана на этом алгоритме, выдает строку в 16 байт (128) бит. И эта строка включает в себя 16 шестнадцатеричных чисел. При этом изменение хотя бы одного ее символа приведет к последующему бесповоротному изменению значений всех остальных битов строки: