Незаметный удаленный мониторинг активности на pc в режиме реального времени

Содержание:

- Elite Keylogger for Windows

- У вас уже появились эти вопросы?

- Противодействие анализу

- Обобщенные способы защиты от keylogger

- Пункт 2: разработайте чёткую инструкцию для сотрудников – и для себя

- Объект воздействия

- Часть 4: Spirix Keylogger Кейлоггер для Android

- Часть 5: Кейлоггер Shadow Kid

- Клавиатурный шпион на базе руткит-технологии в KernelMode

- Установка и интерфейс

- Пример мощного детектора кейлоггера

- Как пользоваться кейлогерами

- Виртуальная клавиатура как решение

- Топ-10 лучших кейлоггеров

- Программы кейлоггеры

- EliteKeylogger

- Клавиатурный шпион на базе руткит-технологии в UserMode

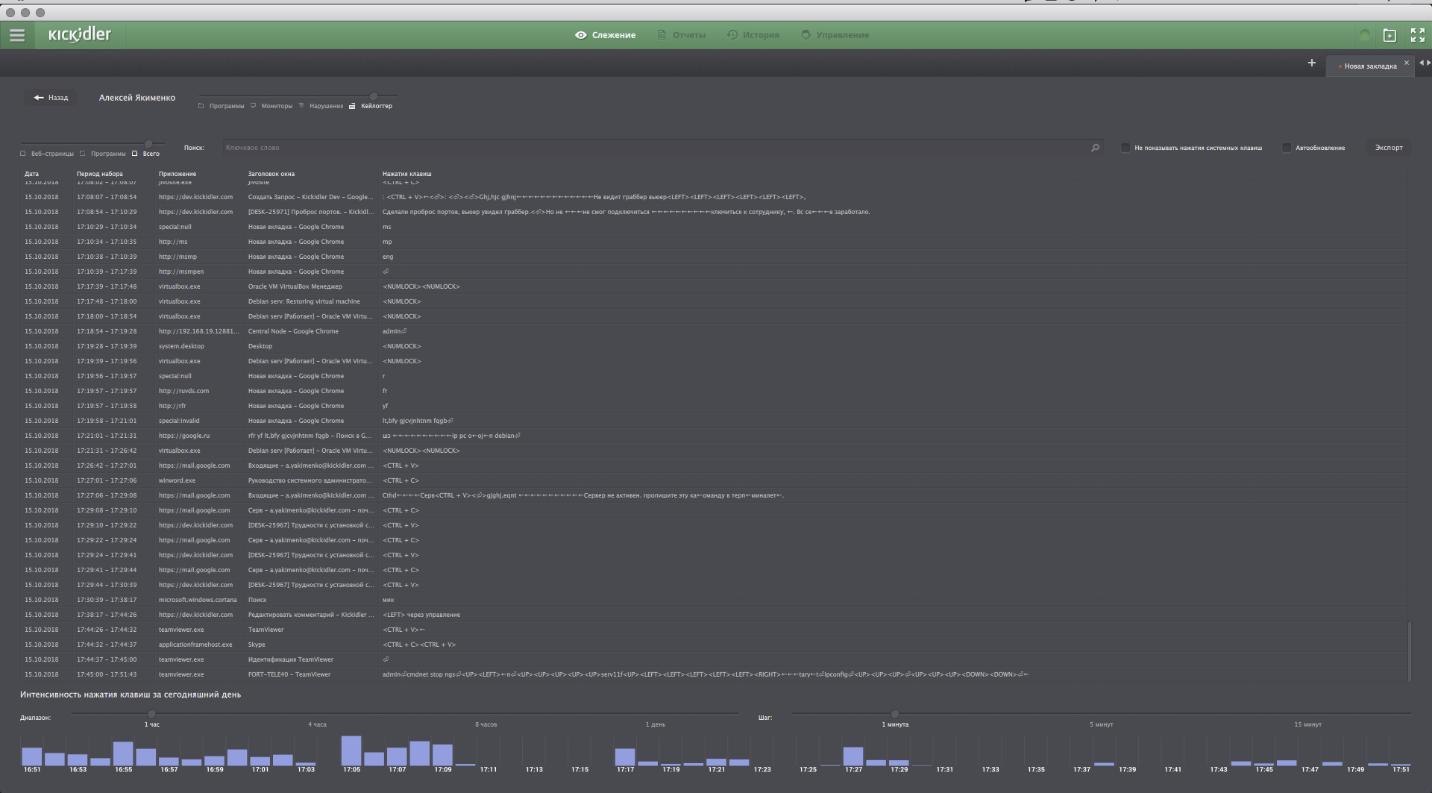

- Kickidler | бесплатно/$9 | Win | Mac | Lin

- Немного про проактивную защиту

- Вывод

- Заключение

Elite Keylogger for Windows

Price: 7-Day Free Trial; Pro version costs $79 (Windows), $49 (Mac)System requirements: Windows XP/Vista/7/8/10 32bit or 64bit or Mac OS X 10.6.8+Download Free version: https://www.elitekeyloggers.com/

Elite Keylogger for Windows is among the most popular Windows 10 keyloggers. Elite Keylogger users praise how easy it is to install and use. In case Elite Keylogger runs into any problems, they can contact remote support, which is available around the clock to help with any issues. Sometimes it’s necessary to log keys without being detected, and Elite Keylogger excels in this regard, working silently in the background without affecting the performance of the system.

Elite Keylogger for Windows has a sibling keylogger app for Mac. It’s by far the best keylogger software for Mac, so check that out if you own a Mac computer.

У вас уже появились эти вопросы?

Mipko Personal Monitor не собирает персональные данные и, тем более, не отправляет их нам. Вся информация хранится на вашем компьютере и отправляется вам на почту. При этом все письма уходят напрямую, минуя наши серверы.

Я с компьютером на вы, смогу ли я установить Mipko Personal Monitor?

Да, сможете. Интерфейс программы предельно прост. Вам буквально нужно нажать всего две кнопки и следовать подробной инструкции. Кроме того, мы всегда готовы оказать любую помощь в этом вопросе.

Что делать при возникновении проблем с Mipko Personal Monitor?

Обратитесь в нашу службу поддержку и мы быстро решим все вопросы.

Уважаемые создатели Mipko! Я пользуюсь вашей программой более двух лет, очень доволен надежностью и удобством настройки. У меня большая семья — много детей, я очень часто отсуствую дома работаю дальнобойщиком, очень благодарен что с любой точки России я могу контролировать свой детей, знать о чем они думают и какие у них планы, вплоть сделали они уроки с помощью интернета! Я получаю ежедневные отчеты на свой планшет, и такое ощущение что нахожусь дома! Моя оценка твердая пятерка! Вам удачи!

Андрей

Полезные статьи

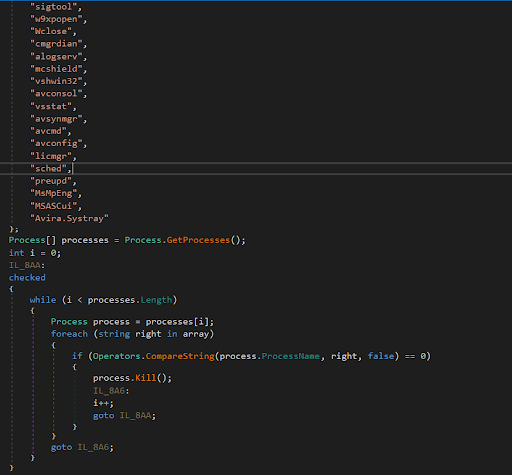

Противодействие анализу

Anti-VM

Механизм противодействия виртуализации реализован тривиально:

Поиск процессов, свойственных для виртуальных машин.

Проверка наличия файлов, свойственных для виртуальных машин.

Проверка процессов на наличие специального ПО, в том числе для анализа.

Anti-Sandbox (неактивна)

Метод, реализующий Anti-Sandbox-функционал, определяет IP-адрес жертвы и сверяет его с захардкоженными IP-адресами, некоторые из которых относятся к адресам бесплатных VPN-сервисов. Также он проверяет имя машины на типичные для honeypot’ов. При совпадении процесс завершается.

Другое

Для шифрования строк злоумышленники используют open-source-обфускатор Obfuscar. Также для защиты от статического и динамического анализа используется BedsProtector. В исследуемом сэмпле было применено две функции защиты:

-

Первая — так называемый AntiTamper. Данная функция позволяет расшифровать код программы после ее запуска, что делает статический анализ основной части программы невозможным.

-

Вторая функция проверяет наличие установленной системной переменной , которая позволяет проверить, подключена ли CLR к профилировщику.

Обобщенные способы защиты от keylogger

Большинство антивирусных компаний добавляют известные кейлоггеры в свои базы, и метод защиты от них не отличается от метода защиты от любого другого вредоносного программного обеспечения:

- Устанавливается антивирусный продукт;

- Поддерживается актуальное состояние баз.

Что, впрочем, помогает не всегда, ибо, т.к. большинство антивирусных продуктов относит кейлоггеры к классу потенциально опасного программного обеспечения, то следует удостовериться, что при настройках по умолчанию используемый антивирусный продукт детектирует наличие программ данного класса. Если это не так, то для их детектирования необходимо выставить подобную настройку вручную. Это позволит защититься от большинства широко распространенных кейлоггеров.

Рассмотрим подробнее методы защиты с неизвестными кейлоггерами или кейлоггерами, изготовленными специально для атаки конкретной системы.

Пункт 2: разработайте чёткую инструкцию для сотрудников – и для себя

Устанавливая на компьютер специалиста модуль удалённого наблюдения, задайте себе вопрос: «Что именно я хочу узнать? И зачем?». Kickidler может собирать огромные массивы данных, некоторые из которых вы определённо не хотите видеть.

Простой пример: сотрудник забыл о том, что на его компьютере сейчас запущен мониторинг, и открыл личную почту. А там письмо, в котором результаты медицинского обследования. Или конфиденциальная переписка. С одной стороны, человек сам не выключил систему наблюдения – а с другой у вас только что появилась проблема, которой можно было избежать.

Всегда помните, что ваша цель формулируется очень просто: вы хотите, чтобы сотрудник выполнял свои служебные обязанности. Всё. По-хорошему, если человек хорошо справляется с работой, вы вообще практически не следите за тем, что именно он делает – проверяете отчёты время от времени, чтобы найти какие-то возможности для роста сотрудника или оптимизации процесса его труда – но особо не фокусируетесь.

В общем случае вы хотите получить доступ к следующей информации:

- Как быстро сотрудник реагирует на поступающие задачи? Укладывается в нормативные показатели?

- Как быстро он справляется с этими задачами? Соблюдает сроки?

- Насколько точно он делает свою работу? Качественно?

Если с каким-то пунктом проблемы возникает вопрос: «Почему?», тогда дополнительно нужна следующая информация:

- На что человек отвлекается в ходе рабочего дня? Отходит ли он от компьютера за пределами перерыва?

- На каких процессах специалист теряет время? Может быть, можно упростить какие-то согласования, уменьшить количество бюрократии?

- Насколько продуктивно сотрудник работает? Если показатели снизились, это – усталость или заболевание, на которые нужно отреагировать?

В результате у вас появится чёткий список объектов наблюдения:

- Активность в приложениях на протяжении рабочего времени;

- Нажатия клавиатуры на протяжении рабочего времени.

Как правило, этого достаточно. В некоторых случаях можно добавить захват экрана – и тоже строго в рабочее время. Видеонаблюдение через камеры в случае с удалённой работой будет строго лишним.

Кстати, вы можете и вовсе не наблюдать за деятельностью сотрудника в течение рабочего дня, а, например, настроить автоматические уведомления о нарушениях. В нашей программе Kickidler уведомления можно настроить по следующим параметрам: посещение нежелательного сайта, запуск нежелательной программы, опоздание на работу, слишком долгое бездействие, подключение съемного носителя, слишком большой процент непродуктивной деятельности и т.д. Также нашу программу можно настроить так, чтобы она информировала сотрудника о необходимости сделать перерыв. При подключении этой функции программа сама уведомит сотрудника о совершаемом нарушении, опционально руководитель может настроить дублирование уведомлений себе на почту.

Вот мы и ограничили рамки того, что вы хотите получать от Kickidler на удалёнке. Теперь закрепите это – и донесите до сотрудников:

И чётко следуйте оговорённым правилам: не собирайте никакую лишнюю информацию, она вам не нужна. Будет ОЧЕНЬ неприятно, если случайно полученные скриншоты личных данных попадут к третьим лицам – это колоссальные проблемы и с сотрудниками, и с законом. Гораздо лучше, если таких скриншотов у вас не будет вовсе. Кстати, уже в июле 2020 года мы планируем выпуск функции, позволяющей сотруднику самостоятельно включать и отключать Граббер агент программы.

Объект воздействия

Проникновение программного кейлоггера в компьютер происходит легко и незаметно. Шпион может попасть в систему вместе с нелицензионным ПО, незаметно загрузиться при посещении сайтов, при открытии файла, прикрепленного к электронному письму, и даже быть встроенным в другое приложение. Кроме того, существуют легальные кейлоггеры, например программа Punto Switcher от компании «Яндекс». Она не только автоматически переключает раскладку клавиатуры (что является ее основной функциональностью), но и имеет опцию ведения дневника, записывая в текстовый файл все нажатия клавиш. Зная об этом, злоумышленники устанавливают ее на компьютеры жертв, так как Punto Switcher не детектируется антивирусными программами.

Кейлоггеры (keyloggers) вмешиваются в работу компьютера, но не вредят операционной системе. Из-за отсутствия деструктивных функций, а также ввиду возможности легального использования их относят к нежелательным программам, а не ко вредоносным. Действительно, регистратор нажатий клавиш может служить как хорошим средством управления безопасностью, так и результативным средством ее нарушения. Увидеть тонкую грань между этими функциями помогут только цели, с которыми применялся кейлоггер.

Итак, применение клавиатурного шпиона может быть санкционированным и несанкционированным. При санкционированном использовании аппаратного или программного кейлоггера пользователь ПК или ноутбука, инженер безопасности либо владелец автоматизированной системы ставится в известность о его наличии. В таком случае кейлоггеры называются мониторинговыми продуктами и выполняют ряд полезных функций. В частности, регистраторы нажатий клавиш санкционированно применяются в государственных учреждениях, в частных компаниях, на производствах и в других различных организациях

Установка кейлоггеров дает возможность определить попытки передачи важной информации третьим лицам или набора паролей доступа, а также исследовать инциденты, связанные с компьютером. Клавиатурные шпионы помогают контролировать использование компьютерной техники в личных целях или в нерабочее время, а также получить информацию с жесткого диска ПК, если по какой-то причине нет пароля доступа

Кейлоггер позволяет определить, насколько оперативно и грамотно персонал может реагировать на воздействия извне. Кроме того, кейлоггеры встраиваются в DLP-продукты с целью контроля переписки персонала для предотвращения передачи секретной информации. С помощью регистратора нажатий клавиш можно восстановить важную информацию после нарушения работы ОС.

Несанкционированное применение кейлоггера состоит во внедрении программы или аппаратного устройства без согласия и без ведома владельца или оператора. Такие регистраторы считаются шпионскими продуктами и обычно связаны с противозаконной деятельностью. Объектами воздействия несанкционированного применения кейлоггеров (keyloggers) могут быть частные лица, банковские и финансовые системы, компании большого и малого бизнеса, государственные структуры и т.д.

Незаконное использование аппаратных устройств или фиксирующих программ дает злоумышленнику возможность получить важную корпоративную информацию, номера счетов, пароли в системах платежей, коды к учетным данным, доступ к просмотру электронной почты. С помощью кейлоггеров осуществляется шпионаж в сфере политики и экономики, открывается доступ к тайнам коммерческих структур и государственных учреждений, системам криптографической защиты информации, становится возможным завладение чужими денежными средствами, использование учетных записей в своих целях.

Часть 4: Spirix Keylogger Кейлоггер для Android

Версии этого бесплатного кейлоггера для Android, а именно SpirixKeylogger, доступны на рынке как для компьютеров Mac, так и для Windows. Всего у него есть три версии: профессиональная, личная и бесплатная. Более того, у него есть бизнес-версия, которая является расширенной. Очень сложно определить, что предлагает каждая версия в обмен на повышение цены. Это приложение отличается от других тем, что оно не состоит из моделей подписки. Pro версия этого приложения предлагает оптовые скидки, что очень здорово.

Вы можете читать дальше, чтобы узнать больше об этом через этот полный Spyrix Free Keylogger Обзор.

Часть 5: Кейлоггер Shadow Kid

Это приложение было разработано специально для использования родителями. По сути, это приложение помогает вам шпионить за пользователем целевого устройства. Это приложение доступно бесплатно в Google Play. Ариода опубликовал это приложение в Google Play.

Основная идея внедрения этого бесплатного кейлоггера для Android состоит в том, чтобы загрузить его на свое устройство, чтобы, если вы отдадите свой смартфон другому человеку, которому вы не доверяете, вы сможете увидеть, что он делал, когда брал ваш мобильный телефон. Немного сложно установить это приложение на свой смартфон, но приложение доступно бесплатно и также получило положительные отзывы клиентов.

Клавиатурный шпион на базе руткит-технологии в KernelMode

Принцип действия шпиона данного типа аналогичен UserMode, но в данном случае производится перехват одной или нескольких функций win32k.sys. Как и в случае с UserMode, наибольший интерес для перехватчика представляет функция PeekMessage и ее аналоги, поскольку это позволяет производить мониторинг и модификацию абсолютно всех получаемых программой сообщений без установки ловушки или фильтра.

На рис. 3 перехватчик показан условно, поскольку для его установки существуют разные методики, в частности:

- перехват SYSCALL и INT 2E;

- перехват функции с подменой адреса в соответствующей ячейке таблицы KeServiceDescriptorTableShadow. Единственной сложностью для создателя подобного шпиона является поиск этой таблицы, которая не экспортируется ядром и не документирована. Однако известны пути преодоления этой проблемы, а средства для этого можно найти в Интернете;

- модификация машинного кода win32k.sys. Для этого тоже необходим поиск таблицы KeServiceDescriptorTableShadow. При этом возможна интересная ситуация: функция может быть уже перехвачена (например, антикейлоггером), и тогда будет произведена модификация машинного кода перехватчика, что еще больше усложнит обнаружение шпиона.

Рис. 3

Алгоритм работы шпиона весьма прост. Приложение вызывает функцию библиотеки user32.dll (шаг 1; в качестве примера рассмотрим вызов PeekMessage). Функция PeekMessage в user32.dll по своей сути является переходником, а в конечном счете при помощи SYSCALL в Windows XP или INT 2E в Windows NT и Windows 2000 будет произведен вызов функции ядра (шаг 2). Этот вызов будет перехвачен шпионом (местоположение перехватчика зависит от методики перехвата). Перехватчик, в свою очередь, вызовет реальную функцию (шаг 3) и проанализирует возвращенные ей результаты. В случае успешного извлечения из очереди сообщения нужного шпиону типа он произведет его анализ и за-протоколирует результаты (шаг 4). Работа шпиона абсолютно незаметна для всех приложений, и обнаружить его можно только специальными программами, производящими поиск перехватов и модификации машинного кода модулей ядра.

Установка и интерфейс

Как только мы запускаем установочный файл, он сообщает нам, что нам нужно ввести пароль для его расшифровки. Мы вводим пароль, любезно предоставленный Blazingtools Software, разработчиками идеального кейлоггера, и ждем некоторое время. Далее мы видим окно «Контроль учетных записей пользователей«, в котором нам предлагается подтвердить изменения на компьютере. Мы нажимаем «Да», и программа установки запускается.

Во время установки мы проходим через следующий набор экранов: Welcome → EULA → Enter Your Keyword (Perfect Keylogger имеет функцию интеллектуального переименования, которая переименовывает все свои исполняемые файлы с помощью указанного ключевого слова) → Select Program Folder → Finishing Installation.

После установки кейлоггера мы видим его значок в системном трее. Мы нажимаем на него и выбираем «Параметры…» из контекстного меню Perfect Keylogger. В результате откроется окно «BlazingTools Perfect Keylogger: Options».

Интерфейс этого окна сделан так, как нам больше всего нравится. Все параметры конфигурации сгруппированы по категориям, которые отображаются в крошечном левом столбце окна. Щелчок по любой из категорий открывает соответствующие опции в правой, основной, части окна. Из-за такой группировки настройка кейлоггера не занимает много времени, поэтому такой способ интерфейса нам нравится больше всего.

Чтобы запустить средство просмотра журналов Perfect Keylogger, мы дважды щелкаем его значок в системном трее. В результате открывается окно с понятным названием «Log Viewer». В верхней его части мы видим календарь, где мы можем выбрать день или интервал дней для просмотра журналов. Справа от календаря расположены различные параметры управления журналами. Вся перехваченная информация сгруппирована по четырем категориям, а именно «нажатия клавиш», «чаты», «изображения» и » веб-сайты». Переключение между категориями производится нажатием одной из соответствующих кнопок, расположенных под календарем. Перехваченная информация находится ниже категорий, в главной и самой большой части окна «Просмотр журнала». Подводя итог, можно сказать, что интерфейс «Log Viewer» прост, но очень удобен в использовании.

Пример мощного детектора кейлоггера

Если вы задаетесь вопросом о кейлоггер, который может работать без предупреждения, Cocospy хороший пример. Согласно проведенным нами тестам, это Cocospy кейлоггер не был обнаружен ни одним из сканеров вредоносных программ. Он работает в фоновом режиме системы в скрытом режиме. В результате даже самые мощные антивирусные инструменты не могли его обнаружить.

Наиболее заметной особенностью этого приложения является то, что оно работает в фоновом режиме в очень незаметном режиме. По факту, Cocospy именно по этой причине стал самым популярным инструментом мониторинга.

Предположим, вы хотите отслеживать, что ваши дети делают на своих телефонах. В этом случае лучше всего использовать мощный кейлоггер, например Cocospy. Он удобный, мощный и очень незаметный в работе. Даже самые лучшие сканеры вредоносных программ не могут обнаружить действие этого инструмента. Поскольку этот инструмент полностью совместим с мобильными устройствами, вы можете использовать его в качестве родительского контроля. Функция удаленного мониторинга этого кейлоггера гарантирует, что вы все время следите за своими детьми. В принципе, Cocospy это превосходное приложение, которое может работать как мощное шпионское приложение.

Мы надеемся, что эта статья предоставила вам значительный объем информации о кейлоггер детектор Программы. Пожалуйста, дайте нам знать, если у вас есть дополнительные вопросы.

Как пользоваться кейлогерами

Для полноценного использования функционала такой программы вовсе недостаточно просто скачать ее на компьютер. Здесь еще потребуются:

- Доступ администратора к компьютеру и желательно удаленный доступ к ПК офиса. Для этого могут использоваться такие службы как: “RDP” “Удалённый рабочий стол” или “TeamViewer”.

- Дополнительный e-mail он же ftp. Желательно, чтобы эта эл.почта была анонимной или к ней имели доступ как можно меньшее количество лиц (сотрудников). На эту почту будут поступать все отчеты и фото по работе программы.

- Во время работы этого софта нельзя чтобы были активны антивирусы или работали внутренние системы защиты Windows. Те кейлогеры, которые сейчас находятся в свободном доступе и не требуют покупки лицензии, уже известны службе безопасности Виндоус и соответственно внутренняя система защиты их просто блокирует при малейшем обнаружении. Более дорогостоящие варианты этих программ встраиваются непосредственно в ядро операционной системы, поэтому стандартные программы безопасности их обнаружить уже не могут, равно как и популярные антивирусы.

Перечисленных условий для запуска в работу рассматриваемого софта будет вполне достаточно.

Виртуальная клавиатура как решение

Последний из рассматриваемых способов защиты как от программных, так и от аппаратных кейлоггеров — использование виртуальной клавиатуры.

Виртуальная клавиатура представляет собой программу, показывающую на экране изображение обычной клавиатуры, в которой с помощью мыши можно «нажимать» определенные клавиши.

В целом, экранная клавиатура плохо применима для обмана кейлоггеров, так как она создавалась не как средство защиты, а как средство помощи людям с ограниченными возможностями, и передача данных после ввода с помощью данной клавиатуры может быть очень легко перехвачена вредоносной программой.

Экранная клавиатура может быть использована для того, чтобы обойти keylogger, однако, она должна быть разработана специальным образом, исключающим перехват вводимых данных на любой стадии их ввода и передачи (как правило, применяется алгоритм смены позиции кнопок и цифр, а так же шифрование конечного результата).

Впрочем.. Идем далее.

Топ-10 лучших кейлоггеров

Рейтинг самых популярных утилит открывает программа StaffCop. Программное обеспечение предназначено для обеспечения информационной безопасности и улучшения эффективности работы компаний и предприятий. Основными функциями утилиты является обеспечение безопасности, контроль за сотрудниками и удаленное администрирование. При установке утилиты на компьютере работника работодатели следят за учетом рабочего времени, контролируют производительность и эффективность труда. На дистанционном расстоянии во время администрирования возможна блокировка доступа к сайтам и возможность использования удаленного рабочего стола.

- Kickidler – программное обеспечение, в которой функций кейлоггера сочетается с записью видео. При установке утилиты администратор отслеживает историю того, что выходило на экран пользователя при нажатии клавиш. Работодатели таким образом могут контролировать труд работников. Удобной функцией является фильтр, с помощью которого сортируют сведения по ключевым словам.

Утилита собирает информацию из электронной почты, социальных сетей, мессенджеров и офисных программ, которые использует лицо. Нажатые пользователем клавиши видны в режиме онлайн. Вторым вариантом является получение сформированного отчета. Целью данного ПО является:

- Предотвращение утечек сведений;

- Контроль распространения персональных данных;

- Анализ продуктивной работы сотрудника при введении текста с помощью клавиатуры.

Программы кейлоггеры

И, наконец, наиболее эффективным и распространённым средством перехвата нажатий клавиш компьютерной клавиатуры являются специальные программы. Точнее говоря, кейлоггер является одной из функций такой программы.

Программы кейлоггеры бывают, так называемыми, классическими, то есть, перехватывают только нажатия клавиатуры. Они аналогичны аппаратным кейлоггерам, в задачу которых входит только перехватить и сохранить нажатия клавиш на клавиатуре компьютера.

Существуют и программы кейлоггеры с расширенным функционалом, они позволяют снимать и сохранять скриншоты.

Классифицируются программные кейлоггеры и по уровню. Высокоуровневый кейлоггер только фиксирует набранный текст, а низкоуровневый сохраняет ещё и последовательность набора, то есть перехватывает нажатия функциональных клавиш (Ctr, Alt, Shift).

Перейдём теперь к рассмотрению конкретной программы, контролирующей действия пользователя персонального компьютера, имеющей в своём арсенале расширенного кейлоггера.

Такой программой является LanAgent.

EliteKeylogger

Платная программа с достаточно высокой ценой – 69 долларов. Действует на ПК полностью незаметно в режиме драйвера низкого уровня, потому почти полностью не поддается обнаружению.

Интересная и удобная особенность – автоматический запуск софта, происходящий одновременно с запуском самой системы.

Сложно обнаруживается или вовсе не обнаруживается даже специальными антикейлогерами.

Позитив:

- Полностью срытое действие и сложность в обнаружении;

- Формат работы типа низкоуровневого драйвера и автоматический запуск при загрузке системы;

- Отслеживает также и нажатия не только основных, но и служебных клавиш на клавиатуре.

Клавиатурный шпион на базе руткит-технологии в UserMode

Принцип действия такого клавиатурного шпиона основан на перехвате ряда функций USER32.DLL для мониторинга их вызовов. Данные вредоносные программы пока не получили особого распространения, но это только вопрос времени. Опасность применения руткит-технологии в клавиатурном шпионе объясняется тем, что, во-первых, многие антикейлоггеры не рассчитаны на поиск шпионов такого типа и не способны им противодействовать, а во-вторых, антируткиты часто не проверяют перехваты функций библиотеки user32.dll.

Принцип работы шпиона достаточно прост: при помощи любой из известных руткит-технологий производится перехват одной или нескольких функций, позволяющих получить контроль над вводимой с клавиатуры информацией. Самым простым является перехват функций GetMessage и PeekMessage (рис. 2).

Рис. 2

Работа шпиона организована следующим образом. Приложение вызывает функцию PeekMessage для того, чтобы узнать, есть ли в очереди сообщения указанного типа. Этот вызов перехватывается по руткит-принципу (методика в данном случае не имеет значения). Затем перехватчик вызывает реальную функцию PeekMessage из user32.dll и анализирует возвращаемые результаты. Если функция возвращает true, это означает, что сообщение было в очереди и что оно извлечено в тот буфер, указатель на который передается в качестве первого параметра функции. В этом случае перехватчик проверяет сообщения в буфере на предмет обнаружения сообщений типа WM_KEYDOWN (нажатие клавиши), WM_KEYUP (отпускание клавиши), WM_CHAR (посылается окну после обработки WM_KEYDOWN при помощи TranslateMessage). При выявлении подобного сообщения можно узнать код нажимаемой клавиши и передать его системе протоколирования и анализа (шаг 4). Далее управление возвращается приложению (шаг 5), которое не знает о наличии перехватчика.

Подобный клавиатурный шпион очень опасен, так как:

- он не обнаруживается стандартными методиками поиска клавиатурных шпионов;

- возможно внедрение перехватчика по определенным условиям, в результате чего он внедряется не во все GUI-процессы, а в строго определенные (например, в процессы браузера или в приложение типа WebMoney);

- против него бесполезны экранные клавиатуры и прочие средства борьбы с клавиатурными шпионами;

- кроме перехвата функций PeekMessage и GetMessage, могут быть перехвачены функции копирования информации при работе с буфером обмена (OpenClipboard, CloseClipboard, GetClipboardData, SetClipboardData), опроса состояния клавиатуры (GetKeyState, GetAsyncKeyState, GetKeyboardState) и другие функции user32.dll, что усиливает опасность шпиона, а перехват функций типа CreateWindow позволяет отслеживать создание окон.

Kickidler | бесплатно/$9 | Win | Mac | Lin

Kickidler — система учета рабочего времени и контроля сотрудников за ПК.

В Kickidler функция кейлоггера интегрирована с записью видео, то есть можно посмотреть историю того, что было на экране пользователя, когда он набирал определенную комбинацию клавиш. Это дает наиболее полную информацию о действиях сотрудника. Также есть фильтр по ключевым словам и выгрузка истории нажатия клавиш в эксель.

Система собирает информацию обо всех нажатиях клавиш во всех программах:

Нажатые клавиши отображаются в режиме реального времени, или в виде отчета. Есть отчет об интенсивности нажатия клавиш, из чего можно узнать, например, печатал ли сотрудник или изредка нажимал на пробел.

Собранную информацию (текст, видео и все нарушения рабочего распорядка) можно просмотреть на единой временной шкале – что абсолютно точно позволит выяснить, чем занимался сотрудник в конкретный момент времени.

Для чего нужен кейлоггер:

- Предотвращение утечек информации (DLP – Data Leak Prevention)

- Контроль использования конфиденциальных данных (DLP – Data Loss Protection)

- Анализ эффективности работы при вводе текста с клавиатуры

Дополнительный функционал: контроль нарушений, запись видео, онлайн-мониторинг, учет эффективности использования рабочего времени.

Kickidler работает на компьютерах с любой операционной системой: Windows, Linux и Mac OS. Есть бесплатная версия программы – до 6 сотрудников.

Какие еще функции есть в Kickidler?

- Онлайн-мониторинг компьютеров.

- Видеозапись активности за компьютером.

- Учет рабочего времени за ПК.

- Анализ эффективности.

- Контроль нарушений.

- Автоматические уведомления о нарушениях.

- Функция самоконтроля (для удаленных сотрудников).

- Удаленное управление ПК.

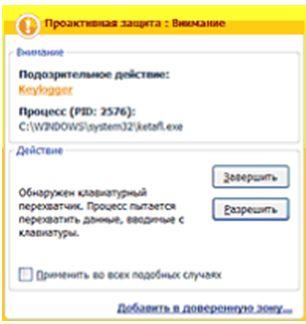

Немного про проактивную защиту

Наиболее «распространенным» решением является использование систем проактивной защиты, которые могут предупредить пользователя об установке или активизации программных кейлоггеров.

Главный недостаток этого способа — необходимость активного участия пользователя для определения дальнейших действий с подозрительным кодом.

- Если пользователь недостаточно технически подготовлен, из-за его некомпетентного решения кейлоггер может быть пропущен;

- Если же участие пользователя в принятии решения системой проактивной защиты минимизировать, то keylogger может быть пропущен в следствии недостаточно жесткой политики безопасности системы.

Вот такая палка о двух концах. И чуть чуть выделим еще кое-что.

Вывод

Выбор наиболее оптимальной программы зависит от того, какие цели преследует ее установка на компьютере.

Если целью ставится просто изучить особенности работы кейлогеров и собрать минимальную информацию о вводимых данных, то подойдут Golden Keylogger 1.32, SC-KeyLog, NS Keylogger Personal Monitor.

Особенно в случаях, если устанавливаются они на домашнем компьютере.

В том случае, если стоит цель более серьезного мониторинга и сбора паролей, то можно отдать предпочтение платным программам, таким например, как EliteKeylogger и Actual Spy.

Лучшей по соотношению цены и функционала платной программой можно назвать EliteKeylogger. Она также является наиболее стабильной и функциональной в этом ТОПе.

Совет! Для ознакомления с принципами разработки таких программ, а также при желании работать исключительно с легальным софтом, скачайте и установите The Rat!.

Лучшей, наиболее стабильной и функциональной программой среди бесплатных, можно назвать SC-KeyLog. Также неплохими характеристиками обладает Ardamax Keylogger.

Заключение

Клавиатурный шпион не является вирусом, но, тем не менее, представляет большую угрозу для пользователей, поскольку позволяет злоумышленнику следить за работой пользователя и может применяться для похищения конфиденциальной информации, в том числе паролей пользователя. Опасность клавиатурного шпиона может существенно возрасти при его сочетании с RootKit-технологией, которая позволит замаскировать присутствие клавиатурного шпиона. Еще более опасной является троянская или backdoorпрограмма, содержащая клавиатурный шпион – его наличие существенно расширяет функции троянской программы и ее опасность для пользователя.