Что такое active directory, и как установить и настроить базу данных

Содержание:

- Использование средства просмотра журнала Windows PowerShell в Центре администрирования Active Directory

- NПОПЫТКА

- Редактор атрибутов Active Directory, как открыть и использовать

- Роли мастеров операций уровня домена

- Что такое Active Directory в Windows 10 и для чего это нужно

- Поднятие домена

- Приложение к статье. Служба доменных имен (DNS) в Active Directory

- Установка и настройка Active Directory

- Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

- env.send

- Google Ads регистрация и что входит в настройку

- Структура OU в Active Directory

Использование средства просмотра журнала Windows PowerShell в Центре администрирования Active Directory

Будущее управления Windows связано с Windows PowerShell. Благодаря размещению графических средств поверх платформы автоматизации задач управление сложнейшими распределенными системами стало последовательным и эффективным. Зная принципы работы Windows PowerShell, вы сможете полностью раскрыть свой потенциал и извлечь максимальную пользу из своих инвестиций в компьютерное оборудование.

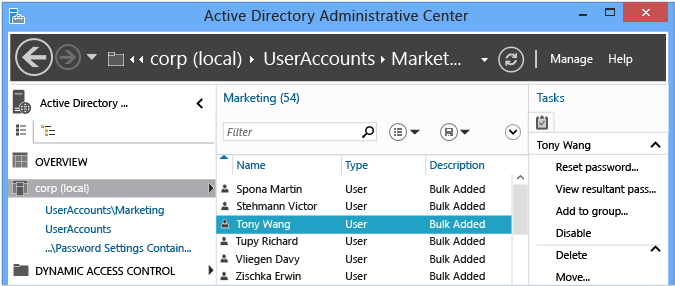

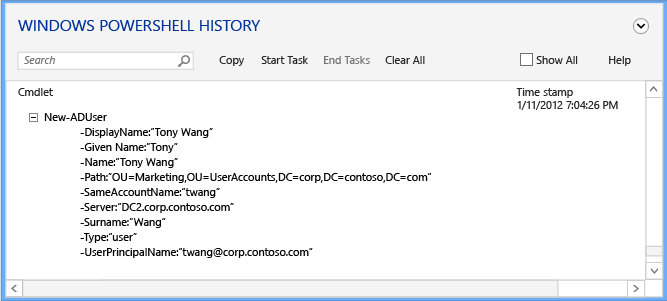

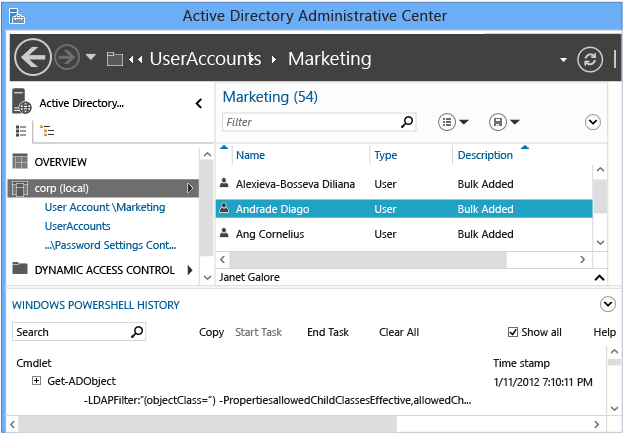

Теперь Центр администрирования Active Directory позволяет просматривать историю выполнения всех командлетов Windows PowerShell, включая их аргументы и значения. При этом историю командлетов можно скопировать для дальнейшего изучения или изменения и повторного использования. Вы можете создавать примечания к задачам и описывать, какой результат команды Центра администрирования Active Directory дали в Windows PowerShell. Также можно фильтровать историю на предмет интересных моментов.

Средство просмотра журнала Windows PowerShell в Центре администрирования Active Directory позволяет учиться на основе практического опыта.

Чтобы открыть средство просмотра журнала Windows PowerShell, нажмите на шеврон (стрелку).

Затем создайте пользователя или измените членство в группе. Средство просмотра журнала постоянно обновляется — в нем появляется свернутое представление каждого командлета, выполненного Центром администрирования Active Directory, и указываются его аргументы.

Разверните любую интересующую вас строку, чтобы увидеть значения всех аргументов командлета:

Откройте меню Запустить задачу и создайте заметку, а затем воспользуйтесь Центром администрирования Active Directory для создания, изменения или удаления объекта. Укажите свои действия. Закончив внесение изменений, выберите команду Закончить задачу. В заметке к задаче все выполненные действия будут представлены в виде свернутого примечания, позволяющего лучше понять суть задачи.

Например, все команды Windows PowerShell, которые использовались для изменения пароля пользователя и удаления пользователя из группы, будут выглядеть следующим образом:

Если установить флажок «Показать все», в окне появятся также командлеты Windows PowerShell с глаголом Get-*, предназначенные только для извлечения данных.

В средстве просмотра журнала отображаются тексты всех команд, выполненных Центром администрирования Active Directory, и может показаться, что некоторые команды выполняются без причины. Например, создать нового пользователя можно с помощью команды:

и нет необходимости использовать команды:

Структура Центра администрирования Active Directory предусматривает минимальное использование кодов и модулей. Таким образом, вместо отдельных наборов функций для создания новых пользователей и изменения уже существующих он выполняет каждую задачу по минимуму, а затем соединяет их воедино с помощью командлетов. Помните об этом при изучении модуля Active Directory в Windows PowerShell. Эту особенность можно также использовать как способ изучения, показывающий, как просто выполнять отдельные задачи с помощью Windows PowerShell.

NПОПЫТКА

KCC — это встроенный процесс, который выполняется на всех контроллерах домена и создает топологию репликации для Active Directory леса. KCC создает отдельные топологии репликации в зависимости от того, выполняется ли репликация на сайте (внутрисайтовая) или между сайтами (межсайтовой). KCC также динамически корректирует топологию, чтобы она соответствовала добавлению новых контроллеров домена, удалению существующих контроллеров домена, перемещению контроллеров домена на сайты, изменяющимся затратам и расписаниям, а также к контроллерам домена, которые временно недоступны или находятся в состоянии ошибки.

В пределах сайта подключения между контроллерами домена с возможностью записи всегда упорядочиваются по двунаправленному кругу с дополнительными подключениями для уменьшения задержки на больших сайтах. С другой стороны, межсайтовая топология является слоем распределения деревьев. Это означает, что между двумя сайтами каждого раздела каталога существует одно межсайтическое соединение, которое обычно не содержит ярлыки. Дополнительные сведения о охвате деревьев и Active Directory топологии репликации см. в статье Технический справочник по топологии репликации Active Directory ( https://go.microsoft.com/fwlink/?LinkID=93578 ).

На каждом контроллере домена KCC создает маршруты репликации, создавая односторонние объекты входящих подключений, которые определяют подключения других контроллеров домена. Для контроллеров домена на одном сайте KCC автоматически создает объекты подключения без вмешательства администратора. При наличии нескольких сайтов вы настраиваете связи сайтов между сайтами, а единое средство проверки согласованности знаний на каждом сайте автоматически создает подключения между сайтами.

улучшения KCC для Windows Server 2008 rodc

существует ряд улучшений KCC для размещения нового доступного контроллера домена только для чтения (RODC) в Windows Server 2008. Типичным сценарием развертывания для RODC является филиал. Топология репликации Active Directory, наиболее часто развернутая в этом сценарии, основана на конструкции «звезда», где контроллеры домена ветви на нескольких сайтах реплицируются с небольшим количеством серверов-плацдармов на сайте концентратора.

Одним из преимуществ развертывания RODC в этом сценарии является однонаправленная репликация. Серверы-плацдармы не должны реплицироваться с RODC, что снижает нагрузку на администрирование и использование сети.

однако одна из задач администрирования, выделенная топологией hub в предыдущих версиях операционной системы Windows Server, заключается в том, что после добавления нового контроллера домена-плацдарма в концентратор не существует автоматического механизма повторного распределения подключений репликации между контроллерами домена ветви и контроллерами домена концентратора, чтобы воспользоваться преимуществами нового контроллера домена концентратора.

для Windows Server 2008 rodc нормальная работа KCC обеспечивает некоторую перераспределение. Новые функции включены по умолчанию. Его можно отключить, добавив следующий набор разделов реестра на RODC:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters

«Random BH LoadBalancing Allowed»

1 = включено (по умолчанию), 0 = отключено

Дополнительные сведения о том, как работают эти улучшения KCC, см. в разделе Планирование и развертывание служб домен Active Directory для филиалов ( https://go.microsoft.com/fwlink/?LinkId=107114 ).

Редактор атрибутов Active Directory, как открыть и использовать

Здравствуйте товарищи! Рад, что вы вновь заглянули на IT блог pyatilistnik.org. Я уже неоднократно вам рассказывал, о разных вещах посвященных активному каталогу (Active Directory), но так и не касался, довольно повседневной функциональности в виде редактора атрибутов AD. Сегодня я исправлю, этот недочет и мы с вами разберем. Что из себя представляет редактор атрибутов Active Directory, как его открыть, что он вам даст в вашей работе и как позволит эффективно его использовать. Думаю для многих инженеров или системных администраторов будет очень полезно, освежить знания в данной области.

Роли мастеров операций уровня домена

- Мастер относительных идентификаторов RID

- Эмулятор главного контроллера домена PDC

- Мастер инфраструктуры

Мастер RID

Таблица 1. Структура элемента идентификатора

Таблица 1. Структура элемента идентификатора

| Элемент идентификатора SID | Описание |

| S1 | Указывает ревизию SID. В настоящее время для SID используется только одна ревизия |

| 5 | Указывает центр выдачи принципала безопасности. Значение 5 всегда указывается для доменов Windows NT, Windows 2000, Windows 2003, Windows 2008 и Windows 2008 R2 |

| Y1-Y2-Y3 | Часть идентификатора SID домена. Для принципалов безопасности, созданных в домене этот элемент идентификатора идентичен |

| Y4 | Относительный идентификатор (RID) для домена, который представляет имя пользователя или группы. Этот элемент генерируется из пула RID на контроллере домена во время создания объекта |

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Эмулятор PDC

эмулятор PDC

эмулятор PDC

- Участие в репликации обновлений паролей домена. При изменении или сбросе пароля пользователя, контроллер домена, вносящий изменения, реплицирует это изменение на PDC-эмулятор посредством срочной репликации. Эта репликация гарантирует, что контроллеры домена быстро узнают изменённый пароль. В том случае, если пользователь пытается войти в систему сразу после изменения пароля, контроллер домена, отвечающий на этот запрос, может ещё не знать новый пароль. Перед тем как отклонить попытку входа, этот контроллер домена направляет запрос проверки подлинности на PDC-эмулятор, который проверяет корректность нового пароля и указывает контроллеру домена принять запрос входа. Это означает, что каждый раз при вводе пользователем неправильного пароля проверка подлинности направляется на PDC-эмулятор для получения окончательного заключения;

- Управление обновлениями групповой политики в домене. Как вы знаете, для управления большинства настройками в конфигурации компьютеров и пользователей вашей организации применяются групповые политики. В том случае, если объект групповой политики модифицируется на двух контроллерах домена приблизительно в одинаковое время, то впоследствии, могут возникать конфликты между двумя версиями, которые не разрешаются при репликации объектов групповых политик. Во избежание таких конфликтов, PDC-эмулятор действует следующим образом: при открытии объекта групповой политики, оснастка редактора управления групповой политики привязывается к контроллеру домена, выполняющего роль PDC и все изменения объектов GPO по умолчанию вносятся на PDC-эмулятор;

- Выполнение функции центрального браузера домена. Для обнаружения сетевых ресурсов клиенты используют Active Directory. При открытии окна «Сеть» в операционной системе отображается список рабочих групп и доменов. После того как пользователь откроет указанную рабочую группу или домен он сможет увидеть список компьютеров. Эти списки генерируются посредством службы браузера, и в каждом сетевом сегменте ведущий браузер создаёт список просмотра с рабочими группами, доменами и серверами данного сегмента. После чего центральный браузер объединяет списки всех ведущих браузеров для того, чтобы клиентские машины могли просмотреть весь список просмотра. Думаю, из всех функций эмулятора PDC у вас могут возникнуть вопросы, связанные непосредственно с центральным браузером домена, поэтому, данная тема будет подробно рассмотрена в отдельной статье;

- Обеспечение главного источника времени домена. Так как службы Active Directory, Kerberos, DFS-R и служба репликации файлов FRS используют штампы времени, во всех системах домена необходима синхронизация времени. PDC-эмулятор в корневом домене леса служит ведущим источником времени всего леса. Остальные контроллеры домена синхронизируют время с PDC-эмулятором, а клиентские компьютеры – со своими контроллерами доменов. Гарантию за соответствие времени несёт иерархическая служба синхронизации, которая реализована в службе Win32Time.

«Active Directory – пользователи и компьютеры»Ntdsutil.exefSMORoleOwner

Что такое Active Directory в Windows 10 и для чего это нужно

Компания «Майкрософт» разработала новую программу, позволяющую объединить все объекты сети (компьютеры, роутеры, принтеры, профили пользователей, серверы) в единую систему. Называется это хранилище — Active Directory или Активный каталог (сокращенно AD).

Для реализации этой программы нужен специальный сервер, вернее, контроллер домена. В нем будет храниться вся информация. Через него выполняется аутентификация (через протокол Kerberos) пользователей и различных устройств в сети. Контроллер домена будет мониторить доступ к объектам своей сети, то есть разрешать запрашиваемое действие или, наоборот, блокировать его.

Использование Active Directory имеет ряд преимуществ. Эта программа обеспечивает безопасную работу, упрощает взаимодействие различных объектов одной сети. С помощью AD можно ограничить ряд функций для определенных пользователей. Данные, хранящиеся на таком сервере, защищены от внешнего доступа. Службы AD обеспечивают удобный обмен файлами (на основе технологии DFS), объединяют все объекты в одну систему (поддерживается стандарт LDAP). Возможна интеграция с Windows Server через протокол RADIUS.

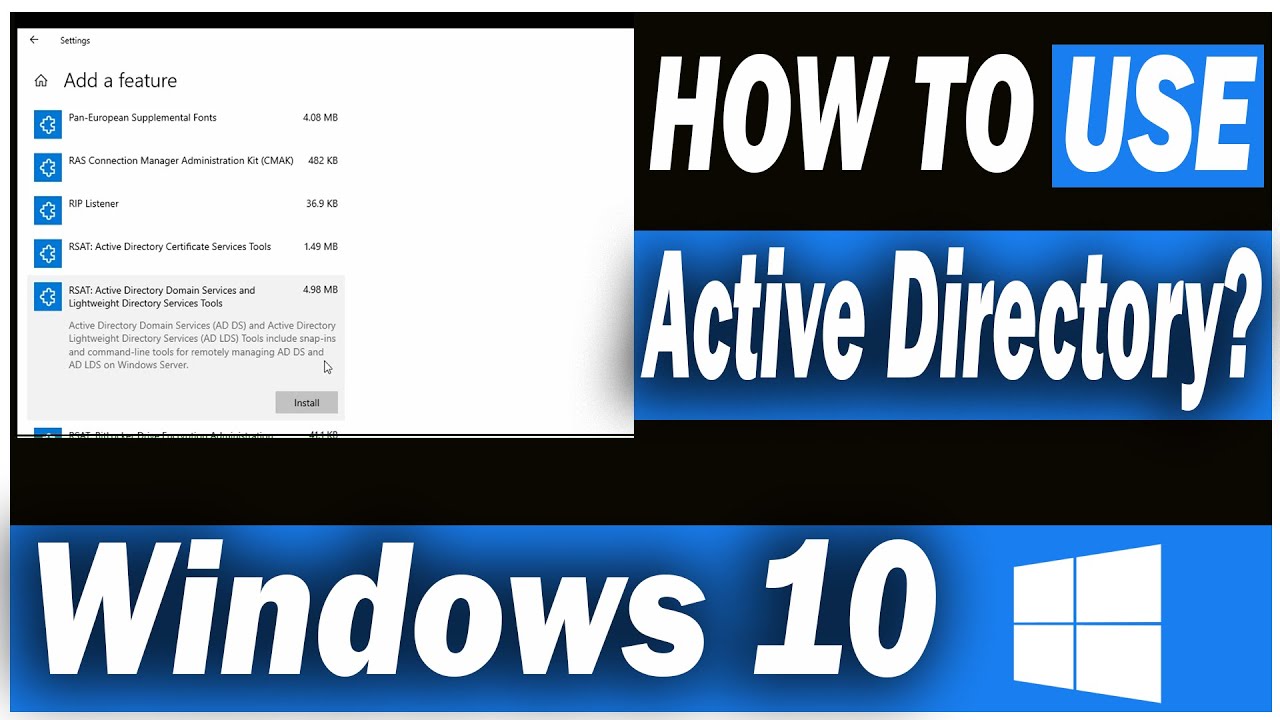

Программу Active Directory можно использовать на базе профессиональной редакции Win10. Существует специальный инструмент управления доменами (оснастка ADUC), позволяющий адаптировать AD к своей ОС. Этот адаптер позволяет контролировать и управлять объектами сети. Прежде чем использовать ADUC, рекомендуется установить сервис RSAT, включающий Командную строчку, Power Shell, а также средства удаленного администрирования сервера.

Важно! Active Directory выступает в роли каталога, хранилища информации о пользователях и инфраструктуре сети. Реализация этого проекта осуществляется через контроллер домена

Это сервер контролирует доступ (разрешает или блокирует запросы) к объектам своей сети. AD рекомендуется использовать для больших компаний.

Поднятие домена

Наступило время заняться серьезным делом — поднимать домен. Ты знаешь, почему у Буратино дерево не выросло? Потому что бестолковая лиса Алиса сказала ему не ту команду: вместо «Preks-Feks-Peks» нужно было набирать в командной строке «DCPROMO», и тогда даже не дерево — целый лес бы вырос.

Поехали.

- Start —> Run, в строке Open набираем «dcpromo» — попадаем на Active Directory Installation Wizard.

- Нажимаем Next, внимательно читаем предупреждение о том, что старые оси Windows 95 и Windows NT4 не смогут подключиться к домену, который работает под управлением Win2k3 Server.

- На следующей страничке выбираем Domain controller for a new Domain, затем Next (соглашаемся на создание нового леса).

- Далее предлагается сконфигурить DNS (ну не работает AD без DNS) — соглашаемся.

- Далее нас предупредят о необходимости откорректировать сетевые параметры, в ответ залезь в свойства протокола TCP/IP, в поле Preferred DNS Server укажи IP-адрес своего же сервера.

- Теперь необходимо придумать имя этому новому домену.

А сейчас лирическое отступление.

- Но мы рассматриваем ситуацию, когда домен поднимается в локальной небольшой сети, так что назначаем любое имя («rogaikopita»). Я, например, обхожусь двухбуквенным именем. Соответственно, и DNS зона, которую поднимем, будет кукольной.

- Итак, имя нашли. В ответ пришло гнусное предупреждение о том, что имя должно походить на domain.microsoft.com — проигнорируем, нажимаем Yes.

- После минуты обиженного молчания Windows соглашается с нашим именем и даже угодливо предлагают свой вариант Domain NetBIOS Name — соглашаемся.

- Далее следует создание каталогов для размещения базы данных AD. Существует мнение, что базу NTDS лучше не держать на системном диске, чтобы не снижать быстродействие. Когда в AD сидит 10 000 пользователей, это заметно, но в нашей провинциальной сети на 10-100 пользователей особого простора в скорости мы не заметим, так что оставляем все по умолчанию.

- Держать на системном диске каталог SYSVOL тоже не рекомендуется. Далее получаем сообщение об ошибке настройки зоны DNS — выбираем пункт «I will correct the problem later by configuring DNS manually» (Advanced).

- Теперь нарываемся на очередную швабру — Permission. Нужно честно ответить на вопрос о том, есть ли в сети машины под управлением старых операционок или только под Windows 2000 и выше. В нашей организации все круто, у всех пользователей стоит XP или Win2K, поэтому выбираем следующий вариант: Permission compatible only with Windows 2000…

- Далее вводим пароль для режима восстановления (этот режим — отдельная тема политики безопасности). В следующем окне читаем о том, что уже натворил, давим Next и идем спать, ибо начинается шаманский танец «Конфигурирование Active Directory».

- После просмотра танца: Finish —> Restart now…

Приложение к статье. Служба доменных имен (DNS) в Active Directory

Напомню в двух словах, что служба

доменных имен организовывает разрешение доменных

имен в соответствующие IP-адреса и представляет собой

распределенную базу данных. Данные о доменах и принадлежащих

им хостах, образующие пространство имен ДНС, не концентрируются

в одном месте, а хранятся в виде фрагментов на отдельных

серверах, что позволяет говорить о распределенности

базы данных ДНС.

В операционной системе Windows 2000 служба

DNS осуществляет (может этого и не делать:-) динамическую

регистрацию клиентам своих доменных имен, что существенно

упрощает администрирование таких баз, которые еще принято

называть зонами. В Windows 2000 мы можем

реализовать размещение зоны в рамках службы каталогов

Active Directory (AD), что дает повышение отказоустойчивости,

доступности и управляемости службы. Многие механизмы,

использующие AD, также не могут обойтись без DNS. Суть

в том, что «локализация» ближайшего сервера

скажем глобального каталога (GC) происходит на основе

специального типа ресурсных записей, называемых локаторами

ресурсов, или как и обозначают — SRV-записи.

Эти записи используются для определения

местоположения серверов, предоставляющие услуги определенных

служб. SRV-запись является «синонимом»,

или еще говорят, DNS-псевдонимом службы. Записывается

это так:

_Service._Protocol.DnsDomainName

где: Service — название службы (это может быть kerberos,gc,

ldap и др.) Protocol — протокол, при помощи которого

клиенты могут подключиться к данной службе ( обычно это tcp,

udp); DnsDomainName — DNS-имя домена, к

которому принадлежит сервер (в нашем случае songi.local).

Для каждого DNS-домена формируется

набор SRV-записей, которые группируются в специальные

поддомены:

_msdcs — вспомогательный домен,

который используется для группировки ресурсных записей

о серверах, выполняющих специфические роли (такие как

например сервер глобального каталога или основной котроллер

домена).

Благодаря этому клиенты могут осуществлять

поиск серверов, основываясь не на имени службы, а на

роли, исполняемой искомым сервером. Псевдонимы, используемые

для создания ресурсных записей данного поддомена будут

выглядеть так:

_Service._Protocol.Dctype._msdcs.DnsDomainName

Параметр Dctype определяет роль сервера (pdc, dc, gc, domains). Например

сервера, выполняющие функции котроллера домена и принадлежащего к домену

songi.local, будет создан DNS-псевдоним:

_ldap._tcp.dc._msdcs.songi.local _sites — вспомогательный домен, используемый

для группировки ресурсных записей, отражающих физическую структуру

сети (с точки зрения узловой инфраструктуры).

Этот домен выполняет функцию контейнера

Этот домен выполняет функцию контейнера

для других поддоменов, имена которых соответствуют

именам узлов. Псевдонимы записываются в следующем формате:

_Service._Protocol.SiteName._sites.DnsDomainName

Когда осуществляется обращение к серверу DNS, запрос включает в себя

всю необходимую для поиска информацию (такую как наименование службы,

протокол, имя домена). Служба DNS в первую очередь пытается найти в

базе данных контроллер домена, принадлежащий к тому же узлу, что и «запрашивающий» нужную

службу. Для этого служба DNS просматривает все SRV-записи, ассоциированные

с данным узлом. Если в этом узле поиск оказывается неудачен, служба

DNS начинает просматривать записи других узлов.

Собственно говоря, перечисленные записи

сервисов нам вручную делать не придется, при установке

первого контроллера домена создадутся автоматически.

Однако понимание этих записей важно! Теперь представим

очень маловероятную ситуацию, но все же: некоторые записи

неправильно изменены вручную, или же случайно стерты

вообще. Это не повод паниковать

За формирование записей

отвечает служба NetLogon. В командной строке даем всего

лишь две команды:

net stop netLogon

net start NetLogon

Выполнив перезапуск службы, наши записи

будут автоматически созданы! Разумеется, что если в домене

были записи клиентских машин (А-записи) к примеру, то

их придется восстанавливать отдельно. Но достаточно воспользоваться

службой автоматической раздачи адресов DHCP, как эта

проблема тоже будет легко решена.

Установка и настройка Active Directory

Теперь перейдем непосредственно к настройке Active Directory на примере Windows Server 2008 (на других версиях процедура идентична):

- Первым делом нужно присвоить статический IP компьютеру с установленным Windows Server Нужно перейти в меню “Пуск” — “Панель управления”, найти пункт “Сетевые подключения”, кликнуть правой кнопкой мыши (ПКМ) по имеющемуся подключению к сети и выбрать “Свойства”.

- В открывшемся окне выбрать “Протокол Интернета версии 4” и снова кликнуть на “Свойства”.

- Заполнить поля следующим образом: IP-адрес – 192.168.1.5. DNS – 127.0.0.1.

Нажать на кнопку “ОК”. Стоит заметить, что подобные значения не обязательны. Можно использовать IP адрес и DNS из своей сети.

- Далее нужно зайти в меню “Пуск”, выбрать “Администрирование” и “Диспетчер сервера”.

- Перейти к пункту “Роли”, выбрать поле “Добавить роли”.

- Выбрать пункт “Доменные службы Active Directory” дважды нажать “Далее”, а после “Установить”.

- Дождаться окончания установки.

- Открыть меню “Пуск”-“Выполнить”. В поле ввести dcpromo.exe.

- Кликнуть “Далее”.

- Выбрать пункт “Создать новый домен в новом лесу” и снова нажать “Далее”.

- В следующем окне ввести название, нажать “Далее”.

- Выбрать режим совместимости (Windows Server 2008).

- В следующем окне оставить все по умолчанию.

- Запустится окно конфигурацииDNS. Поскольку на сервере он не использовался до этого, делегирование создано не было.

- Выбрать директорию для установки.

- После этого шага нужно задать пароль администрирования.

Для надежности пароль должен соответствовать таким требованиям:

- Содержать цифры.

- При желании, содержать спецсимволы.

- Включать в себя прописные и заглавные буквы латинского алфавита.

После того как AD завершит процесс настройки компонентов, необходимо перезагрузить сервер.

- Следующий шаг – настройкаDHCP. Для этого нужно снова зайти в “Диспетчер сервера”, нажать “Добавить роль”. Выбрать пункт “DHCP-сервер”. Система начнет поиск активных сетевых адаптеров и произойдет автоматическое добавление IP-адресов.

- Прописать статический адрес.

- Указать адрес DNS.

- Далее, выбрать “WINS не требуется”.

- Настроить DHCP.

- Если IPv6 не используется, отключить ее.

- Далее, выбрать учетную запись, с которой будет происходить управление. Нажать на кнопку “Установить”, дождаться завершения конфигурации.

Настройка завершена, оснастка и роль установлены в систему. Установить AD можно только на Windows семейства Server, обычные версии, например 7 или 10, могут позволить установить только консоль управления.

Настройка и администрирование детальной политики паролей через Центр администрирования Active Directory

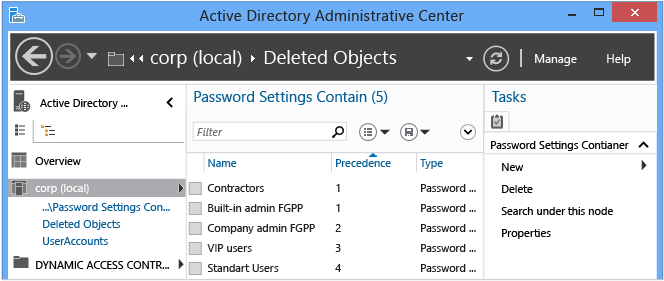

Настройка детальной политики паролей

Центр администрирования Active Directory позволяет создавать объекты детальной политики паролей (FGPP) и управлять такими объектами. Функция FGPP была представлена в Windows Server 2008, но первый графический интерфейс для управления этой функцией появился только в Windows Server 2012. Детальная политика паролей настраивается на уровне домена и позволяет перезаписывать единый пароль домена, предусмотренный в Windows Server 2003. При создании различных FGPP с различными параметрами отдельные пользователи или группы получают различные политики паролей в домене.

Информацию о детальной политике паролей см. в пошаговом руководстве по детальной настройке политик блокировки учетных записей и паролей доменных служб Active Directory (Windows Server 2008 R2).

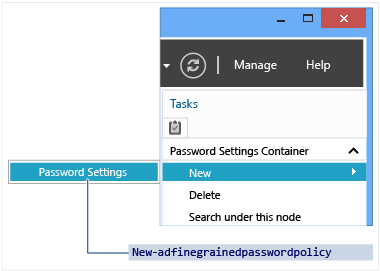

На панели навигации выберите представление в виде дерева, щелкните свой домен, Система, Контейнер параметров паролей, а затем на панели «Задачи» щелкните Создать и Параметры пароля.

Управление детальной политикой паролей

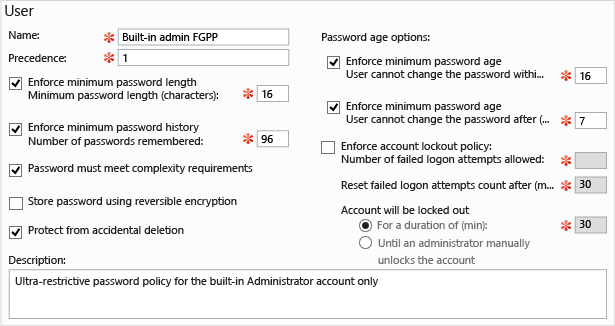

При создании новой или редактировании уже существующей детальной политики паролей открывается редактор Параметры пароля. Здесь можно настроить все желаемые политики паролей как Windows Server 2008 или Windows Server 2008 R2, но только в специальном редакторе.

Заполните все обязательные (отмеченные звездочкой) и желаемые дополнительные поля и щелкните Добавить, чтобы указать, к каким пользователям или группам необходимо применить эту политику. FGPP перезаписывает параметры политики домена по умолчанию для выбранных субъектов безопасности. На представленном выше рисунке максимально ограничивающая политика применяется только к встроенной учетной записи администратора, чтобы предотвратить компрометацию. Эта политика слишком сложна для ее соблюдения стандартными пользователями, но идеально подходит для учетной записи высокого риска, которой пользуются только специалисты.

Также необходимо указать очередность применения и выбрать пользователей и группы для применения политики в соответствующем домене.

Командлет Active Directory в Windows PowerShell, предназначенный для настройки детальной политики паролей, выглядит следующим образом:

Командлет для настройки детальной политики паролей в Windows Server 2008 R2 и Windows Server 2012 работает одинаково. На приведенном ниже рисунке обозначены соответствующие атрибуты для этих командлетов:

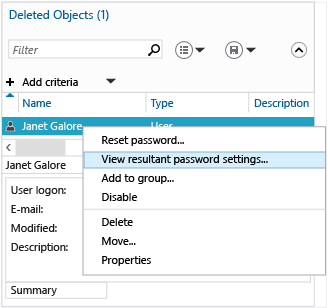

Центр администрирования Active Directory позволяет также найти результирующую детальную политику паролей, примененную к конкретному пользователю. щелкните правой кнопкой мыши любого пользователя и выберите пункт просмотреть результирующие параметры пароля… , чтобы открыть страницу Параметры пароля , которая применяется к пользователю с помощью явного или неявного назначения:

В разделе Свойства вы найдете Напрямую связанные параметры пароля — параметры детальной политики пароля, назначенные соответствующему пользователю или группе напрямую:

Неявное назначение ФГПП здесь не отображается; для этого необходимо использовать параметр просмотреть результирующие параметры пароля… .

env.send

Описание

для отправки переменных среды в объект по протоколу или в файл ярлыка в папке. Основная задача скрипта сохранить собранные данные с помощью другого скрипта env в любой атрибут (или атрибуты) объекта или на основании этих данных создать по шаблону ярлык в папке. Чтобы затем использовать этот ярлык или данные из в целях системного администрирования.

Использование

В командной строке Windows введите следующую команду. Если необходимо скрыть отображение окна консоли, то вместо можно использовать .

-

— Режим отправки переменных (заглавное написание выполняет только эмуляцию).

-

link — Отправляет переменных среды в обычный ярлык.

-

ldap — Отправляет переменных среды в объект .

-

-

— Путь к папке или (допускается указание пустого значения).

-

— Изменяемые свойства объекта в формате c подстановкой переменных . Первое свойство считается обязательным, т.к. по его значению осуществляется поиск объектов. Для режима link обязательно наличие свойств и , а в свойстве одинарные кавычки заменяются на двойные.

-

— Значения по умолчанию для переменных среды в формате .

Примеры использования

Когда компьютер в домене, то в групповых политиках при входе пользователя в компьютер, можно прописать следующий скрипт, что бы информация о компьютере и пользователе прописалась в атрибуты описания и местоположения компьютера в в пределах c guid . Что бы затем быстро находить нужный компьютер пользователя или анализировать собранную информацию. Что бы узнать guid контейнера в можно воспользоваться программой Active Directory Explorer. Так же не забудьте пользователям выдать права на изменения нужных атрибутов компьютеров в соответствующем контейнере.

Когда компьютер не в домене то в планировщике задач, можно прописать следующий скрипт, чтобы информация о компьютере и пользователе сохранялась в виде ярлычка в сетевой папке. И затем использовать эти ярлычки чтобы одним кликом разбудить пакетом нужный компьютер и подключится к нему через Помощник для оказания технической поддержки. Для отправки пакета можно использовать утилиту Wake On Lan.

Когда компьютер не в домене, но есть административная учётная запись от всех компьютеров, можно выполнить следующий скрипт, чтобы загрузить из файла список компьютеров, получить о них информация по сети через и создать аналогичные ярлычки в локальной папке.

Или можно сделать то же самое, что в предыдущем примере, но разбить всё на два этапа. Сначала получить данные с компьютеров по сети через и сохранить их в локальной папке. А затем на основании этих данных создать аналогичные ярлычки в другой локальной папке.

Google Ads регистрация и что входит в настройку

Чтобы создать учетную запись Google Ads, вам нужен адрес электронной почты и веб-сайт вашего бизнеса. Даже если у Вас нет веб-сайта, умные кампании, по умолчанию для новых рекламодателей, позволяют размещать рекламу. Это позволяет создавать объявления всего за 15 минут.

Во-первых, предоставьте основную информацию о

вашей компании, чтобы настроить учетную запись:

- Введите адрес электронной почты, который вы хотите использовать для входа в свою новую учетную запись в системе Ads. Если у вас уже есть учетная запись Google, то Вы можете использовать другой продукт компании, например Gmail;

- Введите адрес веб-сайта компании, которую вы хотите рекламировать;

- Нажмите на “Далее”;

- Войдите в существующую учетную запись Google или создайте новую;

- Если у вас уже есть учетная запись, например Gmail, введите свой адрес электронной почты и пароль, а затем нажмите “Войти”;

- Если у вас нет учетной записи Google или вы хотите использовать другой адрес электронной почты для входа в систему, просто нажмите “Создать учетную запись” в нижней части экрана. Затем следуйте инструкциям, чтобы создать и подтвердить новую учетную запись.

Что входит в настройку системы

Планировщик показа. Эта настройка помогает

планировать и создавать рекламные баннеры.

Планировщик ключевых слов. Эта настройка позволяет

определять новые ключевые слова и группы объявлений. Он также может быть

использован для получения оценок затрат и трафика.

Оптимизатор конверсий. Если рекламодатели

ранее включили отслеживание конверсий и система AdWords собрала достаточно данных, то управлять кампаниями можно с помощью

Оптимизатора конверсий. Затем Google будет показывать

объявления на основе средней цены или полной цены за конверсию.

Структура OU в Active Directory

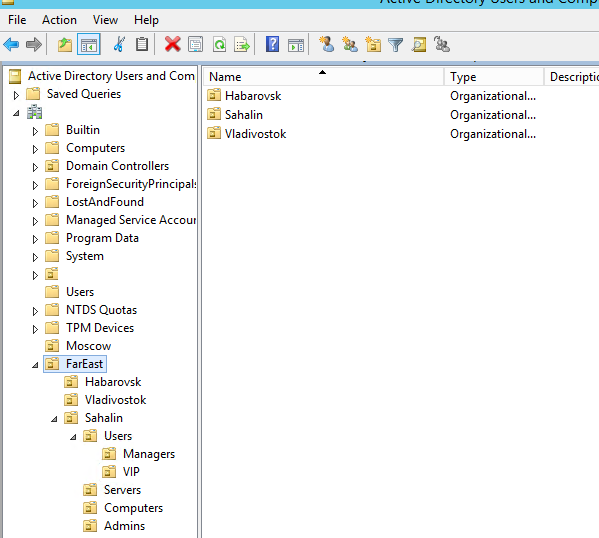

В небольших инфраструктурах AD (20-50 пользователей) необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне (Users и Computer). В большой инфраструктуре желательно разделить все объекты на разные контейнеры. В основном используется иерархический дизайн Organizational Unit в AD, по географическому или функциональному принципу.

К примеру, у вашей организация имеются подразделения в разный странах и городах. Было бы логично на верхнем уровне домена создать отдельные контейнеры для каждой страны, а внутри страны отдельные контейнеры для города / региона / области. Внутри последних можно создать отдельные контейнеры для администраторов, групп, компьютеров, серверов и пользователей (см скриншот). При необходимости вы можете добавить дополнительные уровни иерархии (здания, отделы и т.д.). С такой иерархией вы сможете гибко делегировать полномочия в AD и назначать групповые политики.