Как перейти на https правильно: зачем, когда и как по шагам

Содержание:

- Зачем нужны сертификаты

- Как работает HTTP протокол сайта

- Для чего нужен цифровой сертификат

- Ограничения

- Как получить SSL сертификат

- Используем PortQry для сканирования открытых UDP и TCP портов

- Как работает HTTPS

- Различия SSL сертификатов

- Уязвимости HTTPS

- Как открыть порты на компьютере

- Как перевести сайт на HTTPS

- Why should I worry about my SSL port?

- HTTPS для сайта простыми словами

- Ошибка конфигурации

- Основные протоколы сайта

- Зачем и кому нужно шифрование данных HTTPS?

- Как определить используемый на сайте протокол

Зачем нужны сертификаты

Представьте себе ситуацию, когда ваша посылка не доходит до адресата и ее перехватывает злоумышленник. Дальше он вешает на чемодан свой замок, указывает адрес человека, которому вы изначально отправляли посылку, и отсылает чемодан обратно вам. Далее он узнает секретный ключ к вашему шифру, после чего сообщает его вашему адресату от вашего имени.

Вас с адресатом ввели в заблуждение и вы продолжаете думать, что ключ к шифру защищен и пригоден для использования в ходе передачи зашифрованных посылок. Но теперь они уязвимы и их могут перехватить посторонние лица, а вы даже и не будете догадываться об этом.

Во избежание подобных инцидентов был придуман цифровой

сертификат, представляющий собой документ в электронном формате, который

помогает определить сервер. Пользователю подобные сертификаты не нужны, а вот

сайтам, а точнее серверам, на которых они находятся, с целью обеспечения безопасного

соединения с посетителями следует ними обзавестись.

Наличие сертификата дает две гарантии:

- Лицо, получившее сертификат, реально существует.

- Лицо управляет сервером, указанным в

сертификате.

Данные документы выдают специальные центры сертификации. Для

веб-сайтов они – организация, аналогичная паспортным столам для людей. В сертификате

прописана информация о владельце документа и подпись, свидетельствующая о том,

что он подлинный. Устанавливая безопасное соединение, браузер первым делом

проверяет именно подлинность сертификата, а данные отправляются только после

успешной проверки.

Если вновь рассмотреть пример с чемоданом и замком, то в данном

случае сертификат выступает гарантом того, что замок адресата является

уникальным, принадлежит именно вашему человеку и его нереально подделать. И если

третье лицо попробует перехватить посылку и отправит кейс со своим замком, вы поймете,

что замок не тот, который должен быть.

Как работает HTTP протокол сайта

HTTP является прикладным протоколом передачи данных. Принцип его работы сложен, если разбираться в нем досконально, и крайне прост, если вникнуть в его суть. Работа через данный протокол осуществляется по схеме client-server. Существует сервер, который в пассивном режиме постоянно ожидает, когда с ним будет установлено соединение. Это соединение с ним рано или поздно установит клиент, то есть машинный интерфейс пользователя интернетом. Клиент хочет что-то получить от сервера: получить страницу, открыть картинку, скачать песню. Чтобы сообщить о том, что именно хочет клиент, пользователь отправляет запросы, которые сервер умело обрабатывает. Сервер умеет обрабатывать запросы юзера благодаря инструкции, которой его снабдил HTTP протокол. Если запрос обработать невозможно, сервер знает, какую ошибку он должен выдать.

Для чего нужен цифровой сертификат

Мы рассмотрели красивую аналогию с посылками, которую когда-то придумала компания Яндекс, чтобы объяснить пользователям, как работает TLS. Возникает проблема, если в соединение вклинится третье лицо и начнёт отправлять свои посылки под именем одного из участников, что в результате приведёт к дешифровке всей системы.

Цифровой сертификат — подтвержденный международным центром электронный паспорт сайта. В этом документе прописана информация для браузеров — кто владелец сайта, по какому адресу он проживает, какие “модели замков” и пароли на свои посылки он ставит. Если злоумышленник попытается общаться с вами без сертификата, браузер просто прекратит диалог. Если он попытается его подделать, то данные не будут совпадать с реальным, так как никто не знает ключей, хранящихся в базах данных, что тоже приведёт к неудаче.

Ограничения

Https-порт уязвим для ряда атак с анализом трафика. Данный вид атаки происходит на стороне канала, зависит от изменения времени и размера трафика и дискредитирует свойства зашифрованного контента. Анализ трафика возможен, поскольку шифрование SSL/TLS изменяет содержимое трафика, но оказывает минимальное влияние на его размер и время.

В мае 2010 года исследователи компании Microsoft Research и Университета Индианы обнаружили, что подробные конфиденциальные пользовательские данные могут быть выведены из боковых каналов, таких как размеры пакетов. Эксперты выяснили, что подслушивающее устройство может получать конфиденциальные данные пользователей.

В июне 2014 года группа исследователей из UC Berkeley и Intel во главе с Брэдом Миллером продемонстрировала обобщенный подход к анализу трафика https-порта на основе машинного обучения. Исследователи продемонстрировали, что атака применялась к целому ряду веб-сайтов, включая такой популярный ресурс, как YouTube. Выявлено, что злоумышленник может посещать те же веб-страницы, что и жертва, для сбора сетевого трафика, который служит учебными данными.

Затем злоумышленник идентифицирует сходства в размерах пакетов и порядках между трафиком жертвы и трафиком данных обучения — это позволяет злоумышленнику выводить точную страницу, которую посещает жертва. Также обнаружено, что атака не может использоваться для обнаружения пользовательских значений, встроенных в веб-страницу. Например, многие банки предлагают веб-интерфейсы, которые позволяют пользователям просматривать остатки на счетах. Злоумышленник сможет обнаружить, что пользователь просматривал страницу баланса аккаунта, но не сможет узнать точный баланс пользователя или номер счета.

Как получить SSL сертификат

На Бегете можно бесплатно получить SSL-сертификат от компании Let’s Encrypt, прямо через панель управления. Можно и получить этот сертификат через сайт компании: https://letsencrypt.org/.

А можно и отвалить бабло какой-нибудь другой компании, и цены там разнятся в диапазоне от косаря до нескольких десятков косарей, в зависимости от различных дополнительных услуг (https для поддоменов, название вашей компании в адресной строке и так далее).

Вот как купить этот сертификат на рег.ру:

https://youtube.com/watch?v=FEDw6nSSviY

Не стоит беспокоиться о том, что выбор будет сделан окончательно и бесповоротно. Сертификаты могут изменяться по мере развития сайта.

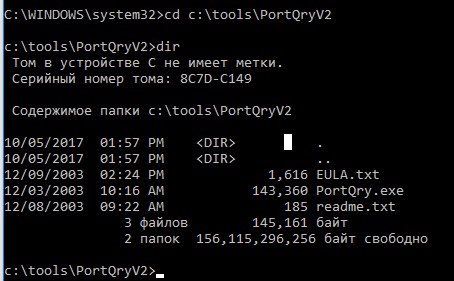

Используем PortQry для сканирования открытых UDP и TCP портов

В Windows 10 вы можете установить portqry через менеджер пакетов Chokolatey:

Скачайте и распакуйте архив PortQryV2.exe. Запустите командную строку и перейдите в каталог с утилитой, например:

Чтобы проверить доступность DNS сервера с клиента, необходимо проверить открыты ли на нем 53 порты TCP и UDP. Формат команды проверки доступности портов на удаленном сервере следующий:

-n – имя или IP адрес сервера, доступ к которому нужно проверить—e – номер порта для проверки (от 1 до 65535)—r – диапазон портов для проверки (например, 1:80)—p – по какому протоколу выполняется проверка. Это может быть TCP, UDP или BOTH (по умолчанию используется TCP).

Примечание. В отличии от комадлета PowerShell Test-NetConnection, который может использоваться только для проверки доступности TCP портов, утилита PortQry поддерживает и TCP и UDP протоколы.

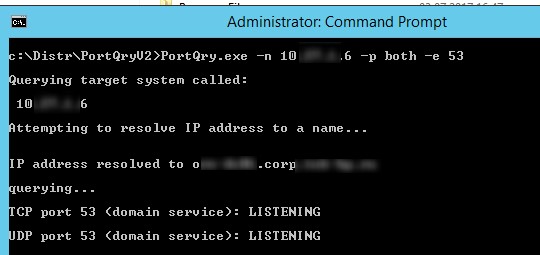

В нашем примере команда будет такой:

Утилита Portqry для каждого указанного порта вернет один из трех статусов доступности:

Утилита Portqry для каждого указанного порта вернет один из трех статусов доступности:

- Listening – означает, что указанный порт доступен (принимает соединения), ответ от него получен;

- Not Listening – на целевой системе не запушен процесс (служба), который бы принимал подключения на указанном порту. Portqry получила ответ ICMP «Destination Unreachable — Port Unreachable» при проверке UDP порта, или TCP пакет с флагом Reset;

- Filtered – утилита PortQry не получала ответа от указанного порта либо ответ был отфильтрован. Т.е. на целевой системе либо не слушается данный порт, либо доступ к нему ограничен файерволом или настройками системы. По умолчанию TCP порты опрашиваются 3 раза, а UDP – один.

В нашем примере, DNS сервер доступен с клиента и по TCP и по UDP.

TCP port 53 (domain service): LISTENING UDP port 53 (domain service): LISTENING

С помощью атрибута —o, можно указать последовательность портов, которых нужно просканировать:

Следующая команда выполнит сканирование диапазона “низких” TCP портов и вернет список доступных портов, которые принимают подключения (утилита работает в режиме сканера открытых портов):

Можно сохранить результаты сканирования открытых портов в текстовый файл:

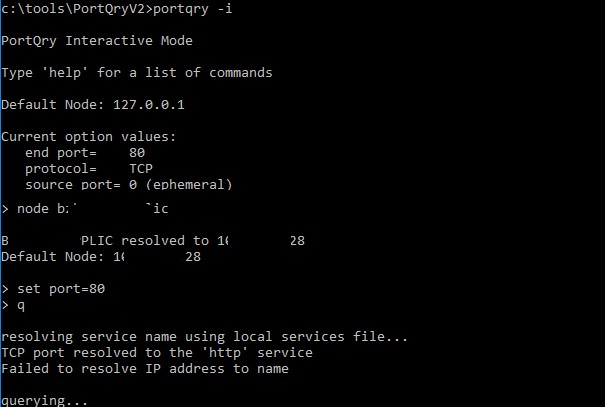

В утилите portqry есть интерактивный режим:

Теперь в приглашении PortQry Interactive Mode можете указать имя удаленного компьютера и порт.

Чтобы выполнить проверить порт на указанном сервере нажмите q и Enter.

С помощью аргументов –wport и -wpid можно выполнить мониторинг состояния указанного порта (wport), или всех портов, связанных с указанным процессом (wpid) на локальном хосте.

Например, следующая команда в течении 10 минут будет выполнять проверку доступности указанного локального порта (например, RDP порта 3389), и если его статус изменится, уведомит администратора об этом (подробный лог будет доступен в файле LogFile.txt). Чтобы остановить мониторинг, нажмите :

Можно получить информацию об открытых портах и активных TCP/UDP соединениях на локальном компьютере:

Как работает HTTPS

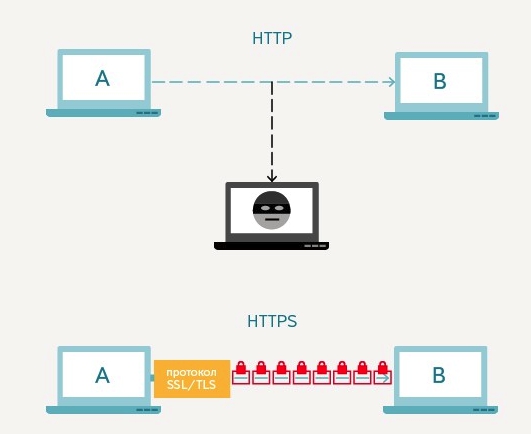

Как его использовать мы разобрались, теперь разберемся что такое https. Для понимания ситуации следует несколько слов сказать о принципах работы защищенного соединения между браузером пользователя и веб-сервером с сайтом. Вполне понятно, что данные передаются в зашифрованном виде с помощью криптопротоколов SSL или TLS. Причем нужно сказать, что SSL считается устаревшим и не надежным, на смену ему пришел TLS разных версий.

Осталось понять, каким образом браузер и веб-сервер могут установить зашифрованное соединение, если они никогда ранее друг с другом не общались и секретный ключ известный только им у них отсутствует. Для этого им требуется договориться о ключах, с помощью которых можно зашифровывать и расшифровывать передаваемую информацию. Просто отправить такой ключ от одного к другому нельзя, ведь он будет отправлен в открытом виде и может быть перехвачен. Следовательно, злоумышленник сможет расшифровывать трафик зашифрованный с его помощью.

Это все равно, что сказать секретную информацию своему другу вслух в присутствии постороннего человека. При всей кажущейся сложности ситуации из нее есть выход. Друзья могли бы попытаться использовать эзопов язык для передачи сообщения, а в случае компьютерных технологий на помощь приходит математика.

В общих чертах смысл сводится к тому, что браузер и веб-сервер имеют каждый свой секретный ключ. Они договариваются между собой и выбирают случайные числа, используя при этом открытый канал связи. Затем каждый из них модифицирует их с помощью своих секретных ключей. Обмениваются получившимися результатами друг с другом и опять модифицируют с помощью своих секретных ключей.

В конечном итоге после всех манипуляций у них на руках оказывается одинаковый секретный ключ, несмотря на то, что он сам не передавался непосредственно по сети. При этом даже если кто то перехватывал все их сообщения ему это не поможет получить секретный ключ.

Таковы особенности односторонних математических функций, они легко вычисляются только в одну сторону. Это так называемое асимметричное шифрование, желающий подробностей могут поискать алгоритм Диффи — Хеллмана. Конечно, эти предварительные манипуляции создают дополнительную нагрузку и снижают быстродействие, но их нужно выполнять только один раз в начале каждой сессии. Даже если кто-то перехватит их предварительный обмен сообщениями, это ему ничего не даст. Весь дальнейший обмен информацией шифруется с помощью полученного секретного ключа и надежно защищен от чтения третьими лицами. Это уже называется симметричным шифрованием.

Различия SSL сертификатов

SSL-сертификаты имеют несколько разновидностей. Они классифицируются следующим доверительным факторам:

1. Проверка в упрощенном виде — DV (domain validation). Подтверждение права на пользование доменом. Обычно такой сертификат можно получить бесплатно.

2. Стандартная проверка OV (organization validation). Кроме права на владение доменом, подтверждается фактическое существование организации.

3. Расширенная проверка EV (extended validation). Подтверждает большую степень доверия – к перечисленным выше факторам прибавляется правомерное осуществление работы компании.

Уязвимости HTTPS

Совместное использование HTTP и HTTPS

Когда сайты используют смешанную функциональность HTTP и HTTPS, это потенциально приводит к информационной угрозе для пользователя. Например, если основные страницы некоторого сайта загружаются, используя HTTPS, а CSS и JavaScript загружаются по HTTP, то злоумышленник в момент загрузки последних может подгрузить свой код и получить данные HTML-страницы. Многие сайты, несмотря на такие уязвимости, загружают контент через сторонние сервисы, которые не поддерживают HTTPS. Механизм HSTS позволяет предотвратить подобные уязвимости, заставляя принудительно использовать HTTPS соединение даже там, где по умолчанию используется HTTP.

Атаки с использованием анализа трафика

В HTTPS были обнаружены уязвимости, связанные с анализом трафика. Атака с анализом трафика — это тип атаки, при которой выводятся свойства защищённых данных канала путём измерения размера трафика и времени передачи сообщений в нём. Анализ трафика возможен, поскольку шифрование SSL/TLS изменяет содержимое трафика, но оказывает минимальное влияние на размер и время прохождения трафика. В мае 2010 года исследователи из Microsoft Research и Университета Индианы обнаружили, что подробные конфиденциальные пользовательские данные могут быть получены из второстепенных данных, таких например, как размеры пакетов. Анализатор трафика смог заполучить историю болезней, данные об использовавшихся медикаментах и проведённых операциях пользователя, данные о семейном доходе и пр. Всё это было произведено несмотря на использование HTTPS в нескольких современных веб-приложениях в сфере здравоохранения, налогообложения и других.

Человек посередине. HTTPS

Рис.1 Стандартная конфигурация сети. Пользователь на хосте клиента (CH) хочет осуществить безопасную транзакцию, но уязвим для атаки «человек в середине».

Основная статья: Человек посередине

При атаке «человек посередине» используется то, что сервер HTTPS отправляет сертификат с открытым ключом в браузер. Если этот сертификат не заслуживает доверия, то канал передачи будет уязвимым для атаки злоумышленника. Такая атака заменяет оригинальный сертификат, удостоверяющий HTTPS-сервер, модифицированным сертификатом. Атака проходит успешно, если пользователь пренебрегает двойной проверкой сертификата, когда браузер отправляет предупреждение. Это особенно распространено среди пользователей, которые часто сталкиваются с самозаверенными сертификатами при доступе к сайтам внутри сети частных организаций.

На рис. 1 представлена ситуация, когда злоумышленник является шлюзом между клиентом, осуществляющим безопасную транзакцию, и сервером. Таким образом через злоумышленника проходит весь трафик клиента и он может перенаправить его по своему усмотрению. Здесь делаются следующие шаги:

- Злоумышленник встраивается между клиентом и сервером

- Пересылает все сообщения от клиента серверу без изменений

- Перехват сообщений от сервера, посланных по шлюзу по умолчанию

- Создание самозаверенного сертификата и подмена им сертификата сервера

- Отправление ложного сертификата клиенту

- Когда клиент подтвердит сертификат, будут установлены защищённые соединения: между злоумышленником и сервером и другое — между злоумышленником и клиентом.

В итоге такой атаки клиент и сервер думают, что осуществляют безопасное соединение, однако злоумышленник теперь также имеет закрытый ключ и может расшифровать любое сообщение в канале.

Как открыть порты на компьютере

Открытие порта может понадобится почти любому человеку, использующему компьютер с установленной десяткой или любой другой операционной системой. В этой инструкции мы расскажем, как открыть порты на компьютере при помощи встроенного фаервола Windows, через маршрутизатор и изменяя настройки вашего антивирусного программного обеспечения.

Зачем нужно открывать порты?

Существует множество приложений и игр, которые при использовании интернета подключаются через конкретный порт. Десятая версия Виндоус, в целях безопасности, блокирует свободное их использование.

Также подобные подключения невозможны без соответствующей настройки роутера или антивирусной программы, если таковая установлена на вашем ПК.

Пользователю нужно самому разрешить доступ, выставив соответствующие настройки.

Проверка порта

Проверить открыт ли тот или иной порт на ПК, можно воспользовавшись специальными сервисами или командной строкой системы. Чтобы сделать это онлайн, потребуется проделать следующее:

- Перейдите на сайт и выберите вариант«Проверка порта».

- Введите его номер и кликните «Проверить».

Сервис выдаст текущее состояние порта.

Чтобы проверить порт, используя специальную команду вам понадобится:

- Запустить командную строку, используя поиск Windows или отыскав её в стартовом меню системы.

- Вписать в окно программы netstat –a и нажать Enter.

Перед вами отобразится список открытых на данный момент портов.

Открытие порта в фаерволе

Чтобы настроить порты используя встроенный в систему брандмауэр, потребуется установить правила подключений. Осуществить это можно проделав следующие операции:

- Откройте «Панель управления» через поиск в стартовом меню.

- В следующем окне зайдите в «Брандмауэр Защитника Windows.

- Нажмите «Дополнительные параметры».

В большинстве случаев требуется создать 2 правила – одно для входящих и второе для исходящих соединений.

- Выберите ссылку «Правила для входящих подключений» и кликните «Создать правило».

- В следующем окне выберите вариант «Для порта».

- Нажмите «Далее».

- Выберите протокол, через который будет работать приложение, для которого вы открываете порт.

- Отметьте вариант «Определенные локальные порты».

- Впишите номер порта.

- Кликните по кнопке «Далее».

- Выберите профили, к которым будет применяться созданное правило.

- Нажмите «Далее».

- Дайте правилу имя и впишите его описание.

- Кликните «Готово».

Те же самые действия нужно проделать с другим протоколом, если приложение для которого вы открываете порт, использует несколько типов соединения.

- Далее возвращаемся на главную страницу и выбираем вариант «Правила для исходящего подключения» и опять нажимаем «Создать правило». Создаем его таким же образом, как было описано ранее, для входящих подключений.

Настройки маршрутизатора

Открыв доступ в фаерволе, потребуется также изменить настройки маршрутизатора. Для этого нужно осуществить следующие действия:

- Открыть обозреватель и ввести IP адрес вашего роутера.

Обычно это 192.168.1.1 или 192.168.0.1 (точный адрес маршрутизатора можно найти не его панели или в инструкции).

- Введите ваш логин и пароль для доступа. (по умолчанию: Имя-admin; пароль-admin)

- В открывшемся меню отыщите пункт Forwarding и зайдите в раздел PortTriggering.

- В графы TriggerPortи Incoming Portsведите номер порта.

- Кликните Save.

По окончании настройки роутер нужно перезагрузить, после чего порты станут доступны.

Открытие порта в антивирусе

Предоставление доступа в настройках фаервола и маршрутизатора может оказаться недостаточным, так как соединение может блокироваться антивирусным программным обеспечением. Рассмотрим, как можно открыть порт на примере антивируса Касперского. Для этого потребуется проделать следующие действия:

- Зайдите в настройки приложения, нажав на кнопку с изображением шестеренки.

- Выберите раздел «Дополнительно» и перейдите на вкладку «Сеть».

- Далее кликните «Выбрать».

- В появившемся списке выберите «Добавить».

- Впишите описание правила и укажите номер порта.

- Кликните «Добавить».

После этого желательно перезагрузить систему. Дополнительно можно добавить приложение, для которого вы настраиваете порт, в исключения, чтобы антивирус его не блокировал. Процедура доступа к определенному порту не является особо сложной операцией. Действуя в соответствии с данной инструкцией, вы сможете осуществить задуманное без особых проблем.

Как перевести сайт на HTTPS

Чтобы получить защитный сертификат, достаточно приобрести его у регистратора домена, компании хостинг-провайдера или сторонних разработчиков. Многие фирмы, предоставляющие сервер для размещения сайта в аренду, предлагают бесплатное подключение HTTPS. Такие сертификаты справляются со своей функцией, однако сайт может работать медленнее, чем при использовании платного SSL/TLS на выделенном IP-адресе. Подключение HTTPS для старого и большого сайта стоит доверить специалисту, поскольку при переходе могут возникнуть сложности с доступностью страниц: некоторые разделы сайта и вовсе могут не открываться из-за неправильных настроек.

Why should I worry about my SSL port?

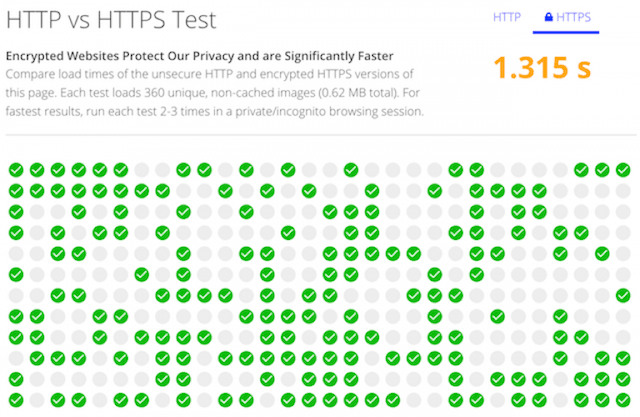

Seemingly a small nuance, your SSL port is important for a number of reasons. For starters, HTTP is falling out of favor. In fact, more than 70 percent of web pages are loaded via HTTPS in Google Chrome in the United States, according to Google’s HTTPS Transparency Report. Besides the reason that “everyone else is doing it,” there are a ton of advantages to using HTTPS as opposed to HTTP.

Limit exposure to criminal activity by using SSL

HTTPS offers an additional layer of protection against digital eavesdropping, whereby criminals monitor network activity to steal valuable information like login credentials. Because HTTPS is encrypted, it helps to thwart this type of criminal activity.

HTTPS is required for PCI compliance

If you collect credit card information on your website, then you are required by the Payment Card Industry to use HTTPS.

HTTPS is capable of loading web pages faster than HTTP

Not only does HTTPS make for a more secure browsing experience, it can also positively impact the load times of your site content. If you need proof, see for yourself.

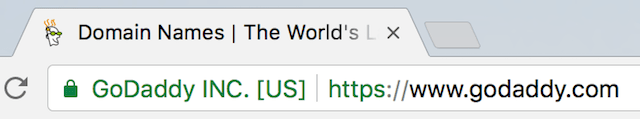

Create a more trustworthy web browsing experience

Most major web browsers indicate whether or not a site is secure in the address bar with a padlock icon or the word “secure.”

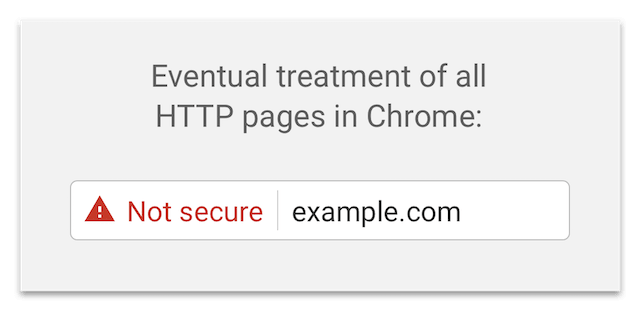

Web browsers, like Chrome, are moving towards alerting users when they’ve accessed a site that is not using HTTPS.

SSL can boost your SEO

HTTPS is preferred by major search engines and is generally considered beneficial for SEO. It is crucial that you implement HTTPS correctly and take a few extra steps to ensure you reap the SEO benefits. Follow this HTTPS migration checklist for SEO to make sure you get it right.

HTTPS для сайта простыми словами

Вся концепция интернета создавалась для реализации передачи и приёма данных разными участниками соединения.

Любая отправка сообщений, открытые web-страницы – здесь в ситуациях осуществляются процессы получения и отправления запросов.

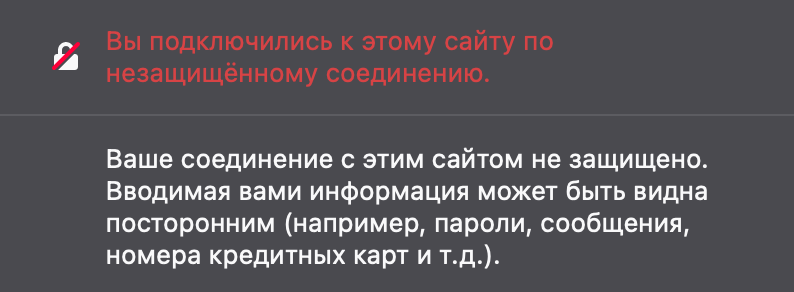

Когда такие предписанные операции отправляются в открытом формате (соединение HTTP), злоумышленники при необходимости могут их перехватывать.

Для большей понятности лучше представить использование защищённого протокола HTTPS в ситуации их реальной жизни. Допустим, Миша хочет передать секретное сообщение другу. Разумеется, Михаил запаковал письмо в плотный конверт, но нерадивый почтальон способен вскрыть оболочку и узнать тайну.

После этого он в новый конверт уложил это же письмо или подменил его другим. Такое сообщение в итоге доставлено адресату. Это пример передачи данных с протоколом HTTP. Друг успевает воспользоваться секретными данными либо теряет информацию, которую похитил почтальон.

Но представляем теперь, что Миша передаёт письмо, дополнительно упакованное в железный ящик с замком. Почтальон уже не вскроет письмо, ведь открыть замок нельзя. Он не сумеет перехватить данные.

Друг таким же ключом откроет коробку и получит сохранённую, безопасно доставленную информацию. Вот теперь налицо принцип функционирования защищённого протокола HTTPS.

Этот механизм, вероятно, покажется многим слишком мудрёным, но отправлять отдельно ключ к письму тоже нельзя. Он с лёгкостью может перехватываться. Однако. Когда у отправителя и получателя данных есть свои актуальные ключи дешифровки, обеспечивается оптимальная защита данных.

Ошибка конфигурации

Наиболее типичная и опасная ситуация. Как это бывает. Разработчику надо быстро проверить гипотезу, он поднимает временный сервер с mysql/redis/mongodb/elastic. Пароль, конечно, сложный, он везде его использует. Открывает сервис в мир — ему удобно со своего ПК гуём коннектиться без этих ваших VPN. А синтаксис iptables вспоминать лень, все равно сервер временный. Еще пару дней разработки — получилось отлично, можно показывать заказчику. Заказчику нравится, переделывать некогда, запускаем в ПРОД!

Пример намеренно утрированный с целью пройтись по всем граблям:

- Ничего нет более постоянного, чем временное — не люблю эту фразу, но по субъективным ощущениям, 20-40% таких временных серверов остаются надолго.

- Сложный универсальный пароль, который используется во многих сервисах — зло. Потому что, один из сервисов, где использовался этот пароль, мог быть взломан. Так или иначе базы взломанных сервисов стекаются в одну, которая используется для *.

Стоит добавить, что redis, mongodb и elastic после установки вообще доступны без аутентификации, и часто пополняют коллекцию открытых баз. - Может показаться, что за пару дней никто не насканит ваш 3306 порт. Это заблуждение! Masscan — отличный сканер, и может сканировать со скоростью 10М портов в секунду. А в интернете всего 4 миллиарда IPv4. Соответственно, все 3306-ые порты в интернете находятся за 7 минут. Карл!!! Семь минут!

«Да кому это надо?» — возразите вы. Вот и я удивляюсь, глядя в статистику дропнутых пакетов. Откуда за сутки 40 тысяч попыток скана с 3-х тысяч уникальных IP? Сейчас сканят все кому не лень, от мамкиных хакеров до правительств. Проверить очень просто — возьмите любую VPS’ку за $3-5 у любого** лоукостера, включите логирование дропнутых пакетов и загляните в лог через сутки.

Основные протоколы сайта

Существует множество разных протоколов для передачи данных, многие из них устарели или просто являются непопулярными. Другие используются для очень конкретных, узкоспециализированных задач и будут малополезными для обычного пользователя. Однако, давайте перечислим самые распространенные:

- • HTTP (Hyper Text Transfer Protocol)

- • HTTPS (HyperText Transfer Protocol Secure)

- • FTP (File Transfer Protocol)

- • POP3 (Post Office Protocol)

- • SMTP (Simple Mail Transfer Protocol)

- • TELNET

Несмотря на то, что мы перечислили несколько протоколов, нужно отметить, что наиболее основными, которые используется практически для всего, будут являться HTTP и HTTPS.Эти 2 протокола используется для всего того, что интересует среднестатистического юзера. Просмотр веб-страниц, взаимодействие с веб-приложениями, интерактивными сайтами. В общем, все то, что возникает в окошке вашего браузера так или иначе работает именно благодаря этим двум протоколам передачи данных.

Зачем и кому нужно шифрование данных HTTPS?

Итак, мы узнали, что такое HTTPS и как он защищает данные пользователей, но какие преимущества он дает владельцам сайтов и кому он нужен обязательно?

Если деятельность вашего сайта связана с обработкой персональных или тем более финансовых данных пользователей, то вы обязаны обеспечить их защиту – иначе вам не будут доверять. Например, многие посетители не рискнут даже регистрироваться (вводить логин и пароль) без безопасного подключения к сайту, не говоря уже о том, что чтобы указывать там цифры своей банковской карты для оплаты товара.

Более того, современные интернет-браузеры тщательно следят за наличием SSL сертификата сайтов. При попытке открытия сайта без ХТТПС любой браузер (Google Chrome, Mozilla Firefox и т.д.) сначала предупредит о том, что соединение будет незашифровано и его данные могут стать доступны посторонним.

Наличие HTTPS также положительно влияет на SEO-оптимизацию: поисковые системы учитывают наличие SSL сертификата, поэтому наличие безопасного подключения является важным фактором ранжирования сайтов.

Как определить используемый на сайте протокол

Неопытных пользователей компьютера этот вопрос может поставить в тупик, хотя на самом деле все просто. Любой URL начинается с указания используемого протокола, другое дело, что людям зачастую не требуется его вводить самостоятельно, браузер подставляет его автоматически. Если просто набрать в адресной строке браузера beginpc.ru, то браузер подставит перед доменом «http://» и откроет сайт по обычному незащищенному протоколу.

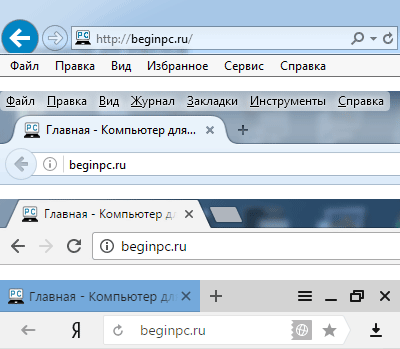

Хотя в адресной строке протокол обычно не показывается (IE отображает). При этом в Firefox и Chrome слева от адреса показывается значок в виде буквы i в кружке серого цвета, а в Яндекс.браузере значок земного шара справа в конце строки. Если навести курсор мыши на них, то появится подсказка, что используется не защищенное соединение. Нужно понимать, что все меняется и даже в разных версиях одного браузера внешний вид может отличаться.

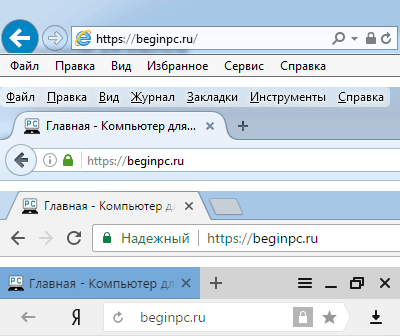

Чтобы установить защищенное соединение с сайтом, нужно явно указать безопасный протокол перед адресом страницы https://beginpc.ru в адресной строке браузера. В результате будет установлено зашифрованное соединение по протоколу HTTPS, о чем браузер обязательно уведомит пользователя тем или иным способом. Обычно при этом браузер не скрывает в URL что используется https и дополнительно показывает иконку закрытого замка серого или зеленого цвета. Браузер Хром дополнительно пишет перед адресом зеленым цветом слово «Надежный».

Все выше сказанное относилось для случая ручного ввода url, когда вы нажимаете на ссылку на странице сайта, то она уже содержит какой-то протокол и если вы хотите открыть ее с использованием другого, то вам придется скопировать ее в буфер обмена, а потом вставить в адресную строку и руками исправить протокол на нужный.

Теперь вы знаете, как отрыть сайт по защищенному протоколу или определить защищено ли ваше соединение с сайтом. Правда, в реальности все несколько сложнее. Дело в том, что сайт так же должен поддерживать возможность работать по защищенному протоколу. Более того, в силу определенных причин выходящих за рамки данной статьи администратор сайта может сделать его доступным только по одному из этих протоколов.

Для наглядности можете попробовать перейти по этой ссылке http://yandex.ru на поисковую систему Яндекс. Несмотря на прямо указанный протокол http вас принудительно перебросит на https, потому что теперь он доступен только по защищенному протоколу. Порой это может создавать проблемы некоторым пользователям компьютера.