Что такое malware (малварь) и как с этим бороться?

Содержание:

- Функционал Malware

- How does anti-malware work?

- How to remove malware

- Инструментарий

- Чем опасен Malware Gen?

- Как Malware получает котроль над системой

- Скачать Malwarebytes Anti-Malware

- Настраиваем Malwarebytes Anti-Malware и сканируем компьютер

- History of spyware

- Дополнительные характеристики Malware

- Как установить Malwarebytes Anti-Malware

- Каким образом использовать программу ByteFence Anti-Malware Pro

- Функционал

- How to protect against malware

- All about spyware

- What are the most common forms of malware?

- What is the history of malware?

Функционал Malware

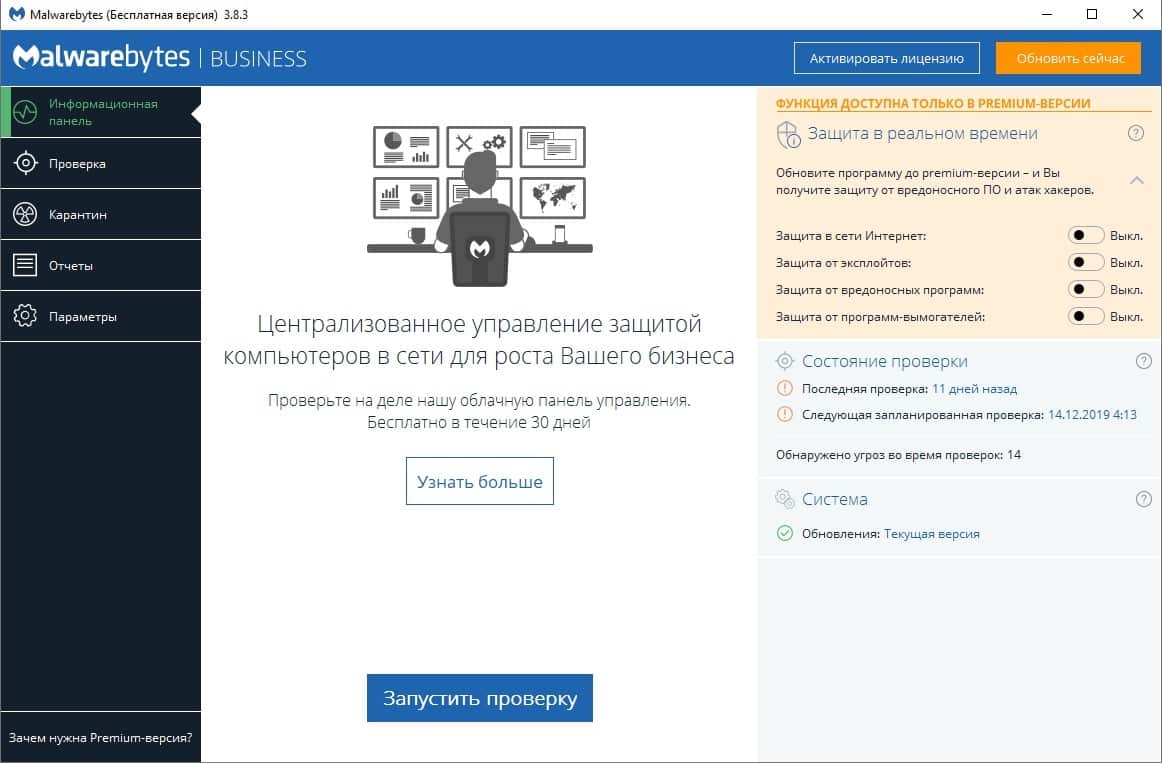

Количество доступных пользователю Malware функций зависит от того, какую именно версию антивирусной программы он выбрал. Так, для частного использования существует два варианта: бесплатный и премиум. Кроме того, ряд дополнительных возможностей открывается в корпоративной версии антивируса.

Бесплатная версия

Бесплатная версия Malware, по сути, состоит из сканера, определяющего различное вредоносное ПО в системе. Однако его придётся запускать вручную, и никаких дополнительных возможностей он не предусматривает. За счёт отсутствия большого количества функций бесплатная версия может работать параллельно с другими антивирусными ПО.

Malware Premium

Главным инструментом Malware Premium можно считать интеллектуальную (несигнатурную) защиту. Она строится на отсутствии баз данных, по которой антивирус сравнивал бы коды файлов. Иными словами, система интеллектуального сканирования построена с учётом поведения, а не кода вирусов. Это позволяет избежать их проникновения в систему. В том числе речь идёт о мимикрирующем вирусе (переписывающем свой код при проникновении в файл). Несмотря на отсутствие баз данных, такая интеллектуальная защита эффективна. Причина заключается в том, что даже новые вирусы построены на основе логики старых. По крайней мере, они частично используют их методы, чем выдают себя. За счёт этого интеллектуальная система обнаруживает вредоносное ПО ещё на начальной стадии заражения.

Другой значимой функцией является защита от фишинга. Она не только не даст зайти на подозрительный сайт. Эта система просканирует сертификат, выданный сайту, а также его корневой сертификат. Она такзже предотвратит попытки автоматически перенаправить пользователя на другой сайт. Кроме того, система защищает от применения скрытых Java-скриптов. Ещё она не даст проникнуть вредоносному ПО в операционную систему. Защита сработает даже если была использована уязвимость самого браузера.

Плюсы и минусы Malware включают несколько дополнительных функций. Например, к ним можно отнести антишифровальщик. Данная функция не позволяет ПО шифровать данные на ПК без уведомления пользователя. Кроме того, доступен карантин. Это отличное решение для опытных пользователей. Так, подозрительное ПО не удаляется сразу, а отправляется в карантин, тем самым обезвреживая его. Однако дальнейшую судьбу этих файлов и программ предстоит решить именно пользователю. Если он посчитает необходимым удалить их, у него будет возможность сделать это. Или он сможет вернуть файлы и программы с карантина на свой страх и риск.

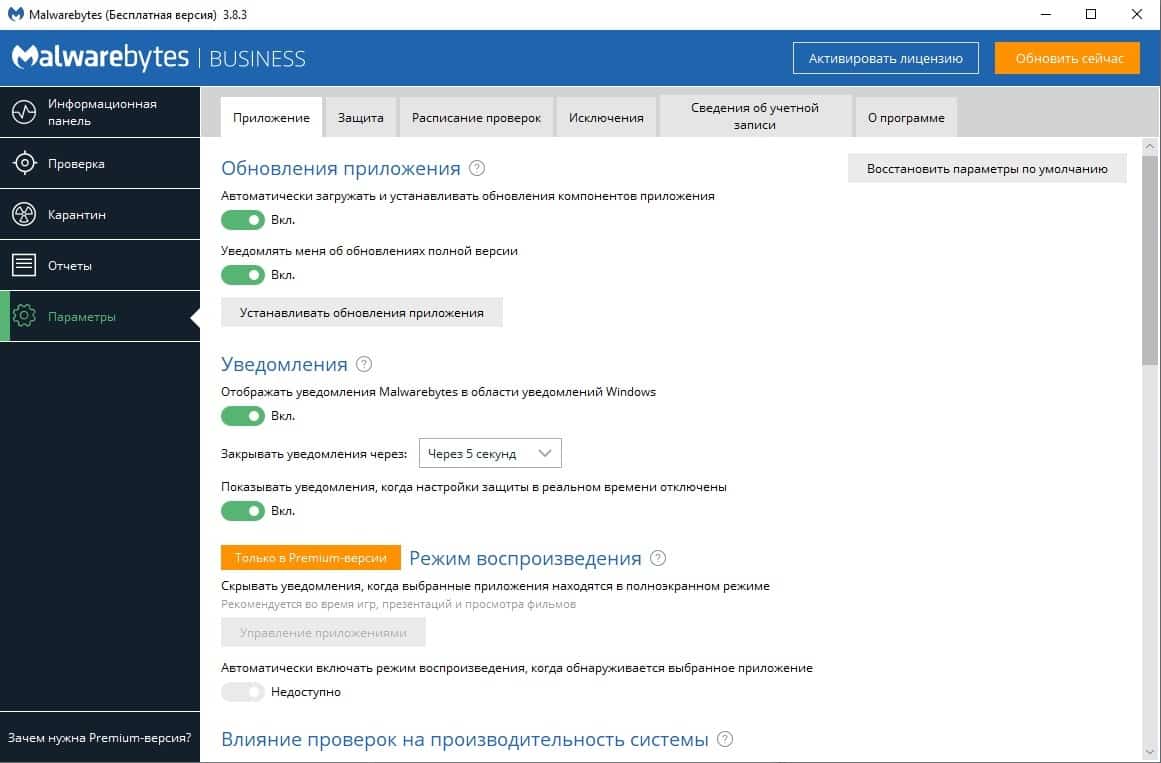

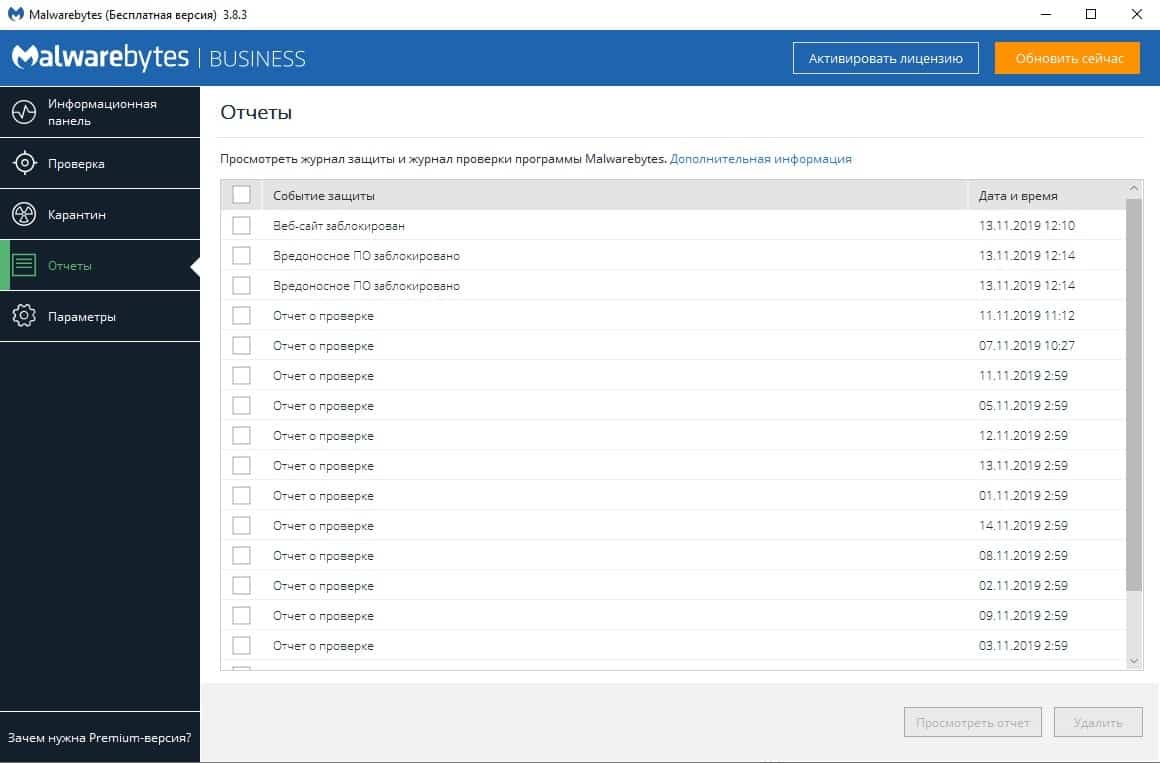

Дополнительно, у антивируса есть отчёты и расписания. Первая функция позволяет получать актуальную информацию о состоянии своей операционной системы. Расписание же касается времени проверок и выполнения программой других задач. Его можно регулировать самостоятельно, выбирая подходящие время и действия.

Malware для бизнеса

Как и у многих других антивирусов, у Malware есть предложение для компаний. В нём присутствует централизованное управление, а также облачное решение, которое используется для массовой проверки файлов. Единственный минус заключается в том, что данные продукты представлены только на английском языке.

How does anti-malware work?

The old school method of signature-based threat detection is effective to a degree, but modern anti-malware also detects threats using newer methods that look for malicious behavior. To put it another way, signature-based detection is a bit like looking for a criminal’s fingerprints. It’s a great way to identify a threat, but only if you know what their fingerprints look like. Modern anti-malware takes detection a step further so it can identify threats it has never seen before. By analyzing a program’s structure and behavior, it can detect suspicious activity. Keeping with the analogy, it’s a bit like noticing that one person always hangs out in the same places as known criminals and has a lock pick in his pocket.

This newer, more effective cybersecurity technology is called heuristic analysis. “Heuristics” is a term researchers coined for a strategy that detects threats by analyzing the program’s structure, its behavior, and other attributes.

Each time a heuristic anti-malware program scans an executable file, it scrutinizes the program’s overall structure, programming logic, and data. All the while, it looks for things like unusual instructions or junk code. In this way, it assesses the likelihood that the program contains malware. What’s more, a big plus for heuristics is its ability to detect malware in files and boot records before the malware has a chance to run and infect your computer. In other words, heuristics-enabled anti-malware is proactive, not reactive.

Some anti-malware products can also run the suspected malware in a sandbox, which is a controlled environment in which the security software can determine whether a program is safe to deploy or not. Running malware in a sandbox lets the anti-malware look at what the software does, the actions it performs, and whether it tries to hide itself or compromise your computer.

Another way heuristic analytics helps keep users safe is by analyzing web page characteristics in order to identify risky sites that might contain exploits. If it recognizes something fishy, it blocks the site.

In brief, signature-based anti-malware is like a bouncer at the nightclub door, carrying a thick book of mug shots and booting anyone that matches. Heuristic analysis is the bouncer who looks for suspicious behavior, pats people down, and sends home the ones carrying a weapon.

“Heuristics is a term researchers coined for a strategy that detects viruses by analyzing the program’s structure, its behavior, and other attributes.”

How to remove malware

Follow these three easy steps to remove malware from your device.

1. Download and install a good cybersecurity program. As it happens, Malwarebytes has programs for every platform we’ve discussed in this article: Windows, Mac, Android, and Chromebook.

2. Run a scan using your new program. Even if you don’t opt for Malwarebytes Premium, the free version of Malwarebytes is still great at removing malware. The free version, however, does not proactively stop threats from getting on your system in the first place.

If your iPhone or iPad is infected with malware (as improbable as that may be). Things are a little trickier. Apple does not permit scans of either the device’s system or other files, though Malwarebytes for iOS, for example, will screen and block scam calls and texts. Your only option is to wipe your phone with a factory reset, then restore it from your backup in iCloud or iTunes. If you didn’t backup your phone, then you’re starting over from scratch.

Инструментарий

HEX-редакторы

Один из основных инструментов статического базового анализа — это HEX-редактор. Их много, но в первую очередь необходимо отметить Hiew. Это безусловный лидер и бестселлер. Помимо непосредственно функций HEX-редактора, в нем реализовано еще много дополнительных возможностей, связанных с анализом файла: это и дизассемблер, и просмотрщик секций импорта и экспорта, и анализатор заголовка исполняемых файлов. Главный недостаток — все это не бесплатно (хотя и весьма недорого — от 555 рублей).

HEX-редактор Hiew

Если не хочется тратить деньги, то можно обратить внимание, например, на Hex Editor Neo (есть бесплатный вариант) или на HxD Hex Editor

Детекторы упаковщиков

Если есть подозрение, что файл упакован, то с помощью детектора упаковщиков можно попытаться определить, какой упаковщик при этом использовался, и попробовать распаковать исследуемый файл. Долгое время безусловным лидером здесь была программа PEiD, и в принципе можно пользоваться и ей, однако поддержка давно прекращена и новых сигнатур для определения типов упаковщика уже никто не выпускает. Альтернатива — Exeinfo PE.

Exeinfo PE

Эта программа, помимо детекта упаковщиков, имеет еще много других функций для анализа исполняемых файлов Windows, и во многих случаях можно обойтись ей одной.

Специализированные утилиты для исследования исполняемых файлов Windows

Программа CFF Explorer из пакета Explorer Suite — это настоящий швейцарский нож для исследователя PE-файлов. Позволяет получить огромное количество разнообразной информации обо всех компонентах структуры PE-файла и, помимо прочего, может служить HEX-редактором.

CFF Explorer

Так что настоятельно рекомендую CFF Explorer, тем более что программа бесплатная.

Python-модуль pefile

Python-модуль pefile позволит обойтись при анализе PE-файлов исключительно интерпретатором Python. С ним практически все операции по базовому статическому анализу можно реализовать путем написания небольших скриптов. Прелесть всего этого в том, что заниматься исследованием PE-файлов можно в Linux.

Модуль присутствует в PyPi, и установить его можно через pip:

pip install pefile

Yara

Ну и в завершение всего списка весьма популярный и востребованный инструмент, ставший своеобразным стандартом в среде антивирусной индустрии, — проект Yara. Разработчики позиционируют его как инструмент, который помогает исследователям малвари идентифицировать и классифицировать вредоносные сэмплы. Исследователь может создать описания для разного типа малвари в виде так называемых правил, используя текстовые или бинарные паттерны.

Чем опасен Malware Gen?

Данный зловред является файлом Trojan, который проникает в систему за счет запуска исполняемого приложения random.exe. Заразить ПК просто: достаточно скачать пакетную установку с непроверенного сайта, в т. ч. поддельную версию обновления для Flash Player или Java.

Особенностью трояна является то, что он внедряется в автозапуск – создает ключи автозагрузки в реестре под именем Win32.Malware.Gen или Win64.Malware.Gen (в зависимости от разрядности ОС) и при каждом включении ПК автоматически работает в фоновом режиме.

Основными признаками заражения вредоносным ПО является:

- отображение баннеров и рекламы в браузере,

- постоянное появление всплывающих окон в Хроме, Опере, Мозиле и других используемых поисковиках,

- изменение домашней страницы и функции поиска,

- значительное замедление быстродействия браузеров, в т. ч. скорости загрузки сайтов,

- перенаправление на сторонние ресурсы при попытке ввода поискового запроса,

- при наличии антивируса – постоянные сообщения о наличии угроз в системе.

Самым неприятным моментом является то, что троян собирает персональные данные пользователя через специальные скрипты. Проблема в том, что данное ПО проникает в ОС незаметно, открывая дорогу более опасным вирусам.

Как Malware получает котроль над системой

Для работы Malware требуется, чтобы пользователь его запустил, и это – только первый шаг. Достаточно часто Malware использует другие методы, чтобы предоставить себе наиболее вероятную гарантию хотя бы на единоразовый запуск в каждой из сессий работы системы

Для Malware исключительно важно производить запуск себя и резидентно присутствовать в памяти. И удобнее всего Malware прописываться при загрузке компьютера, а также при инициализации и переконфигурации системы

Основные места обитания Malware – файлы command.com, autoexec.bat и config.sys, файлы конфигурации в системах DOS и Windows при загрузке по стандартной схеме. Кроме того, часто Malware прячется в файлах главных шаблонов офисных приложений Word и Excel – Normal.dot и XLStart.

Скачать Malwarebytes Anti-Malware

Размер файла — 61.7 Мб. Вирусы отсутствуют.

В процессе установки сканера нет ничего необычного или сложного — выбираем русский язык, соглашаемся с лицензией и тыкаем всю дорогу «Далее» .

…

…

Чуть не забыл — обязательно сделайте, на всякий случай, точку восстановления системы! И не говорите потом, что не предупреждал .

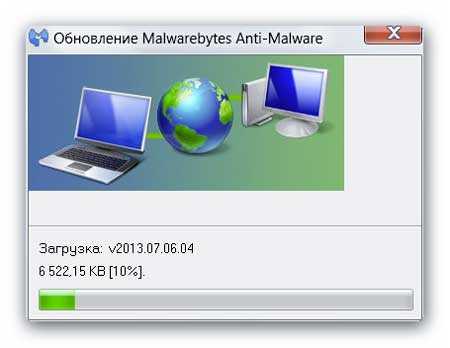

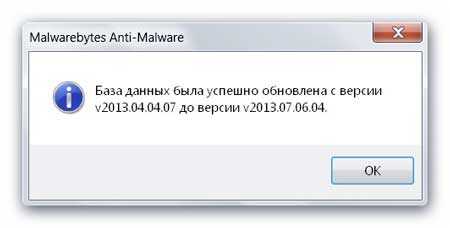

Огромный плюс данному антивирусному сканеру придаёт постоянное и бесплатное обновление сигнатур (шаблонов) вирусов, что всегда держит его в рабочей и актуальной форме.

В открывшемся главном окне сканера категорически советую НЕ ОБРАЩАТЬ ВНИМАНИЕ на эти (или подобные) две кнопки внизу…

Дело в том, что на всех форумах, где читал о этой защитной программе, все рекомендуют использовать именно бесплатный вариант, запуская его время от времени, а не замедлять операционную систему запущенными в фоне процессами платной версии, постоянно работающей в режиме реального времени.

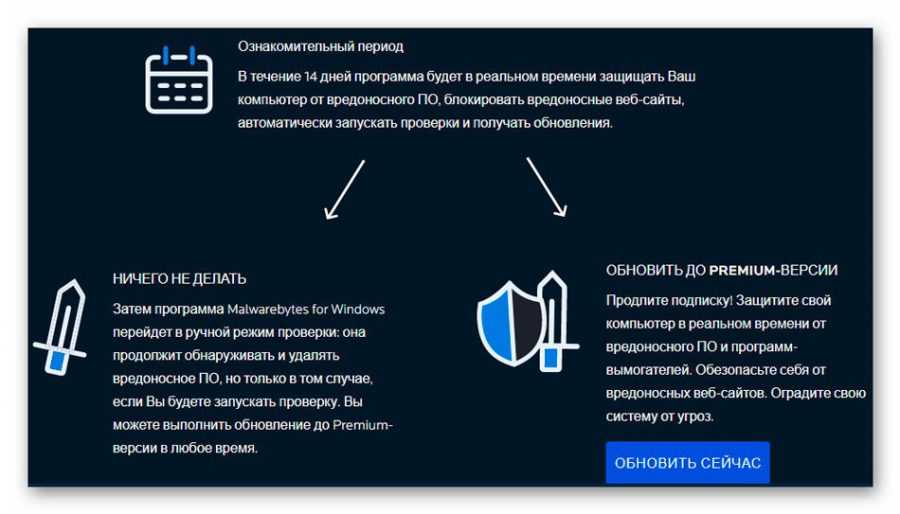

Специально для тех товарищей, которые с пеной у рта кричат на форумах, что это защитное программное обеспечение платное и имеет только 14 дней пробного бесплатного использования…

Через 14 дней после установки сканера пользуемся бесконечно-бесплатным ручным режимом работы и ПОМОГАЕМ основному защитнику выявлять зловредов.

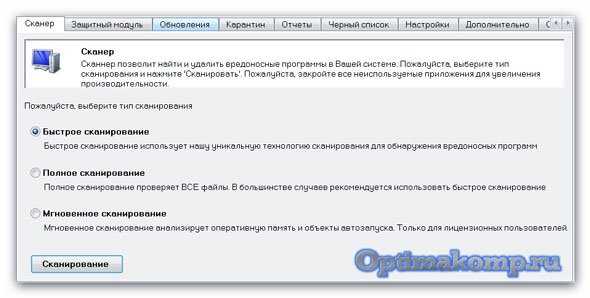

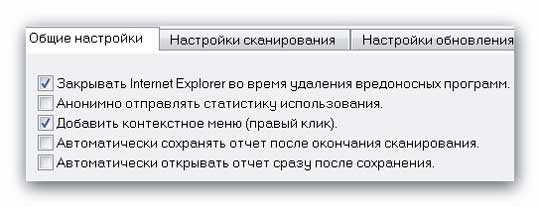

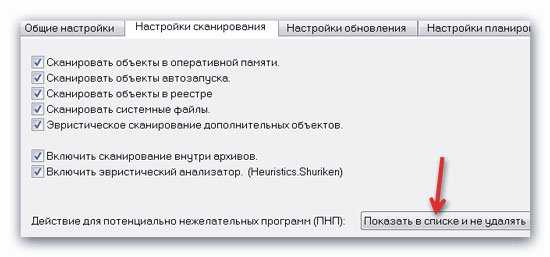

Настраиваем Malwarebytes Anti-Malware и сканируем компьютер

Выбираем режим сканирования и НЕ СПЕШИМ начинать его — пройдёмся по настройкам сканера…

Пропускаем «Защитный модуль» (платно), «Обновления» (мы уже обновили сканер), «Карантин» (в нём ещё пусто), «Отчёты» (их ещё нет)… и тормозим на «Чёрный список» . Тут можете указать файлы, папки или целые диски, которые не нужно сканировать.

«Настройки» …

Поставив галку в первом пункте, облегчите работу сканеру, а в третьем — сможете проверять сканером любой файл, запустив его (сканер) из контекстного меню.

Рекомендую оставить действие по умолчанию при обнаружении вируса — так сможете сами привести приговор в исполнение, если найденный файл действительно заслуживает этого .

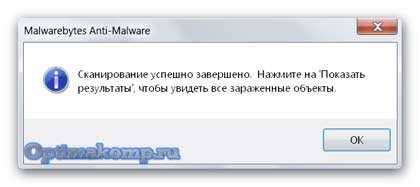

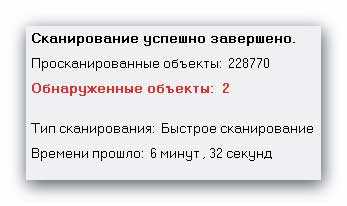

Возвращаемся в первое окно и запускаем сканирование, которое у меня, например, длилось 6 минут и 32 секунды…

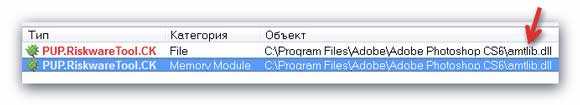

Был удивлён и заинтригован, пока не увидел, что за объекты такие злые нашёл сканер…

К моему успокоению, это были два безопасных (но всё-таки, к чести сканера, инородных для программы) файлика, которые делали одну дорогую программу совершенно бесплатной (моему стыду нет предела).

Между прочим, эти два файла НЕ НАШЛИ два полноценных и мощных антивируса, которые стояли у меня по очереди в течении года. Такие вот пироги.

Удалять их не стал, а нажав ПРАВУЮ кнопку мыши, отправил эти файлы в чёрный список (в исключения), чтоб больше они не пугали меня.

Вот и всё на сегодня — сканируйте свои цифровые машины и спите спокойно. До новых полезных компьютерных программ и интересных приложений для Андроид.

History of spyware

As with much Internet discourse, it’s difficult to pin down exactly where “spyware” as a word and a concept originated. Public references to the term date back to Usenet discussions happening in the mid-90s. By the early 2000s, “spyware” was being used by cybersecurity companies, in much the same way we might use the term today; i.e. some sort of unwanted software program designed to spy on your computer activity.

In June 2000, the first anti-spyware application was released. In October 2004, America Online and the National Cyber-Security Alliance performed a survey. The result was startling. About 80% of all Internet users have their system affected by spyware, about 93% of spyware components are present in each of the computers, and 89% of the computer users were unaware of their existence. Out of the affected parties, almost all, about 95%, confessed that they never granted permission to install them.

At present, and in general, the Windows operating system is the preferred target for spyware applications, thanks largely to its widespread use. However, in recent years spyware developers have also turned their attention to the Apple platform, as well as to mobile devices.

Дополнительные характеристики Malware

Malware подготовил неплохой набор языков интерфейса. Так, антивирус предлагает 33 варианта, включая русский. Разочаровать в этом плане может только версия для бизнеса, где доступен всего один язык.

У этой антивирусной программы есть две примечательные особенности. Первая касается высокой скорости её работы. Её удалось добиться за счёт отсутствия баз данных, нагружающих операционную систему и замедляющих функционирование ПО. Вторая особенность — это частота обновлений. За счёт отсутствия баз данных антивирус может эффективно работать и без подключения к интернету. Тем не менее, обновление программы происходит раз в 2 месяца. Такая частота также только играет на руку пользователю.

Как установить Malwarebytes Anti-Malware

Софт доступен в двух версиях: в бесплатной, при которой сканирование и обновления происходят в ручном режиме, и платной.

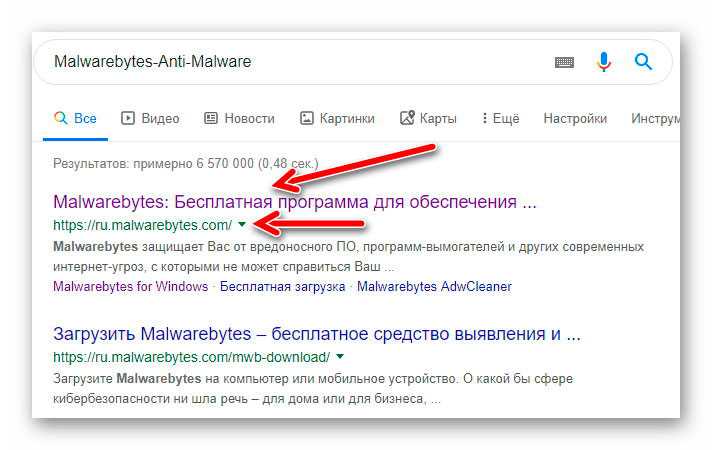

Для того, чтобы установить программу, вам надо прежде всего скачать дистрибутив. Это можно сделать на официальном сайте разработчика. В процессе скачивания стоит выбрать вариант «Скачать последнюю версию».

Теперь выходим в папку, куда файл скачался, и запускаем его.

Если вы хотите русифицированную версию инсталлятора, то выбираем соответствующий язык. Установка будет вполне традиционной. Перед вами в окне появится русский текст, вам надо прочитать его и выполнить все инструкции. Например, подписать лицензионное соглашение, установить путь для установки программы (если вас не устраивает тот, что идет по умолчанию). Далее ждите, пока закончится процесс установки. Не забудьте снять галочку рядом с фразой «Включить бесплатный тестовый период», а после этого кликнуть на «Завершить».

Каким образом использовать программу ByteFence Anti-Malware Pro

После установки и запуска программы будет выполнено быстрое сканирование, позволяющее обнаружить имеющиеся на ПК зловреды.

После первого запуска будет осуществлено быстрое сканирование

После завершения сканирования вы сможете пользоваться функционалом ПО.

Окно программы делится на 5 основных разделов – «Главная», «Сканер», «Браузеры», «Настройка», «Статистика».

Все необходимые операции производится в разделе «Сканер». Здесь вы можете выбрать вариант сканирования, нужный вам – полное, быстрое, или отдельное сканирование файлов и папок.

Раздел «Сканер» программы

В разделе «Браузер» размещена информация по наличию зловредов в вашем браузере.

Раздел «Браузеры» программі

В разделе настроек вы сможете указать расписание запуска, составить белый список файлов и папок, просмотреть карантин и настроить прокси.

В разделе настроек вы сможете настроить программу под себя

Статистическая информация, соответственно, находится в разделе «Статистика».

Функционал

Программа существует в нескольких версиях. В зависимости от этого будет различаться и функционал софта. Естественно, что у платной версии возможностей больше, но и у бесплатной есть, что вам предложить.

Возможности бесплатной версии (Malwarebytes Free):

- Программа производит сканирование всех дисков, обеспечивая полную проверку системы.

- Обновление сигнатур происходит постоянно, что позволяет защититься от самых новых вирусов.

- Софт обнаруживает даже устойчивые вредоносные программы, нейтрализует их без существенного влияния на саму систему.

- Найденные угрозы добавляются в Карантин, но если вы считаете, что программа ошиблась, вы можете их восстановить в любое время.

- Чтобы предупредить помещение безопасных программ в карантин, вы можете добавить их в список исключений, чтобы Malwarebytes их не сканировал.

- Также есть возможность вручную установить дополнения для лучшего обнаружения различных угроз. Среди них StartupLite, Malwarebytes Anti-Rootkit, Chameleon, Malwarebytes FileASSASSIN.

- Malwarebytes Chameleon – технология, которая позволяет запустить Malwarebytes Anti-Malware, когда это дополнение оказалось под действием вредоносного ПО и было заблокировано.

- Программа встраивается в контентное меню и позволяет проверять отдельные файлы по требованию.

- Malwarebytes обладает многоязычной поддержкой.

Возможности платной версии.

Возможности премиум версии не ограничивается лишь защитой в режиме реального времени и обновлением по расписанию. Здесь есть множеств иных функций.

При защите в режиме реального времени одновременно работают и другие антивирусные программы, которые обеспечивают более надежную защиту компьютера.

Угрозы обнаруживаются и нейтрализуются даже в момент ваше использования системы.

Обеспечивается защита от эксплойтов и вредоносных ПО нулевого дня.

Для многих представляет опасность программы-вымогатели. Они зашифровывают ваши файлы. Чтобы не допустить этого, используйте премиум-версию софта.

Она же позволяет осуществить блокировку зараженных ресурсов, на которые хочет перейти пользователь.

Если что-то произошло с системой, можно запустить «быструю проверку» критических областей системы.

В премиум версии также имеются дополнительные настройки для опытных пользователей. В наличии планировщик, с помощью которого можно установить автоматическое сканирование системы, обновления.

How to protect against malware

In no particular order, here’s our tips on protecting against malware.

1. Pay attention to the domain and be wary if the site isn’t a top-level domain, i.e., com, mil, net, org, edu, or biz, to name a few.

2. Use strong passwords with multi-factor authentication. A password manager can be a big help here.

3. Avoid clicking on pop-up ads while browsing the Internet.

6. Don’t download software from untrustworthy websites or peer-to-peer file transfer networks.

7. Stick to official apps from Google Play and Apple’s App Store on Android, OSX, and iOS (and don’t jailbreak your phone). PC users should check the ratings and reviews before installing any software.

8. Make sure your operating system, browsers, and plugins are patched and up to date.

9. Delete any programs you don’t use anymore.

10. Back up your data regularly. If your files become damaged, encrypted, or otherwise inaccessible, you’ll be covered.

11. Download and install a cybersecurity program that actively scans and blocks threats from getting on your device. Malwarebytes, for example, offers proactive cybersecurity programs for Windows, Mac, Android, and Chromebook. Plus, our latest offering, Malwarebytes Browser Guard. It’s free and it’s the only browser extension that can stop tech support scams along with any other unsafe and unwanted content that comes at you through your browser.

All about spyware

When you go online, don’t assume that your privacy is secure. Prying eyes often follow your activity—and your personal information—with a pervasive form of malicious software called spyware. In fact, it’s one of the oldest and most widespread threats on the Internet, secretly infecting your computer in order to initiate a variety of illegal activities, including identity theft or a data breach. It’s easy to fall prey to and can be hard to get rid of, especially since you’re most likely not even aware of it. But relax; we’ve got your back with all you need to know about what spyware is, how you get it, what it tries to do to you, how to deal with it, and what to do to avoid future spyware attacks.

What are the most common forms of malware?

Here are the most common offenders in the rogues’ gallery of malware:

- Adware is unwanted software designed to throw advertisements up on your screen, most often within a web browser. Typically, it uses an underhanded method to either disguise itself as legitimate, or piggyback on another program to trick you into installing it on your PC, tablet, or mobile device.

- Spyware is malware that secretly observes the computer user’s activities without permission and reports it to the software’s author.

- A virus is malware that attaches to another program and, when executed—usually inadvertently by the user—replicates itself by modifying other computer programs and infecting them with its own bits of code.

- Worms are a type of malware similar to viruses. Like viruses, worms are self-replicating. The big difference is that worms can spread across systems on their own, whereas viruses need some sort of action from a user in order to initiate the infection.

- A Trojan, or Trojan horse, is one of the most dangerous malware types. It usually represents itself as something useful in order to trick you. Once it’s on your system, the attackers behind the Trojan gain unauthorized access to the affected computer. From there, Trojans can be used to steal financial information or install other forms of malware, often ransomware.

- Ransomware is a form of malware that locks you out of your device and/or encrypts your files, then forces you to pay a ransom to regain access. Ransomware has been called the cybercriminal’s weapon of choice because it demands a quick, profitable payment in hard-to-trace cryptocurrency. The code behind ransomware is easy to obtain through online criminal marketplaces and defending against it is very difficult. While ransomware attacks on individual consumers are down at the moment, attacks on businesses are up 365 percent for 2019. As an example, the Ryuk ransomware specifically targets high-profile organizations that are more likely to pay out large ransoms. For more, check out the Malwarebytes Labs Ransomware Retrospective.

- Rootkit is a form of malware that provides the attacker with administrator privileges on the infected system, also known as “root” access. Typically, it is also designed to stay hidden from the user, other software on the system, and the operating system itself.

- A keylogger is malware that records all the user’s keystrokes on the keyboard, typically storing the gathered information and sending it to the attacker, who is seeking sensitive information like usernames, passwords, or credit card details.

- Malicious cryptomining, also sometimes called drive-by mining or cryptojacking, is an increasingly prevalent malware usually installed by a Trojan. It allows someone else to use your computer to mine cryptocurrency like Bitcoin or Monero. So instead of letting you cash in on your own computer’s horsepower, the cryptominers send the collected coins into their own account and not yours. Essentially, a malicious cryptominer is stealing your resources to make money.

- Exploits are a type of malware that takes advantage of bugs and vulnerabilities in a system in order to give the attacker access to your system. While there, the attacker might steal your data or drop some form of malware. A zero-day exploit refers to a software vulnerability for which there is currently no available defense or fix.

What is the history of malware?

Given the variety of malware types and the massive number of variants released into the wild daily, a full history of malware would comprise a list too long to include here. That said, a look at malware trends in recent decades is more manageable. Here are the main trends in malware development.

The 1980s and onward: The theoretical underpinning of “self-reproducing automata” (i.e., viruses) dates back to a lecture delivered in 1949 by 20th century Renaissance man John von Neumann. However, the history of modern viruses begins with a program called Elk Cloner, which started infecting Apple II systems in 1982. Disseminated by infected floppy disks, the virus itself was harmless, but it spread to all disks attached to a system, exploding so virulently that it can be considered the first large-scale computer virus outbreak in history. Note that this was prior to any Windows PC malware. Since then, viruses and worms have become widespread.

The 1990s: Microsoft Windows began its long run as the most popular OS in the world (not to be overtaken till Google’s Android many years later). As the Windows OS and its built-in applications grew in popularity, so too did the number of viruses written for the platform. In particular, malware authors started to write infectious code in the macro language of Microsoft Word. These macro viruses infected documents and templates rather than executable applications, although strictly speaking, the Word document macros are a form of executable code.

2002 to 2007: Instant messaging (IM) worms spread across popular IM networks, including AOL AIM, MSN Messenger, and Yahoo Messenger. Most attacks started with a social engineering ploy. Attackers might send out an IM that reads something like “Who’s with you in this picture?” or “OMG, I think you won the lottery!” along with a link to a malicious download. Once your system was infected, the IM worm would further propagate itself by sending malicious download links to everyone on your contact list.

2005 to 2009: Adware attacks proliferated, presenting unwanted advertisements to computer screens, sometimes in the form of a pop-up or in a window that users could not close. These ads often exploited legitimate software as a means to spread, but around 2008, software publishers began suing adware companies for fraud. The result was millions of dollars in fines. This eventually drove adware companies to shut down. Today’s tech support scams owe much to the adware of yesteryear, employing many of the same tricks as the old adware attacks; e.g., full screen ads that can’t be closed or exited.

2007 to 2009: Malware scammers turned to social networks such as Myspace as a channel for delivering rogue advertisements, links to phishing pages, and malicious applications. After Myspace declined in popularity, Facebook and Twitter became the preferred platforms.

2013: A new form of malware called ransomware launched an attack under the name CryptoLocker, which continued from early September 2013 to late May 2014, targeting computers running Windows. CryptoLocker succeeded in forcing victims to pay about $3 million in total, BBC News reported. Moreover, the ransomware’s success gave rise to an unending series of copycats.

2013 to 2017: Delivered through Trojans, exploits, and malvertising, ransomware became the king of malware, culminating in huge outbreaks in 2017 that affected businesses of all kinds.

2017: Cryptocurrency—and how to mine for it—has captured widespread attention, leading to a new malware scam called cryptojacking, or the act of secretly using someone else’s device to surreptitiously mine for cryptocurrency with the victims’ resources.

2018 to 2019: Ransomware made its big comeback. This time, however, cybercriminals shifted their focus from individual consumers to business targets. Riding a wave of GandCrab and Ryuk ransomware infections, attacks on businesses went up 365 percent from 2018 to 2019. As of this writing, there’s no indication the ransomware attacks will slow down.