Хэш функция мд5 (md5)

Содержание:

- Свойства хеша

- Резюме файла MD5

- Какими средствами возможно декодирование хеш кода MD5

- Проблемы надежности MD5

- WinMD5Free

- Статистика базы данных с отбором по подсистемам (кол-во и открытие списков: документов, справочников, регистров) и анализ наличия основных реквизитов: универсальная обработка (два файла — обычный и управляемый режим)

- Как проверить хеш в Windows 10

- Способы открытия

- Что такое хеширование

- Benchmarks (Single Buffer)

- if(typeof __ez_fad_position!=’undefined’){__ez_fad_position(‘div-gpt-ad-md5online_org-box-4-0’)};Hashcat glossary

- Автокликер для 1С

- Технология

- Разница между хешем и контрольными суммами

- Что такое хеши и как они используются

- Source code

- MD5 — пример хеширования

Свойства хеша

Алгоритм шифрования MD5 предназначен для осуществления процессов преобразования информации, имеющей разную длину системного кода, который состоят из тридцати двух шестнадцатеричных значений. Также существуют нюансы, благодаря которым пользователь получает гарантии безопасности, исключается возможность атаки, изменение, похищения информации. Например, при использовании разных первоначальных данных хеши разные.

Функция должна быть открыта для исследования ее криптоустойчивости. Хеш создан, чтобы односторонне скрыть файлы, то есть она не предназначена для декодировки. В целях шифрования данных, не требуется мощных ресурсов.

Также к основным свойствам хеш-функции относят то, что на входе передается сообщение, имеющее произвольный размер, а уже в конце преобразований происходит формирование блока данных обязательно с фиксированной длиной. Значения в конце преобразования функции распределяются в равномерном порядке. Если в начале операции изменить один бит, то в итоге тоже произойдет изменение.

Резюме файла MD5

Эти файлы MD5 можно просматривать с помощью восемь существующего (-их) прикладных (-ого) программных (-ого) средств (-а), как правило, TeraCopy, разработанного Code Sector. Оно связано с два основным (-и) типом (-ами) файла (-ов), но часто встречается в формате MD5 Checksum File.

Большинство файлов MD5 относятся к Uncommon Files, однако они также могут относится к Compressed Files.

Просматривать файлы MD5 можно с помощью операционных систем Windows и Mac. Они обычно находятся на настольных компьютерах (и ряде мобильных устройств) и позволяют просматривать и иногда редактировать эти файлы.

Рейтинг популярности файлов MD5 составляет «Низкий», что означает, что данные файлы встречаются редко.

Какими средствами возможно декодирование хеш кода MD5

Часто появляется необходимость в раскодировке MD5. Существуют специальные сайты, на которых можно декодировать хеши. Ресурсы, позволяющие это сделать:

- web-max.ca. Простой и понятный пользователю сервис. Процесс происходит при помощи вода хеша и проверочных символов.

- ru. Сайт не просто декодирует хеши, но и дает возможность пользователю их создать.

При всем этом сложные хеши при помощи указанных сервисов декодировать невозможно. Более длинные комбинации (даже слово «админ» смогли расшифровать не все подобные ресурсы), надежно сохраняют информацию. Хеши MD5 создаются в одностороннем порядке и не предназначены для обратного перевода. Утилита HashTab используется для самостоятельного вычисления хеша. В настоящее время существует множество подобных приложений платного и бесплатного формата.

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 является относительно легкое нахождение коллизий при шифровании.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

То есть большая вероятность расшифровки паролей MD5 является основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты программ снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компьютера, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных программ является Duplifinder:

WinMD5Free

WinMD5Free is a tiny and fast utility to compute MD5 hash value for files. It works with Microsoft Windows 98, Me, 2000, XP, 2003, Vista and Windows 7/8/10.

As an Internet standard (RFC 1321), MD5 has been used in a wide variety of security applications, and is also commonly used to check the integrity of file, and verify download. WinMD5 is a small and easy tool to calculate md5 hash or checksum for different files (including files larger than 4 GB).

Features:

- Supports almost all Windows platforms including Microsoft Windows XP, Vista, Windows 7, 8, and Windows 10.

- Fast and multi-threaded. It can compute a 2 GB file less than 1 minute.

- Supports big files larger than 4 GB.

- Low resource usage. It uses less than 5 MB RAM.

- Don’t require .NET runtime installed. It is a standalone EXE file and the startup is speedy. There are MD5 tools for Windows on the market, but most of them requires .NET runtime and they may take a few seconds to start. This is also the reason I wrote the program.

- Supports “Drag & Drop”. You may either select a file, or drag and drop a file to the program window to get the MD5 hash value.

- Supports verification of original MD5 value and current MD5 value.

- Most important, it is FREE. No spyware or adware bundle.

- Small size, an effective and tiny tool for data security.

Software Recommendation:

AirCopy Software for Windows — Transfer Photos, Videos and Documents from Phone to PC or from PC to Phone via WiFi (supports iPhone or Android).

Visit AirCopy.com to Free Download AirCopy Software — [easy/safe/no ads/lightweight/no phone apps]

Download WinMD5 (only 249KB):

WinMD5Free.zip MD5: 73f48840b60ab6da68b03acd322445ee

WinMD5Free.exe MD5: 944a1e869969dd8a4b64ca5e6ebc209a

You may simply download it, then unzip and put the exe to any folder on your hard drive, and start to use. No installation is required. The download does not contain any virus, spyware, adware or malware.

License Agreement:

You are granted unlimited rights to distribute WinMD5Free, but not limited to, the following terms: WinMD5Free may not be sold or resold, distributed as a part of any commercial package, used in a commercial environment, used or distributed in support of a commercial service, or used or distributed to support any kind of profit-generating activity, even if it is being distributed freely. All files must remain intact and unmodified from the original as distributed by the author.

Disclaimer of Warranty:

THIS SOFTWARE AND THE ACCOMPANYING FILES ARE PROVIDED “AS IS” AND WITHOUT WARRANTIES AS TO PERFORMANCE OR MERCHANTABILITY OR ANY OTHER WARRANTIES WHETHER EXPRESSED OR IMPLIED. Because of the various hardware and software environments into which WinMD5Free may be put, NO WARRANTY OF FITNESS FOR A PARTICULAR PURPOSE IS OFFERED.

MD5 Algorithm|MD5 Software for other platforms|Rotate Video Files|PDF Deskew

(C)Copyright WinMD5.com 1999-2020. All rights reserved.

Статистика базы данных с отбором по подсистемам (кол-во и открытие списков: документов, справочников, регистров) и анализ наличия основных реквизитов: универсальная обработка (два файла — обычный и управляемый режим)

Универсальная обработка для статистики базы данных (документы, справочники, регистры, отчеты) с отбором по подсистемам и с анализом наличия основных реквизитов (организации, контрагенты, договора, номенклатура, сотрудники, физлица, валюта).

Возможность просмотра списка документов или справочников или регистров при активизации в колонке «Документы, справочники, регистры, отчеты» в текущей строке.

Полезная обработка для консультации пользователей, где искать метаданные в каком интерфейсе, т.к. подсистема указывает в каком интерфейсе находятся метаданные (документы, справочники, регистры, отчеты).

1 стартмани

Как проверить хеш в Windows 10

Любая настольная операционная система, будь то Windows 10, Linux или MacOS, имеет стандартные механизмы проверки хеш-сумм любых файлов на вашем диске.

Как узнать хеш в PowerShell

PowerShell выдаст вам хеш-сумму вашего файла. По умолчанию Windows генерирует хеш SHA-265, но вы можете указать, что вам нужен хеш другого алгоритма. Для этого используйте следующие команды:

- Get-FileHash F:\Test.txt -Algorithm MD5

- Get-FileHash F:\Test.txt -Algorithm SHA1

- Get-FileHash F:\Test.txt -Algorithm SHA256

- Get-FileHash F:\Test.txt -Algorithm SHA384

- Get-FileHash F:\Test.txt -Algorithm SHA512

- Get-FileHash F:\Test.txt -Algorithm MACTripleDES

- Get-FileHash F:\Test.txt -Algorithm RIPEMD160

Как проверить хеш-сумму через Командную строку

Множество действий, которые вы выполняете в PowerShell, можно сделать и в классической командной строке. Проверка хеша через Командную строку делается следующим образом.

По умолчанию Командная строка выводит на экран хеш-сумму SHA

1

, но вы можете изменить это, указав системе, какой именно хеш вы хотите получить. Для этого используйте следующие команды:

- certutil -hashfile F:\Test.txt MD5

- certutil -hashfile F:\Test.txt MD4

- certutil -hashfile F:\Test.txt MD2

- certutil -hashfile F:\Test.txt SHA512

- certutil -hashfile F:\Test.txt SHA384

- certutil -hashfile F:\Test.txt SHA256

- certutil -hashfile F:\Test.txt SHA1

Как проверить хеш через HasTab

HashTab – это отличная небольшая утилита, которая упростит проверку хеш-сумм. Вам не надо будет каждый раз вводить сложные команды для проверки. Достаточно будет только зайти в свойства файла, где уже будут собраны все суммы.

Кроме того, HashTab позволяет легко сравнить хеш-суммы двух файлов. Для этого по первому файлу кликните правой кнопкой мыши, выберите Свойства

, а затем откройте вкладку Хеш-суммы файлов

. Нажмите Сравнить файл

и укажите путь к второму файлу.

Хеш-сумма второго файла отобразится в поле Сравнение хеша

, и, если суммы совпадают, возле иконки решетки будет зеленая галочка. Если не совпадают – красный крестик.

ие расчитанное по набору входных данных с помощью специального алгоритма. Контрольная сумма чаще всего используется для проверки целосности файлов. То есть в грубом приблежении контрольная сумма это ключ

, который позволяет однозначно отличить два разных набора данных (два разных файла). Например, вы скачали файл из интернета ( игры, установочный ), вы можете быть уверенны, что в процессе скачивания файл не был поврежден и был полностью загружен? А ведь использование такого «неисправного» файла зачастую приводит к ошибкам при установке игры или ОС или чего угодно. Причем о том, что ошибка возникла именно из-за поврежденного в процессе загрузки файла вы можете и не знать, обвиняя во всех проблемах свой компьютер.

Так вот, что бы избежать таких проблем и используются контрольные суммы. Часто многие ресурсы вместе со сылкой на файл оставляют и контрольную сумму этого файла. И вы, скачав этот файл, сможете сравнить контрольную сумму скачанного файла с той, которая была оставлена на ресурсе и однозначно удостовериться в том, что файл был скачан без ошибок.

Для вычисления и сравнения контрольных сумм используются специальные программы. Самая распространенная из них это HashTab

. Эта программа бесплатная. Скачать ее можно отсюда:

Для установки распакуйте архив и запустите файл установки программы.

После установки не появляется ярлык программы, нету этой программы и в меню быстрого запуска Пуск. Для того чтобы воспользоваться программой, нажмите правой кнопкой

по любому файлу и выберите пункт Свойства

(проделаем эту операцию со скачанным архивом)

Обратите внимание, что в окне свойств файла появилась новая вкладка Хеш-суммы файлов

Для того чтобы сравнить контрольные суммы файлов скопируйте хеш-сумму, с сайта программы и вставьте ее в поле Сравнение хеша

окна свойств.

У каждого файла имеется свое собственное уникальное значение, которое может быть использовано для проверки файла. Это значение носит название хэш или контрольная сумма. Оно зачастую используется разработчиками программного обеспечения при обращении к файлам. По контрольной сумму проходит сверка файла с целью выявить его целостность и совпадение с заданным идентификатором.

Есть несколько алгоритмов вычислений контрольной суммы файла, среди которых наиболее известны и распространены MD5, SHA256, SHA1, SHA384. Вычислить хэш файла, то есть его контрольную сумму, можно как стандартными инструментами Windows, так и сторонними сервисами. В рамках данной статьи рассмотрим, как это сделать.

Способы открытия

Рассмотрим программы, которые открывают такой формат.

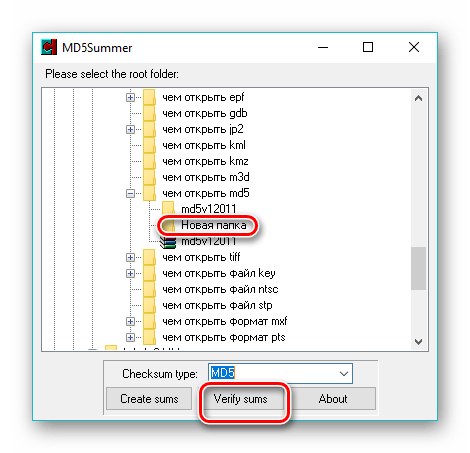

Способ 1: MD5Summer

Начинает обзор MD5Summer, целью которой является создание и проверка хеша MD5 файлов.

- Запускаем софт и выбираем папку, где находится MD5 файл. Затем щелкаем на «Verify sums».

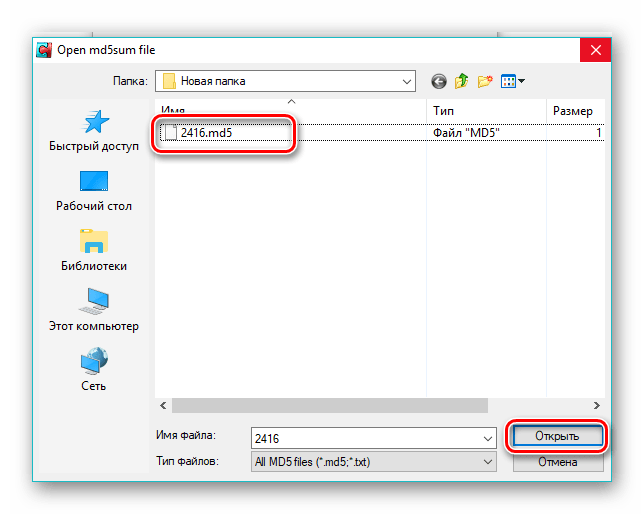

В результате откроется окно эксплорера, в котором обозначаем исходный объект и нажимаем «Открыть».

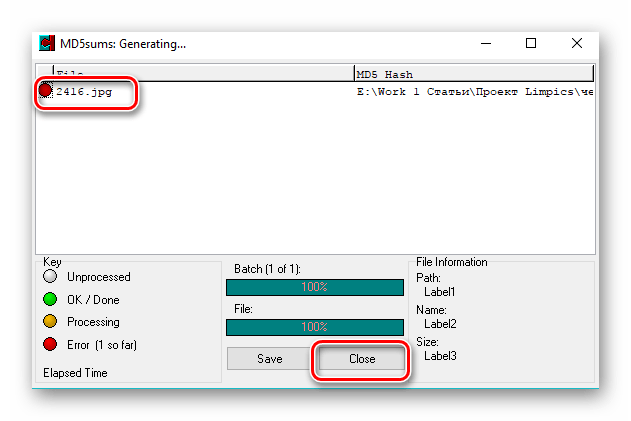

Выполняется процедура верификации, по завершению которой жмем «Close».

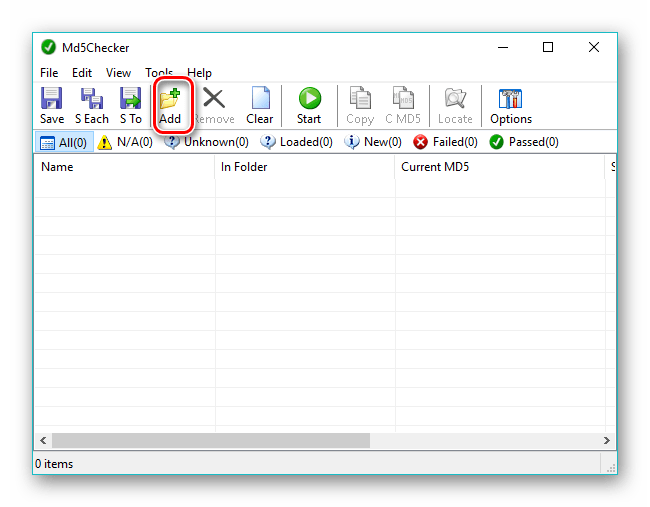

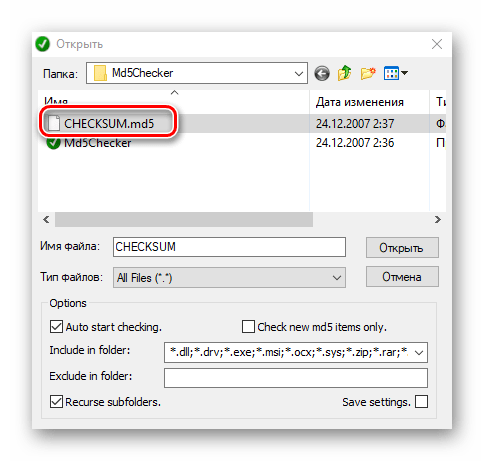

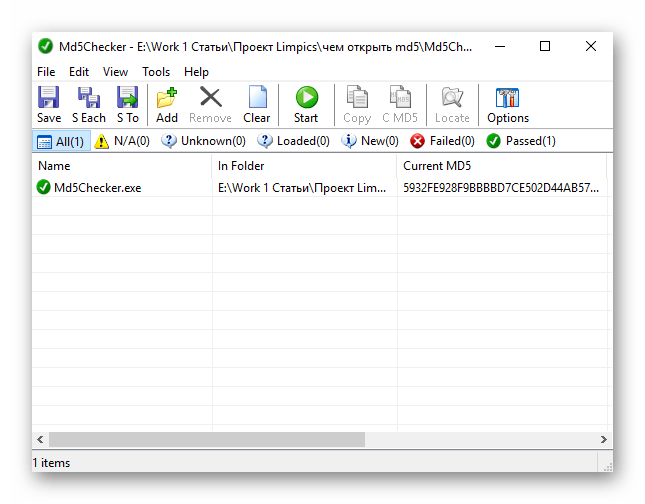

Способ 2: Md5Checker

Md5Checker – очередное решение для взаимодействия с рассматриваемым расширением.

- Запускаем программу и жмем кнопку «Add» на ее панели.

В окне каталога выбираем исходный объект и нажимаем «Открыть».

Файл добавляется и далее можно проводить действия по проверке контрольных сумм.

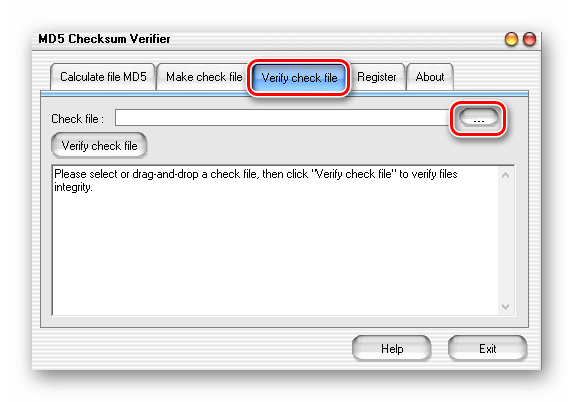

Способ 3: MD5 Checksum Verifier

MD5 Checksum Verifier – утилита для сверки контрольных сумм дистрибутивов.

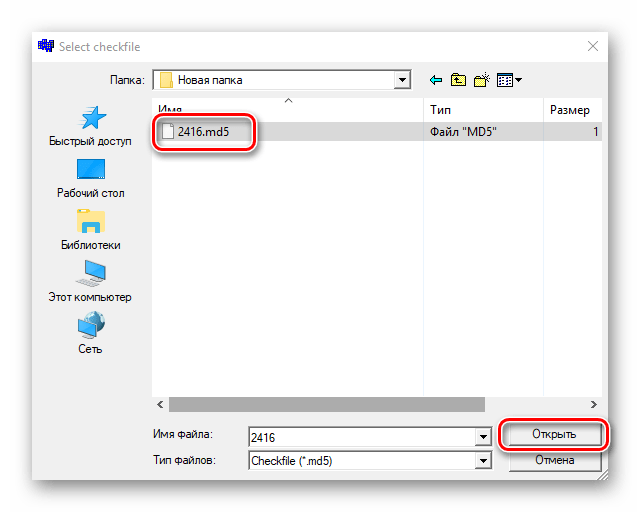

- После запуска софта переходим ко вкладке «Verify check file» и щелкаем по значку с многоточием в поле «Check file».

Открывается Проводник, в котором перемещаемся к необходимой папке, выделяем файл и жмем «Открыть».

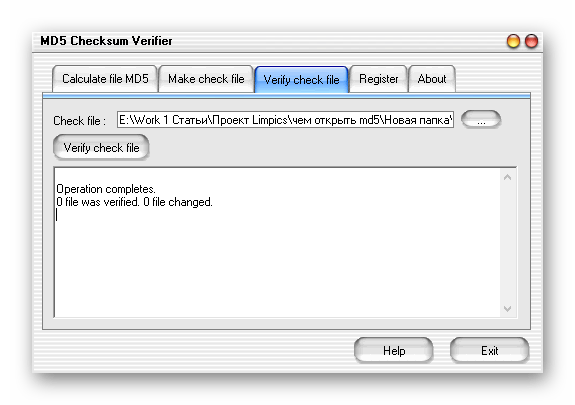

Для сверки нажимаем на кнопку «Verify check file». Для выхода из программы надо щелкнуть «Exit».

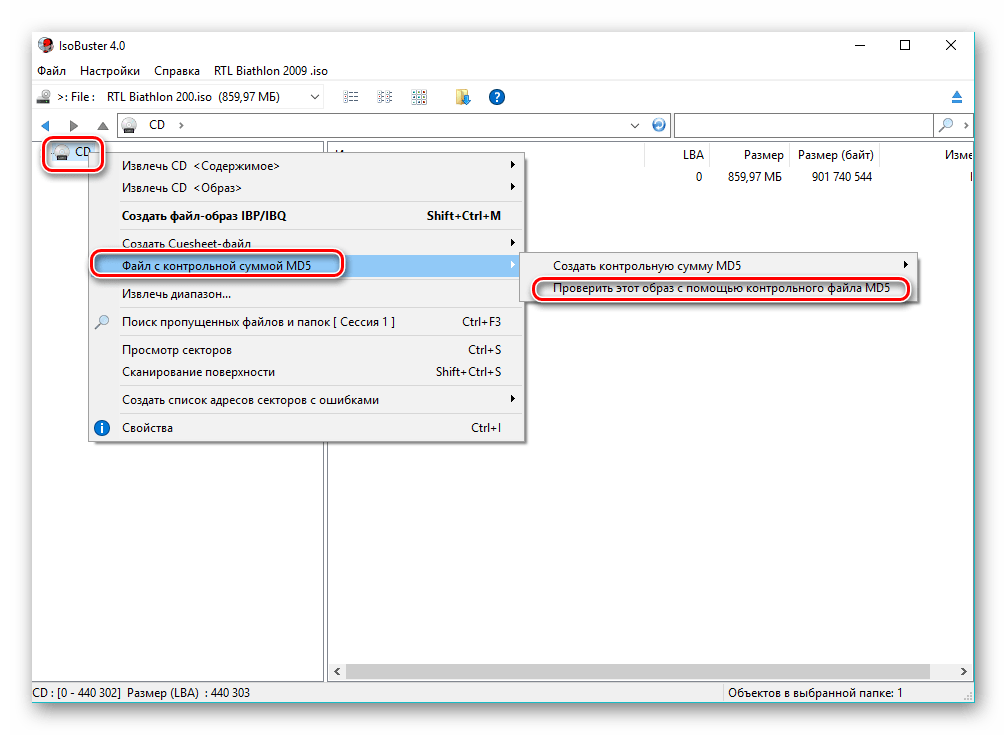

Способ 4: Smart Projects ISOBuster

Smart Projects ISOBuster предназначен для восстановления данных с поврежденных оптических дисков любого типа и работы с образами. В нем также имеется поддержка MD5.

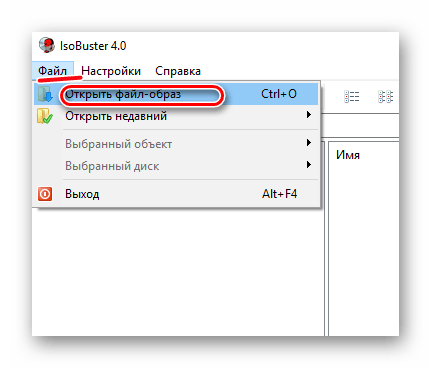

- Сначала загружаем подготовленный образ диска в программу. Для этого выбираем пункт «Открыть файл-образ» в «Файл».

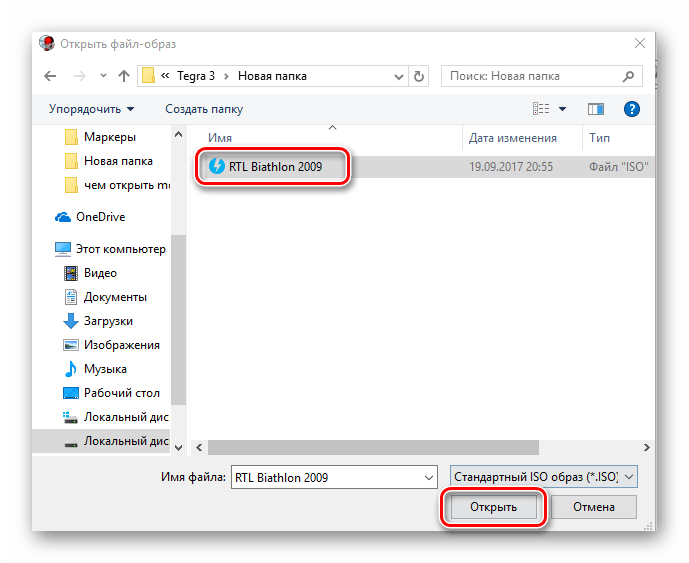

Осуществляем переход в каталог с образом, обозначаем его и жмем «Открыть».

Потом жмем по надписи «CD» в левой части интерфейса правой кнопкой мыши и выбираем пункт «Проверить этот образ с помощью контрольного файла MD5» в появившемся меню «Файл с контрольной суммой MD5».

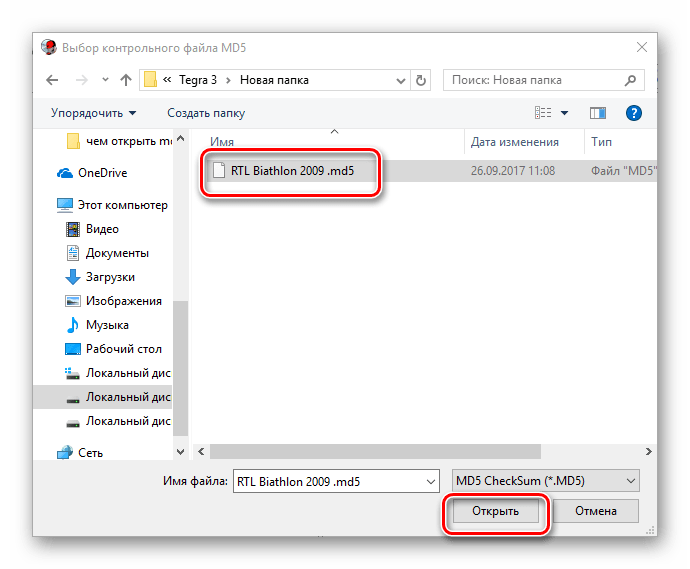

В открывшемся окне отыскиваем файл контрольной суммы загруженного образа, обозначаем его и жмем «Открыть».

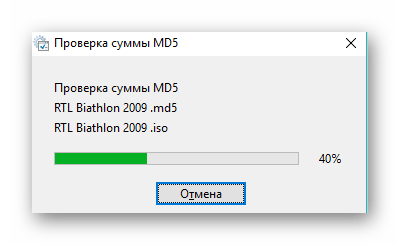

Начинается процесс проверки суммы MD5.

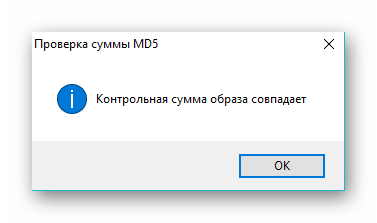

По завершении процедуры выводится сообщение «Контрольная сумма образа совпадает».

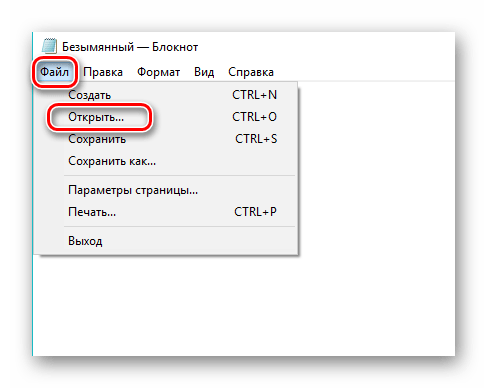

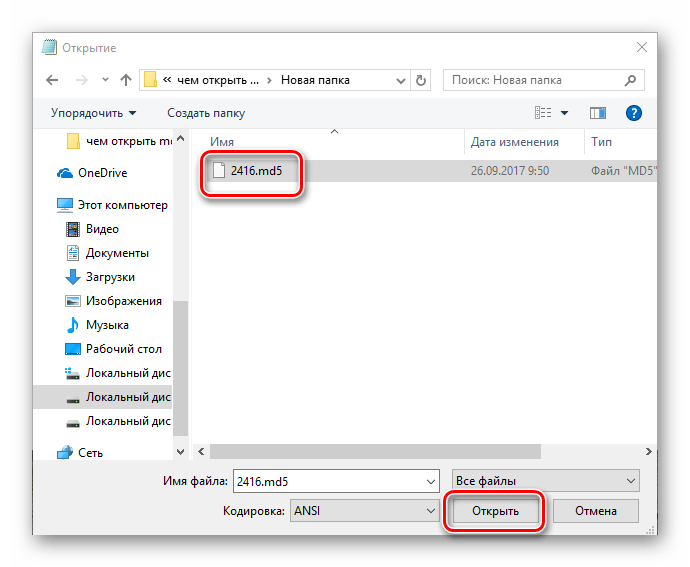

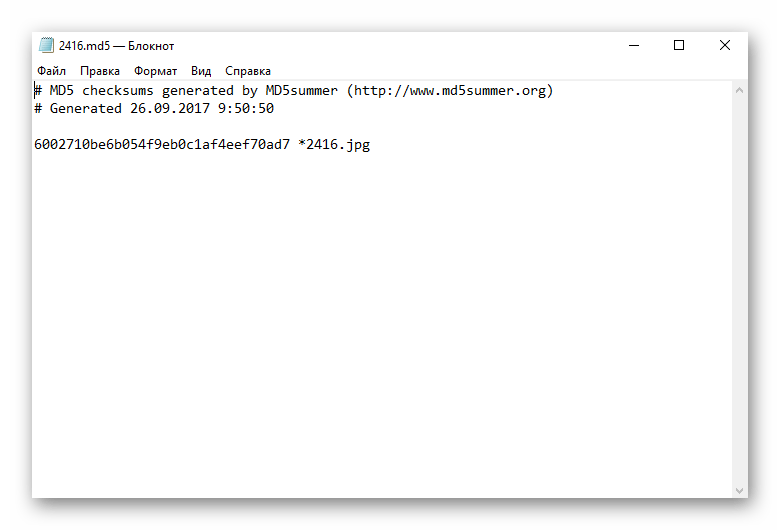

Способ 5: Блокнот

Просмотр содержимого MD5 файла можно посмотреть стандартным приложением Windows Блокнотом.

- Запускаем текстовый редактор и нажимаем «Открыть» в меню «Файл».

Открывается окно обозревателя, где двигаемся в нужную директорию, а затем выделяем искомый файл, предварительно выбрав в нижней правой части окна пункт «Все файлы» из выпадающего списка, и кликаем «Открыть».

Открывается содержимое указанного файла, где можно увидеть значение контрольной суммы.

Все рассмотренные приложения открывают формат MD5. MD5Summer, Md5Checker, MD5 Checksum Verifier работают только с рассматриваемым расширением, а Smart Projects ISOBuster может также создавать образы оптических дисков. Для того, чтобы посмотреть содержимое файла достаточно открыть его в Блокноте.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Что такое хеширование

Хеширование это процесс преобразования любого массива данных в выходную строку фиксированной длины. Это преобразование проводится с помощью, так называемых, хеш-функций. Такая функция на входе получает массив данных, а на выходе возвращает так называемый хеш (хеш-суму) – уникальную строку фиксированной длины.

Алгоритм работы хеш-функции построен таким образом, что для любого массива данных функция выдает уникальную строку. Ввиду этой особенности полученная строка может использоваться как цифровой отпечаток данных. Такой отпечаток можно юзать для проверки целостности данных.

К примеру, когда разработчик программного обеспечения публикует в сети свой программный продукт, вместечке с ним он может опубликовать его хеш. Это позволит юзерам проверить целостность программы перед ее установкой. Ели программа была заражена вирусами или загрузилась с ошибками, ее хеш не будет соответствовать хешу, который был опубликован разработчиком программы.

Benchmarks (Single Buffer)

This is a quick benchmark, comparing the code in this repository with a statically built OpenSSL v1.1.1h, on a few different x86 processor micro-architectures. The benchmark focuses on long inputs (most of the optimisations here shouldn’t be detrimental to short inputs), so the 16KB reading from was used. The OpenSSL test was performed 3 times, and the fastest reading taken, to minimise the effect of other OS interactions.

Processors were locked to a particular frequency during testing. Readings have been normalised to bytes/cycle so that all processors tested are on a similar scale. Code was compiled via Clang 11.0.0 x86-64.

Explanation of tests:

- OSSL: the reading taken from OpenSSL’s MD5 speed test

- : base algorithm used for comparison, which should roughly equate with OpenSSL in speed. This is included as a control variable since the testing methodology between OpenSSL and this benchmark may differ

- : the ‘Standard’ algorithm with the G function shortcut

- : the ‘GOpt’ algorithm with some instructions removed in the H function

- : ‘Standard’ algorithm with instructions replaced with 2 ADDs

- : combination of ‘NoLEA’ and ‘GOpt’

- : combination of ‘NoLEA’ and ‘GHOpt’

- : the ‘Standard’ algorithm, where four (out of 16) of the inputs are cached in registers

- : above, but with eight inputs cached

- : above combined with ‘GOpt’

- : implementation using AVX512 instructions (this reading is excluded from chart as only the Skylake-X processor tested supports this; table further down below shows the measurement)

Note: the “limit” lines above refer to the theoretical speed limit of the implementation:

- Standard: F, G, I rounds require at least 5 cycles to compute, whilst H can be completed in 4 cycles, hence an overall of 4.75 cycles per round (which also corresponds to 4.75 cycles per byte) being the theoretical limit

- GOpt: this reduces the G rounds by one cycle, resulting in a theoretical limit of 4.5 cycles per round/byte

- AVX512: this reduces all rounds to 4 cycles, so a limit of 4 cycles per round/byte

Speedup vs Standard

The above data, presented in terms of % speedup:

| Method | Merom | Haswell | Skylake-X | Airmont | K10 | Piledriver | Jaguar |

|---|---|---|---|---|---|---|---|

| Standard | 0.00% | 0.00% | 0.00% | 0.00% | 0.00% | 0.00% | 0.00% |

| GOpt | +4.99% | +5.37% | +5.35% | 0.00% | +0.85% | +6.27% | -0.38% |

| GHOpt | +5.63% | +5.56% | +5.64% | +3.72% | -1.24% | +8.47% | -0.38% |

| NoLEA | -1.71% | +3.59% | +3.97% | +2.79% | +3.91% | -6.65% | -3.70% |

| NoLEA-G | +2.43% | +9.35% | +9.70% | +5.40% | +7.76% | +4.49% | -3.06% |

| NoLEA-GH | +1.93% | +9.27% | +9.66% | +8.66% | +7.76% | +2.75% | -3.51% |

| Cache4 | +0.93% | +0.15% | +0.20% | +2.19% | -0.13% | -1.59% | +0.19% |

| Cache8 | +0.86% | +0.17% | +0.26% | +1.68% | -0.72% | -0.39% | +0.06% |

| CacheG | +5.14% | +5.56% | +5.55% | +1.21% | +6.65% | +2.21% | +1.02% |

| AVX512 | +23.11% |

Observations

- Speed reading from OpenSSL and ‘Standard’ are generally roughly the same, though the latter is sometimes faster (I’m not sure of the reason). The latter is what’s being used for speed comparisons here

- As expected, the G function shortcut typically provides a benefit, or at least, isn’t detrimental to performance

- Eliminating instructions in the H function seems to have a minor effect (except on Airmont, where it’s more pronounced)

- Replacing instructions with 2 ADDs seems to be beneficial on some processors, detrimental on others

- Caching inputs in registers seems to have a very minor effect

if(typeof __ez_fad_position!=’undefined’){__ez_fad_position(‘div-gpt-ad-md5online_org-box-4-0’)};Hashcat glossary

What is Hashcat?

Hashcat is a free software for password recovery.Basically, security companies and hackers are the ones using this tool.

In a database, passwords are generally encrypted with a specific algorithm, for example MD5, SHA1, etc.These poor cryptographic hashing methods are fast to use, so even if they are not reversible, a powerful computer can attempt several billions words each second, and short passwords can be recovered quickly.If you want to learn more about this, you can check this article: Why MD5 is not secure?

In this tutorial, you’ll install & use hashcat on your computer, so you can really understand how it works.

Hashes

A “hash” is a word that you’ll see many times in this tutorial, so just in case: a password hash is the result of a hashing function (ex: MD5).When you encrypt a password with MD5, it gives a hexadecimal string with 32 characters, whatever the word was.

For example, the corresponding MD5 hash for “MD5Online” is “d49019c7a78cdaac54250ac56d0eda8a”.You can use this MD5 encryption tool to try this if you want.

The goal with hashcat will be to give it the hash as an input, and see if it can recover the correct word (MD5Online).

Dictionary

Even if we know that strong passwords are long and including all cases, numbers and special characters, most people still use some pretty basic words, just to comply with the website requirements.

Currently, passwords like “123456”, “qwerty” or simply “password” are still the most used ones online.So, when you have a list of password hashes to recover, a good method is often to start with a list of the most common passwords to save time with hashcat.

This kind of passwords list is named a dictionary.You can find some dictionaries files easily on the Internet (we’ll see a few examples later), or create one based on the information you already have.

So, creating a dictionary file and asking hashcat to compare it to your hashes list is the first method you can try.

Attack modes

But hashcat can do much more of that, many attack modes are supported by this tool, and we’ll see a few of them today.Here are the three main ones:

- Dictionary attack: you already know what it is

- Brute-force attack: in brute-force mode, hashcat will try all combinations in a given charset (for example, “try all combinations of 8 letters words with digits only”)

- Mask attack: almost the same thing as brute-force, but with a dynamic charset (ex: “all combinations for words between 6 and 10 characters, with lowercase letters, starting with an uppercase)

Most of the time, you will try all of them, of combine them in one command.

The Secrets Of MD5 DecryptionDecrypt MD5 like a Pro: Increase your success rate, use the best tools, build your own database.Download now!

Автокликер для 1С

Внешняя обработка, запускаемая в обычном (неуправляемом) режиме для автоматизации действий пользователя (кликер). ActiveX компонента, используемая в обработке, получает события от клавиатуры и мыши по всей области экрана в любом приложении и транслирует их в 1С, получает информацию о процессах, текущем активном приложении, выбранном языке в текущем приложении, умеет сохранять снимки произвольной области экрана, активных окон, буфера обмена, а также, в режиме воспроизведения умеет активировать описанные выше события. Все методы и свойства компоненты доступны при непосредственной интеграции в 1С. Примеры обращения к компоненте представлены в открытом коде обработки.

1 стартмани

Технология

В основе контрольной суммы лежит программный алгоритм, который используется для создания кодов, которые мы видели. В случае наших примеров мы использовали очень распространенный алгоритм, известный как SHA-256 ( алгоритм безопасного хеширования — 256 бит ). Этот алгоритм представляет собой тип криптографической хэш — функции (CHF), с исходными данными, меченных в качестве сообщения, а выход которого называют значение хеш — функции или просто хэш (контрольная сумма, в данном случае).

SHA-256, разработанный АНБ и выпущенный почти 20 лет назад, относится к классу CHF, широко используемых во всем мире. Их популярность сводится к тому, что они работают быстро и устойчивы к попыткам «взломать» код, хотя в наши дни доступны гораздо лучшие варианты.

У каждого алгоритма свой способ работы, но мы сосредоточимся только на том, что делает SHA-256. Процесс всегда дает хэш фиксированной длины (в данном случае 256 бит), независимо от размера сообщения, хотя технически это фактически 8 значений, каждое размером 32 бита.

Таким образом, контрольная сумма для нашего файла test1 на самом деле 798B3808 4999FA50 E7D1861E 07E45F4E 3AA39668 DC6A12A8 4A058CAA A32DE0EB. Это было записано в шестнадцатеричном формате — записать его как строку из 256 единиц и нулей было бы очень утомительно!

Первым шагом в последовательности алгоритма является обработка сообщения, так что это набор блоков, каждый размером 512 бит. Для файлов, которые не являются целым числом, кратные 512, или если файл меньше этого размера, трюк называется обивка используется. Здесь после завершения битов сообщения добавляется целый стек нулей, чтобы сделать его раунд 512.

Например, предположим, что мы пытаемся найти контрольную сумму файла, общий размер которого составляет 10145 бит. Это будет разделено на 19 целых блоков, оставив 417 бит для заполнения. Чтобы указать, где заканчиваются данные и начинается заполнение, к концу строки битов, составляющей источник, добавляется 1. Итак, здесь заполнение добавит 352 нуля.

Погодите, а почему это не 416? Самая последняя часть последнего блока — это особое 64-битное число: длина исходного файла. Это означает, что в нашем примере 20-й блок должен заканчиваться двоичным значением 10145, в результате чего сообщение требует для заполнения только 402 бита пустого пространства.

Как только это будет сделано, алгоритм берет самый первый 512-битный блок и разбивает его на 16 частей, каждая из которых имеет длину 32 бита; каждое из этих значений будет использоваться в процессе вычисления хэша.

До этого момента это самая простая часть: остальная часть процесса включает в себя много математики.

Производители микросхем, такие как Intel, предлагают архитектурные решения для устройств FPGA для расчета хэш-значений SHA-256.

Все это выходит далеко за рамки этой статьи, но если вам интересно вникнуть в это более подробно, вы можете прочитать об этом здесь. Но чтобы дать вам краткий обзор, сначала нужно создать начальный хеш с использованием первых 8 простых чисел. Они проходят через уравнение, чтобы получить значение длиной 256 бит, которое затем изменяется снова и снова, поскольку остальная часть алгоритма проходит через все части в каждом блоке из обработанных исходных данных.

Звучит ужасно сложно, да? Однако для современного процессора это совсем несложно.

Для генерации хэша требуется не более дюжины или около того циклов процессора для каждого байта исходных данных.

Разница между хешем и контрольными суммами

Суть в том, что цель хеша и контрольных сумм одинакова. Оба они используются для обеспечения целостности файла через буквенно-цифровую строку. Человек или организация, которые загружают файл, должны предоставить хеш для загруженного файла. Только тогда вы сможете легко это проверить. Все, что вам нужно сделать, это загрузить файл, использовать средство проверки хэша или средство проверки контрольной суммы MD5 для сравнения подписи исходного файла и вашей копии файла. Если подписи не совпадают, это означает, что копия файла, который у вас есть, либо повреждена, либо была скомпрометирована между ними.

Если неавторизованный пользователь изменил исходный файл или он был поврежден из-за плохой загрузки, то значение контрольной суммы файла будет немедленно изменено. Причин, по которым файл может быть поврежден, может быть несколько, некоторые из них связаны с сетевыми проблемами или ошибками, возникающими между ними при перемещении или копировании файла, или если вы пытаетесь переместиться на неисправный накопитель или с него.

Что касается контрольной суммы MD5, это строка шестнадцатеричная строка (10 + 6 = 16), который содержит 6 алфавитов (от A до F) и 10 цифр (от 0 до 9). Всего он состоит из 32 символа длиной и выглядит как строка, показанная ниже.

Хотя MD5 – это 128-битный отпечаток пальца. Это один из самых популярных алгоритмов, и, поскольку он очень часто используется повсюду, он более подвержен проблемам хеш-коллизии. Для проверки целостности данных наиболее широко используются контрольные суммы MD5, SHA1 и SHA256.

Среди различных типов шифрования также есть несколько различных типов хеширования:

- MD4

- MD5

- SHA1

- SHA2

- SHA224

- SHA256

- SHA384

- SHA512

- SHA-512/224

- SHA-512/256

- SFV

- CRC

- Base64

- LM

- Тигр

- xxHash

- MACTripleDES

- RipeMD

- HAVAL

- Водоворот

Теперь, когда мы получили некоторые знания о том, что такое контрольная сумма MD5 и как она работает. Мы можем двигаться дальше и изучить некоторые методы, с помощью которых мы можем проверить контрольную сумму MD5 и значение файла в Windows 10, macOS и Linux. Более того, программа проверки хэша MD5 также может спасти вас от вредоносных файлов. Есть несколько различных способов, с помощью которых мы можем проверить хеш-значение файла в Интернете, утилиты проверки хэша, а если нет, то вы даже можете использовать командную строку Windows 10.

Онлайн-средства проверки файлов также хороши, но только если ваш файл небольшой, потому что, если у вас файл большого размера, это займет много времени, а также будет потреблять много интернет-данных каждый раз, когда вы будете проверять хеш-значение онлайн. Поэтому лучше загрузить инструмент, который может проверять и проверять контрольную сумму файлов.

Что такое хеши и как они используются

Хеш-сумма (хеш, хеш-код) — результат обработки неких данных хеш-функцией (хеширования).

Хеширование, реже хэширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку фиксированной длины, выполняемое определённым алгоритмом. Функция, реализующая алгоритм и выполняющая преобразование, называется «хеш-функцией» или «функцией свёртки». Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования (выходные данные) называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения».

Это свойство хеш-функций позволяет применять их в следующих случаях:

- при построении ассоциативных массивов;

- при поиске дубликатов в сериях наборов данных;

- при построении уникальных идентификаторов для наборов данных;

- при вычислении контрольных сумм от данных (сигнала) для последующего обнаружения в них ошибок (возникших случайно или внесённых намеренно), возникающих при хранении и/или передаче данных;

- при сохранении паролей в системах защиты в виде хеш-кода (для восстановления пароля по хеш-коду требуется функция, являющаяся обратной по отношению к использованной хеш-функции);

- при выработке электронной подписи (на практике часто подписывается не само сообщение, а его «хеш-образ»);

- и др.

Одним из применений хешов является хранение паролей. Идея в следующем: когда вы придумываете пароль (для веб-сайта или операционной системы) сохраняется не сам пароль, а его хеш (результат обработки пароля хеш-функцией). Этим достигается то, что если система хранения паролей будет скомпрометирована (будет взломан веб-сайт и злоумышленник получит доступ к базе данных паролей), то он не сможет узнать пароли пользователей, поскольку они сохранены в виде хешей. Т.е. даже взломав базу данных паролей он не сможет зайти на сайт под учётными данными пользователей. Когда нужно проверить пароль пользователя, то для введённого значения также рассчитывается хеш и система сравнивает два хеша, а не сами пароли.

По этой причине пентестер может столкнуться с необходимостью работы с хешами. Одной из типичных задач является взлом хеша для получения пароля (ещё говорят «пароля в виде простого текста» — поскольку пароль в виде хеша у нас и так уже есть). Фактически, взлом заключается в подборе такой строки (пароля), которая будет при хешировании давать одинаковое значение со взламываемым хешем.

Для взлома хешей используется, в частности, Hashcat. Независимо от выбранного инструмента, необходимо знать, хеш какого типа перед нами.

Source code

dCode retains ownership of the online «MD5» source code. Except explicit open source licence (indicated CC / Creative Commons / free), the «MD5» algorithm, the applet or snippet (converter, solver, encryption / decryption, encoding / decoding, ciphering / deciphering, translator), or the «MD5» functions (calculate, convert, solve, decrypt / encrypt, decipher / cipher, decode / encode, translate) written in any informatic language (Python, Java, PHP, C#, Javascript, Matlab, etc.) and all data download, script, copy-paste, or API access for «MD5» are not public, same for offline use on PC, tablet, iPhone or Android ! Remainder : dCode is free to use.

MD5 — пример хеширования

Python

import hashlib

hash_object = hashlib.md5(b’Hello World’)

print(hash_object.hexdigest())

|

1 2 3 4 |

importhashlib hash_object=hashlib.md5(b’Hello World’) print(hash_object.hexdigest()) |

Обратите внимание, что предшествует литералу строки, происходит конвертация строки в байты, оттого, что функция хеширования принимает только последовательность байтов в качестве параметра. В предыдущей версии библиотеки принимался литерал строки

Итак, если вам нужно принять какой-то ввод с консоли и хешировать его, не забудьте закодировать строку в последовательности байтов:

Python

import hashlib

mystring = input(‘Enter String to hash: ‘)

# Предположительно по умолчанию UTF-8

hash_object = hashlib.md5(mystring.encode())

print(hash_object.hexdigest())

|

1 2 3 4 5 6 7 |

importhashlib mystring=input(‘Enter String to hash: ‘) hash_object=hashlib.md5(mystring.encode()) print(hash_object.hexdigest()) |

Предположим, нам нужно хешировать строку с помощью функции . Тогда результатом будет .