Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора

Содержание:

- Задачи, запускающие запрос UAC

- Запрос высоты

- На что нужно обратить внимание при появлении консоли

- UAC virtualization in Windows 10

- Функции

- Включение UAC в Windows 7

- Офферы, нюансы работы с UAC

- Not a Windows 10 Feature! (and don’t rely on it hanging around)

- So how do You Make it Work?

- Don’t try this at Home

- Please Welcome to the Stage: UAC Virtualization

- Что такое контроль учетных записей

- Historical Line of Business Application Behavior

- Устранение неполадок проблемных процессов с помощью вкладки «Сведения» диспетчера задач

- How Microsoft Adapted To UAC Issues

Задачи, запускающие запрос UAC

Задачи, требующие прав администратора, вызовут запрос UAC (если UAC включен); они обычно отмечены значком щита безопасности с 4-мя цветами логотипа Windows (в Vista и Windows Server 2008) или двумя панелями — желтым и двумя синими (Windows 7, Windows Server 2008 R2 и новее). В случае исполняемых файлов на значок будет накладываться защитный экран. Следующие задачи требуют прав администратора:

- Запуск приложения от имени администратора

- Изменения общесистемных настроек

- Изменения файлов в папках, для которых у обычных пользователей нет разрешений (например,% SystemRoot% или% ProgramFiles% в большинстве случаев)

- Изменения в списке управления доступом (ACL) , обычно называемом разрешениями для файлов или папок.

- Установка и удаление приложений вне:

-

% USERPROFILE% (например , C: \ Users \ {авторизовались пользователя}) папки и ее подпапок.

- В большинстве случаев это% APPDATA%. (например, C: \ Users \ {зарегистрированный пользователь} \ AppData), по умолчанию это

- Microsoft Store .

- Папка установщика и ее подпапки.

-

% USERPROFILE% (например , C: \ Users \ {авторизовались пользователя}) папки и ее подпапок.

- Установка драйверов устройств

- Установка элементов управления ActiveX

- Изменение настроек брандмауэра Windows

- Изменение настроек UAC

- Настройка Центра обновления Windows

- Добавление или удаление учетных записей пользователей

- Изменение имени или типа учетной записи пользователя

- Создание новой учетной записи или удаление учетной записи пользователя

- Включение гостевой учетной записи (с Windows 7 по 8.1)

- Включение сетевого обнаружения, общего доступа к файлам и принтерам, общего доступа к общим папкам, отключения общего доступа, защищенного паролем, или включения потоковой передачи мультимедиа

- Настройка родительского контроля (в Windows 7) или семейной безопасности (Windows 8.1)

- Запуск планировщика заданий

- Резервное копирование и восстановление папок и файлов

- Слияние и удаление сетевых расположений

- Включение или очистка журнала в настройках удаленного доступа

- Запуск калибровки цвета

- Изменение удаленных настроек, защиты системы или дополнительных настроек системы

- Восстановление системных файлов из резервных копий

- Просмотр или изменение папок и файлов другого пользователя

- Запуск дефрагментации диска , восстановления системы или Windows Easy Transfer (с Windows 7 до 8.1)

- Запуск редактора реестра

- Выполнение оценки индекса производительности Windows

- Устранение неполадок при записи и воспроизведении звука, оборудовании / устройствах и энергопотреблении

- Изменение настроек питания, отключение функций Windows, удаление, изменение или восстановление программы

- Изменение даты и времени и синхронизация с сервером времени в Интернете

- Установка и удаление языков отображения

- Изменение Простота доступа административных настроек

Общие задачи, такие как изменение часового пояса, не требуют прав администратора (хотя изменение самого системного времени требует, поскольку системное время обычно используется в протоколах безопасности, таких как Kerberos ). Ряд задач, которые требовали прав администратора в более ранних версиях Windows, таких как установка критических обновлений Windows, больше не требуют прав администратора в Vista. Любую программу можно запустить от имени администратора, щелкнув ее значок правой кнопкой мыши и выбрав «Запуск от имени администратора», за исключением пакетов MSI или MSU, поскольку в силу их характера, если потребуются права администратора, обычно отображается запрос. Если это не удастся, единственный обходной путь — запустить командную строку от имени администратора и запустить оттуда пакет MSI или MSP.

Запрос высоты

Программа может запрашивать повышение несколькими способами. Один из способов для разработчиков программ — добавить в XML-документ раздел requiredPrivileges, известный как манифест , который затем встраивается в приложение. Манифест может указывать зависимости, визуальные стили, а теперь и соответствующий контекст безопасности:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0">

<v3:trustInfo xmlns:v3="urn:schemas-microsoft-com:asm.v3">

<v3:security>

<v3:requestedPrivileges>

<v3:requestedExecutionLevel level="highestAvailable"/>

</v3:requestedPrivileges>

</v3:security>

</v3:trustInfo>

</assembly>

Установка атрибута level для requiredExecutionLevel на «asInvoker» заставит приложение работать с токеном, который его запустил, «highAvailable» представит запрос UAC для администраторов и запустится с обычными ограниченными привилегиями для стандартных пользователей, а «requireAdministrator» потребует повышения прав. . Как в режиме highAvailable, так и в режиме requireAdministrator, отсутствие подтверждения приводит к тому, что программа не запускается.

Исполняемый файл, помеченный как » » в своем манифесте, не может быть запущен из процесса без повышенных прав с использованием . Вместо этого будет возвращен. или должен использоваться вместо него. Если не указан, то диалоговое окно будет отображаться как мигающий элемент на панели задач.

Не рекомендуется проверять манифест исполняемого файла, чтобы определить, требует ли он повышения прав, поскольку повышение прав может потребоваться по другим причинам (установка исполняемых файлов, совместимость приложений). Однако можно программно определить, требуется ли для исполняемого файла повышение прав, используя и задав для параметра значение . Если требуется отметка, то будет возвращено. Если повышение не требуется, будет возвращен успешный код возврата, после чего можно будет использовать его для вновь созданного приостановленного процесса. Однако это не позволит обнаружить, что исполняемый файл требует повышения прав, если он уже выполняется в процессе с повышенными правами.

Новый процесс с повышенными привилегиями может быть порожден из приложения .NET с помощью команды » «. Пример с использованием C # :

System.Diagnostics.Process proc = new System.Diagnostics.Process(); proc.StartInfo.FileName = "C:\\Windows\\system32\\notepad.exe"; proc.StartInfo.Verb = "runas"; // Elevate the application proc.StartInfo.UseShellExecute = true; proc.Start();

В «» родном приложении Win32 этот же глагол можно добавить к оператору or call:

ShellExecute(hwnd, "runas", "C:\\Windows\\Notepad.exe", , , SW_SHOWNORMAL);

В отсутствие конкретной директивы, указывающей, какие привилегии запрашивает приложение, UAC будет применять эвристику , чтобы определить, нужны ли приложению права администратора. Например, если UAC обнаруживает, что приложение является программой установки, по таким подсказкам, как имя файла, поля управления версиями или наличие определенных последовательностей байтов в исполняемом файле, при отсутствии манифеста предполагается, что приложению требуется администратор. привилегии.

На что нужно обратить внимание при появлении консоли

При загрузке приложения в появившемся окне уведомления 10 ОС имеется информация об имени программы, её издателе и источнике файла. Всё это даёт полную картину о запускаемом софте. Поэтому, когда приложение не имеет названия, у пользователей должен возникнуть вопрос о его «добропорядочности». Таким образом, вместе с установочным файлом очень часто проникают и вирусы. Если же программа проверена или вы полагаетесь на антивирус, в любом случае есть возможность отключить защиту.

ВАЖНО. UAC в системе Windows 10 включён по умолчанию

После его отключения всегда можно включить контроль заново.

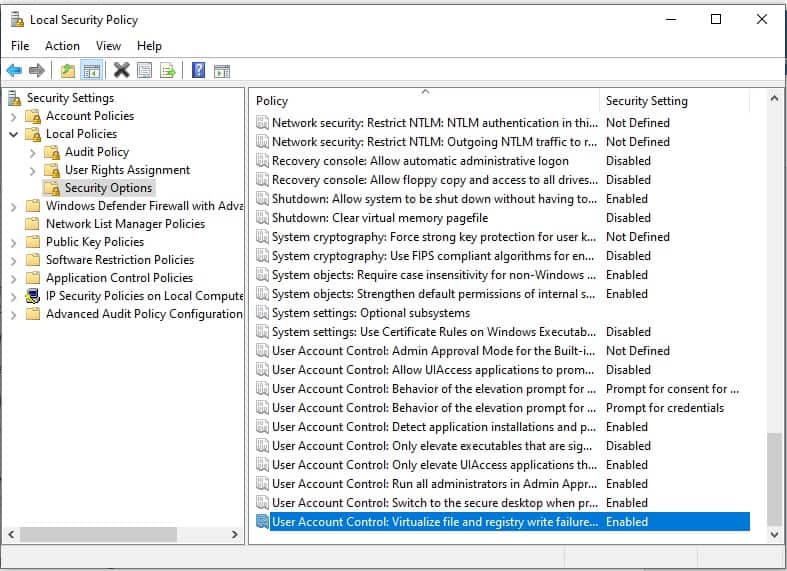

UAC virtualization in Windows 10

If you are running Windows 10 you might decide to search for your UAC virtualization setting and see whether the function is turned on.

In order to do this:

- Press the Windows button plus “R” to open a Run box.

- Type secpol.msc and press “OK” to open the Local Security Policy app.

- In the Local Security Policy window, expand Local Policies and click on Security Options in the left panel.

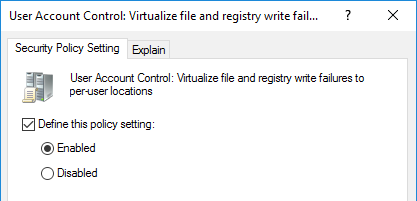

- Scroll down the list of policies in the main panel until you get to User Account Control: Virtualize file and registry write failures to per-user locations.

The status of this setting should be Enabled. If it isn’t:

- Double-click on the User Account Control line. A popup will appear.

- Click on the Enabled radio button.

- Click OK to close the popup.

Функции

Управление учетными записями пользователей запрашивает учетные данные в режиме безопасного рабочего стола , где весь экран временно затемнен, Windows Aero отключена и только окно авторизации на полной яркости, чтобы представить только пользовательский интерфейс с повышенными правами (UI). Обычные приложения не могут взаимодействовать с Secure Desktop. Это помогает предотвратить спуфинг, например наложение другого текста или графики поверх запроса на повышение высоты, или настройку указателя мыши для нажатия кнопки подтверждения, когда это не то, что предполагал пользователь. Если административные действия происходят из свернутого приложения, запрос защищенного рабочего стола также будет минимизирован, чтобы предотвратить потерю фокуса . Можно отключить Secure Desktop , хотя это нежелательно с точки зрения безопасности.

В более ранних версиях Windows приложения, написанные с предположением, что пользователь будет работать с правами администратора, испытывали проблемы при запуске с ограниченными учетными записями пользователей, часто из-за того, что они пытались писать в общесистемные или системные каталоги (например, программные файлы ) или реестр. ключи (особенно HKLM ). UAC пытается смягчить это с помощью виртуализации файлов и реестра , которая перенаправляет записи (и последующие чтения) в расположение для каждого пользователя в профиле пользователя. Например, если приложение пытается выполнить запись в каталог, такой как «C: \ Program Files \ appname \ settings.ini», в который у пользователя нет разрешения на запись, запись будет перенаправлена в «C: \ Users \ username. \ AppData \ Local \ VirtualStore \ Program Files \ appname \ settings.ini «. Функция перенаправления предоставляется только для 32-разрядных приложений без повышенных прав и только в том случае, если они не включают манифест, запрашивающий определенные привилегии.

Есть ряд настраиваемых параметров UAC. Можно:

Требовать от администраторов повторного ввода пароля для повышения безопасности,

Требовать от пользователя нажатия Ctrl + Alt + Del как часть процесса аутентификации для повышения безопасности;

Отключить только виртуализацию файлов и реестра

Отключить режим одобрения администратором (UAC запрашивает администраторов) полностью; обратите внимание, что, хотя это отключает диалоговые окна подтверждения UAC, это не отключает встроенную функцию LUA Windows , а это означает, что пользователи, даже те, которые отмечены как администраторы, по-прежнему являются ограниченными пользователями без истинного административного доступа.

Окна командной строки , запущенные с повышенными привилегиями, будут иметь префикс заголовка окна со словом «Администратор», чтобы пользователь мог определить, какие экземпляры запущены с повышенными привилегиями.

Различают запросы на повышение прав от подписанного исполняемого файла и неподписанного исполняемого файла; а если первое, то является ли издатель «Windows Vista». Цвет, значок и формулировка подсказок в каждом случае различаются; например, попытка передать большее чувство предупреждения, если исполняемый файл беззнаковый, чем в противном случае.

Функция «Защищенный режим» Internet Explorer 7 использует UAC для работы с «низким» уровнем целостности (стандартный пользовательский токен имеет уровень целостности «средний»; повышенный (администраторский) токен имеет уровень целостности «высокий») . Таким образом, он эффективно работает в изолированной программной среде, не имея возможности писать в большую часть системы (кроме папки временных файлов Интернета) без повышения прав через UAC. Поскольку панели инструментов и элементы управления ActiveX запускаются в процессе Internet Explorer, они также будут работать с низкими привилегиями и будут сильно ограничены в том, какой ущерб они могут нанести системе.

Включение UAC в Windows 7

Вместе с включением функции обеспечения безопасности активация UAC подразумевает постоянное появление окна подтверждения выполнения действия, как правило, запуска программы/установщика. Благодаря этому многие вредоносные приложения в фоне не смогут запустить важные системные компоненты или «тихую» инсталляцию, поскольку UAC запросит подтверждение на эти действия. Стоит понимать, что этот способ вовсе не убегает юзера на 100% от угроз, но в комплексе будет полезным средством.

Способ 1: «Панель управления»

Через «Панель управления» можно быстро попасть в настройку необходимого параметра. Следуйте инструкции ниже:

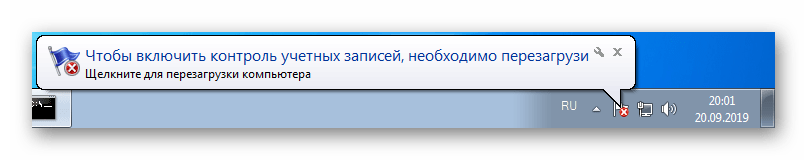

Система выдаст уведомление о необходимости перезагрузки компьютера для активации UAC.

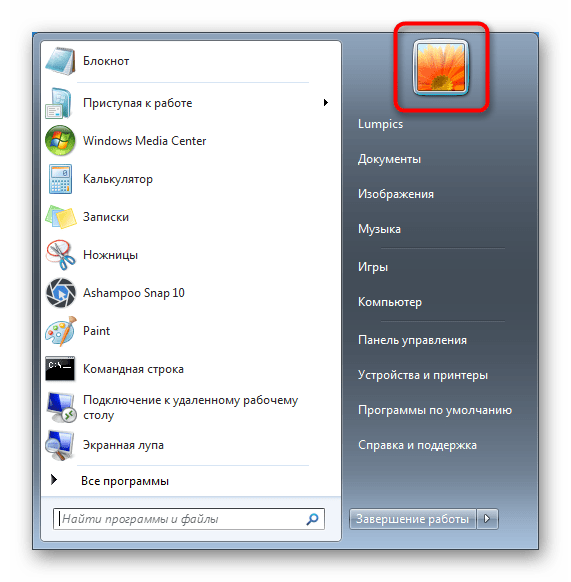

Способ 2: Меню «Пуск»

Гораздо быстрее можно попасть в окно, указанное в шаге 3 предыдущего способа, если открыть «Пуск» и нажать левой кнопкой мыши по картинке с вашим профилем.

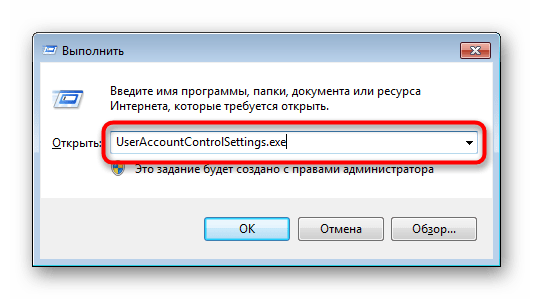

Способ 3: «Выполнить»

Через окно «Выполнить» также можно быстро перейти сразу же к окну редактирования уровня оповещений UAC.

- Комбинацией клавиш Win + R запустите окно «Выполнить». Напишите в нем команду и нажмите «ОК» либо Enter на клавиатуре.

Вы увидите окно, в котором следует перемещением регулятора включить и установить частоту оповещений. Подробнее об этом написано в шагах 4-5 Способа 1.

После выполнения этих действий перезапустите компьютер.

Способ 4: «Конфигурация системы»

Через стандартную утилиту «Конфигурация системы» также можно включить UAC, однако здесь нельзя будет выбрать уровень работы этой функции. По умолчанию будет назначена самая высокая степень реагирования.

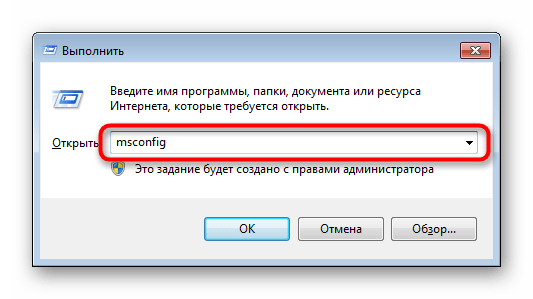

- Нажмите сочетание клавиш Win + R и напишите в окне . Кликните на «ОК».

Переключитесь на вкладку «Сервис», выделите одинарным кликом мыши средство «Настройка контроля учетных записей пользователей», нажмите «Запуск», а затем «ОК».

Перезапустите ПК.

Способ 5: «Командная строка»

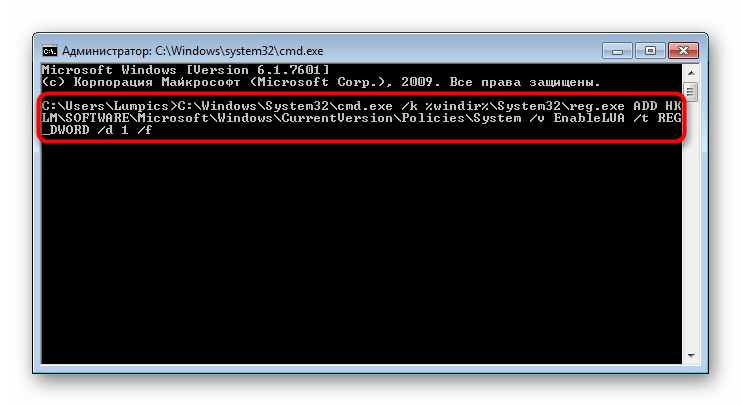

Пользователям, привыкшим работать с CMD, пригодится этот способ.

-

Откройте консоль, развернув меню, найдя через поиск приложение «Командная строка» и запустив его от имени администратора.

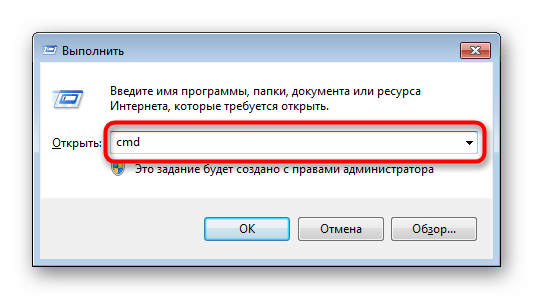

Вы также можете запустить ее, вызвав окно «Выполнить» клавишами Win + R и написав в соответствующем поле.

Впишите команду и нажмите Enter.

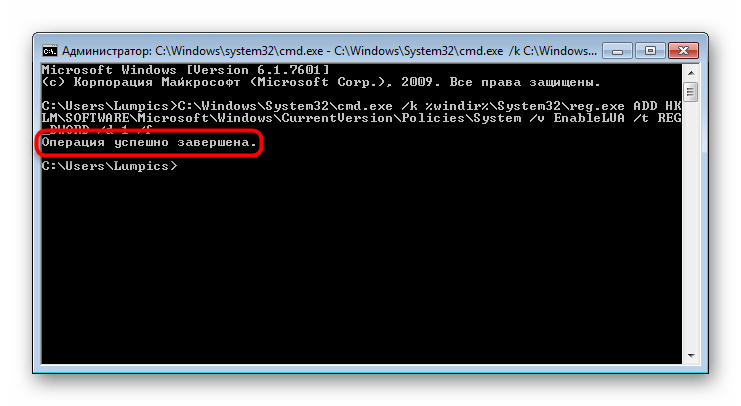

Появится уведомление об успешном включении.

Останется перезагрузить систему.

Способ 6: «Редактор реестра»

Утилита «Редактор реестра» позволяет выполнять практически любые манипуляции с операционной системой, поэтому пользоваться ей следует очень осторожно. Однако включить UAC через нее не составит труда, и именно этот способ будет эффективнее остальных в случае блокировки включения этой функции вирусами

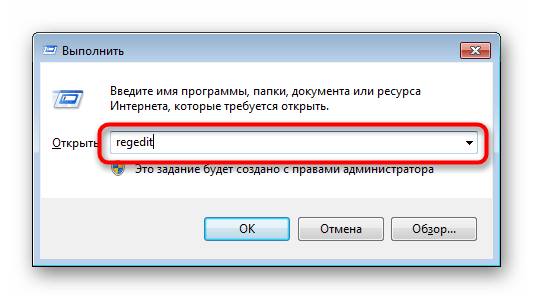

- Нажмите сочетание клавиш Win + R, напишите в поле и щелкните «ОК».

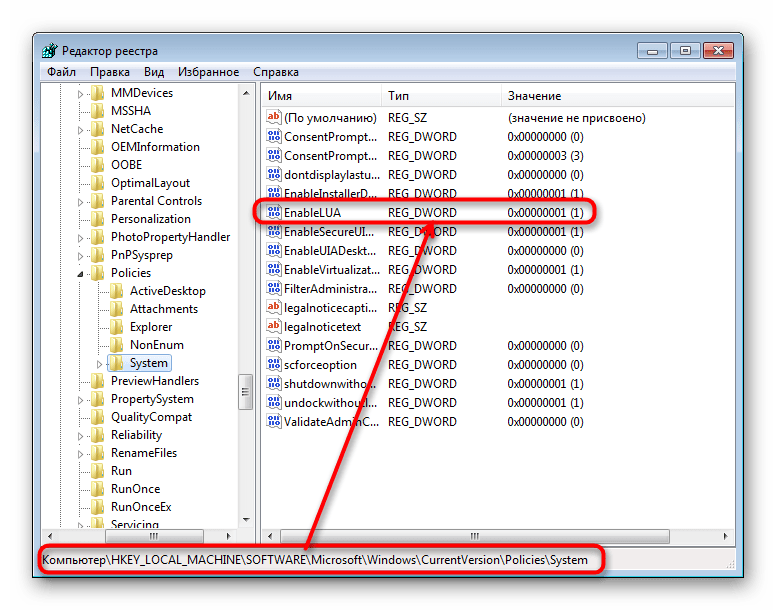

В открывшемся окне через левую часть последовательно разворачивайте следующие разделы: . Выделив последнюю папку кликом мыши, правее вы увидите список параметров, из которых отыщите «EnableLUA» и откройте его, щелкнув дважды ЛКМ.

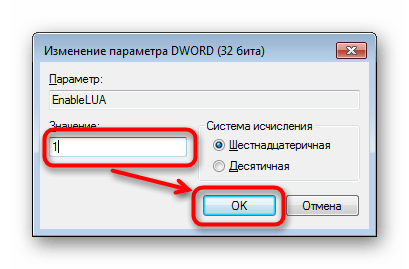

Установите значение «1» и нажмите «ОК».

Выполните перезагрузку Win 7 для вступления изменений в силу.

Офферы, нюансы работы с UAC

А вот варианты офферов — один из главных плюсов Google UAC. Пока что там проходят практически все тематики, включая гэмблинг (завуалированно, но понятно для пользователя). Самое главное — обзавестись лояльным аккаунтом. Помимо гэмблинга сейчас активно продвигаются кредиты, а вариантом «на все случаи» будет дейтинг (с ним главное подобрать правильный креатив, но без адалта).

Стоит ещё упомянуть, что машинное продвижение изначально в UAC работало не совсем корректно. С запуском UAC 2.0 ситуация существенно улучшилась. Да, настройки таргета практически отсутствуют, но в них особо и разбираться не стоит — Google сам всё адекватно спланирует, как получить максимальную конверсию.

Итого, разобраться с тем, как арбитражить с Гугл ЮАК, достаточно просто. Самое сложное — это обзавестись аккаунтом разработчика и научиться не попадать в баны. Но блокировки за тот же гэмблинг — это распространенное явление, так что в запасе желательно иметь по 3-4 акка (клоаку здесь использовать не получится).

Not a Windows 10 Feature! (and don’t rely on it hanging around)

Some people have mistakenly thought UAC Virtualization was a Windows 10 feature, but it isn’t. It still exists, in the same way that innumerable legacy features continue to be carried forward and supported for the tiny number of edge cases that still need them. But it was a feature built a decade and a half ago for a problem that in most cases has been long since solved. Microsoft has always stated that it is a temporary, ‘interim application compatibility technology’ that will eventually be removed – it exists for the purpose of allowing non-compliant legacy applications to operate, but only as a stop-gap measure, and developers have been encouraged for many years to transition their programs to a compliant state (ie update or replace it with something that no longer attempts to write to sensitive system areas).

So how do You Make it Work?

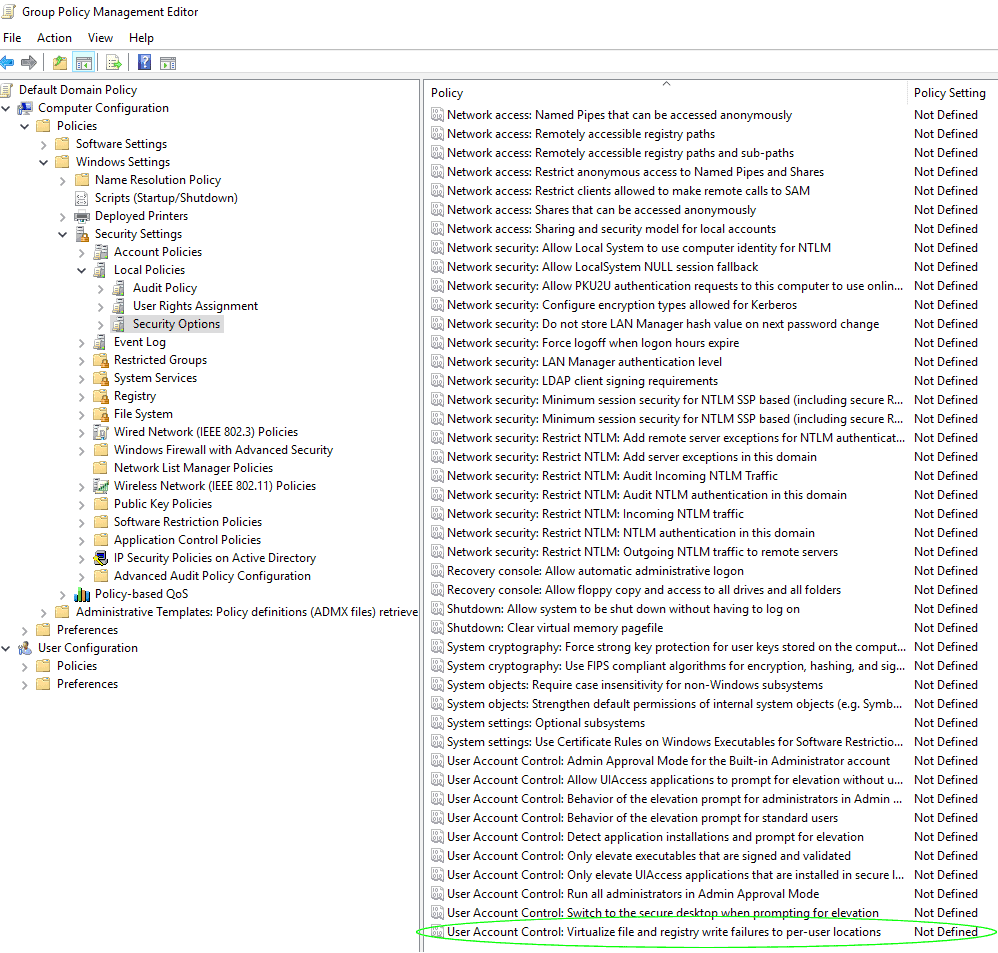

Activation of UAC Virtualization is done within Group Policy. Browse to Computer Configuration, Policies, Windows Settings, Security Settings, Local Policies and Security Options. Scroll right to the bottom of the Security Options Policy window. The last policy is called “User Account Control: Virtualize file and registry write failures to per-user locations”:

Select the ‘Define this policy setting’ checkbox and change the radio button to ‘Enabled’:

Don’t try this at Home

You’ll never need to do this, of course – if you’ve never heard of this feature before now, that’s because you’ve never come across a legacy application that needed it, and that’s extremely unlikely to change in your future career. But it doesn’t hurt to know what it was, and why it was necessary, if for no other reason than to appreciate that words like ‘virtualization’ can mean rather different things in different contexts. That, and how a single seemingly innocuous change in Group Policy can trigger such an elegant and complicated change to the way Windows treats running applications and can intercept and re-route their file calls on the fly under the hood. Makes you wonder what else you didn’t know about those fifty million lines of code… Like App-V, for example.

Please Welcome to the Stage: UAC Virtualization

So Microsoft came up with UAC Virtualization (or UAC Virtualisation, for those of us who speak real English). Because these applications expected to be able to write to a program file path, UAC Virtualization obfuscates the true path to the target folder for the application and presents it with a writable container within the user path (similar to a Symbolic Link or Junction). As far as the application is concerned it has write access to what it needs, but in reality instead of writing to C:Program Files<Application Path>, it’s actually writing to %LOCALAPPDATA%VirtualStore<Application Path> (where Windows makes a copy of all program path files the first time the application tries to write to them).

Interestingly, if the program has the ability to open a file browser it can expose to the user, you’ll find that as far as it’s concerned, it still thinks the files it’s working with are exactly where it expects them to be – in the C:Program Files<Application Path> directory tree. But from outside the application, you can see that it’s actually manipulating files within the Virtual Store – nothing you do from within the virtualized program will allow you to see the true path.

Что такое контроль учетных записей

Windows UAC является мера безопасности он был выпущен в Windows Vista и начал сильно раздражать пользователей с момента появления Windows 7. Эта мера безопасности заключается в контроле программ, запускаемых на ПК, для предотвращения внесения несанкционированных изменений в систему.

Этот элемент управления учетной записью пользователя может обнаружить большое количество деятельность, которая может быть опасной для нашего ПК и, следовательно, будет переходить на экран подтверждения. Некоторые из основных:

- Программы, которые пытаются запустить от имени администратора.

- Попытки внести изменения в реестр Windows.

- Установщики или программы пытаются внести изменения в каталог Windows или Program Files.

- Изменения в правах пользователя или папки.

- Изменения в функциях безопасности Windows (Брандмауэр, Антивирус, UAC и т. Д.).

- Создать или удалить пользователей.

- Расписание задач.

- Восстановите или измените системные файлы.

- Установите драйверы или другие драйверы.

Единственное, что делает UAC, это заблокировать выполнение этих программ по умолчанию показывает пользователю окно, подобное следующему. В нем мы видим название программы, которую мы пытаемся запустить, редактор, который ее сформировал, и происхождение программы.

Если все правильно, просто нажав «Да», мы можем продолжить использование программы, без дальнейших препятствий. Если что-то не подходит, мы можем нажать «Нет», чтобы заблокировать выполнение указанного файла. Если мы администраторы, нам больше ничего не нужно делать. Но если мы являемся пользователями с ограниченным уровнем привилегий, нам нужно будет ввести учетные данные учетной записи администратора, чтобы унаследовать разрешения и продолжить.

уровни безопасности

В конфигурации UAC мы сможем найти различные уровни безопасности. Эти уровни позволят нам настроить уровень защиты, который мы хотим для нашего ПК, и в то же время найти баланс с предупреждениями, которые он нам показывает.

Эти уровни защиты от наименее защищенного до наиболее защищенного:

- Никогда не уведомляй меня : UAC отключен. Он не предупредит нас, когда программы попытаются установить в операционной системе или внести изменения в Windows. Этот вариант не рекомендуется.

- Уведомлять меня только тогда, когда приложение пытается внести изменения в компьютер (не затемнять рабочий стол) : это то же самое, что и следующая опция, с той разницей, что рабочий стол не затемнен, поэтому предупреждение может остаться незамеченным.

- Уведомлять меня только тогда, когда приложение пытается внести изменения на компьютере : Он уведомляет нас, когда программы пытаются внести изменения на компьютере, но не когда они пытаются изменить конфигурацию. Это рекомендуемый метод для обычного использования ПК.

- Всегда уведомлять меня : Окно контроля пользователя будет появляться всякий раз, когда мы пытаемся что-то установить или любая программа пытается внести изменения в конфигурацию оборудования. Это наивысший уровень безопасности UAC и рекомендуется при установке нового программного обеспечения и посещении неизвестных веб-сайтов. Это тот, который активирован по умолчанию.

Historical Line of Business Application Behavior

The Program Files directory (typically located at C:\Program Files and referred to as %ProgramFiles%) is where most LOB applications store the executable files for the application. The settings for the LOB application are stored under the HKEY_LOCAL_MACHINE\Software key in the Registry in most cases. Both of these locations are protected by the operating system by only allowing the system and administrators write access, where users have read and execute access only.

LOB applications should be designed to write to the user specified application data folder, which is located under the user profile. This is typically located at C:\Users\<username>\AppData and referred to as %AppData%. If there are user specific settings that need to be stored, these should be located in the Registry at HKEY_CURRENT_USER\Software. Both of these locations are created on a user by user basis and are protected such that only that user has access to the data that is written by default.

However, many (might I say MOST) LOB applications are not designed to work this way. Instead, they are designed to store user specific data under %ProgramFiles% and HKEY_LOCAL_MACHINE\Software. Unfortunately standard users do not have access to write to these locations, which has caused many companies to add standard users to the local Administrators group in order to run these applications. Of course, this is not ideal, as the user now can modify anything on the computer, not just the LOB application specific changes to these locations on the system.

Устранение неполадок проблемных процессов с помощью вкладки «Сведения» диспетчера задач

Вы можете не только изменить способ запуска программ на своем компьютере с помощью вкладки « Сведения », но и получить информацию, которая может помочь вам решить определенные проблемы. Если ваша программа заблокирована и перестает отвечать на запросы, вы можете щелкнуть правой кнопкой мыши или нажать и удерживать ее на вкладке « Сведения », чтобы открыть ее контекстное меню, а затем нажать «Анализировать цепочку ожидания ».

Откроется окно « Анализ цепочки ожидания» , в котором можно изучить процесс и перечислить все подпроцессы, которые в данный момент пытаются выполнить задачу. Уничтожение этих подпроцессов часто освобождает родительский процесс, позволяя сохранять данные, которые в противном случае могут быть потеряны. Вы также можете исследовать нарушающие подпроцессы, чтобы понять, почему они могут так интенсивно использовать ресурсы.

Если запущенный процесс не имеет текущих проблем, он отображает сообщение о том, что он работает нормально.

Если есть процесс, который вызывает у вас проблемы, такие как проблемы с производительностью, зависания или ошибки, вы можете создать файл дампа, который предоставляет подробную учетную запись всего, что ваш процесс делает в памяти во время создания файла дампа, Щелкните правой кнопкой мыши или нажмите и удерживайте процесс, а затем нажмите или нажмите «Создать файл дампа» в его контекстном меню.

Для некоторых процессов это действие может занять некоторое время, и в этом случае вы получите сообщение с просьбой подождать в окне процесса Dumping.

Как только файл создан, окно процесса дампа позволяет вам узнать и поделиться им. Сделайте снимок экрана с окном или запомните путь, а затем нажмите или коснитесь OK . Созданный файл можно открыть с помощью программного обеспечения для отладки, такого как WinDBG, но большинство пользователей получают больше пользы от этой функции, отправляя файл дампа агенту технической поддержки.

Вам может потребоваться включить скрытые файлы для доступа к папке, где хранится этот файл.

How Microsoft Adapted To UAC Issues

The issue with UAC is that it had some problems with legacy software that came from before the change and relied on some of the previous capabilities. After UAC, programs were not capable of automatically writing to folders and directories like %Windir% or system32.

Sure, programs would be able to change the app’s path for its installation and potential updates after the user agreed in a UAC prompt, however, all of the user settings and data should generally go into the user folder.

No user wants a program to call up a UAC prompt every time they start them up. Although there are still some programs that exhibit this behavior today, a well-designed piece of software won’t do this.

Some global settings are also very useful to have access to when running a program and should exist within a shareable program space to be edited, for example, %programdata%. Alternatively, having them within a user hive within the Windows registry is also perfectly fine. However, it is important to keep in mind that there should be no user-specific information in a Windows folder path.

Although the UAC is a great change, all in all, Microsoft had to be aware that what they were doing was going to introduce a large change to a system that has stayed mostly stagnant for years. App devs have been creating programs with some assumptions on what they will have access to when they run. With a change as big as the UAC, it was bound to end up breaking some stuff. These programs it broke, however, contained those that major corporations relied on to function properly. Much like any other large change, there was a transitionary period.

Despite the fact that the introduction of a way to restrict software’s ability to change crucial files is a great idea, Microsoft had to find a way to resolve its issues with legacy apps. If a piece of software was writing to user data in the app path(for whatever reason, although this stopped being common practice after the introduction of proper data organization back in Windows 2000,) it wouldn’t be able to work properly in the new system. With dozens of crucial business apps finding their start in the late ‘90s, Microsoft needed to find a way for their new system to not interfere too much with their function, or those businesses would have no choice but to avoid it. Unfortunately, simply rewriting the programs was out of the question, as it would demand a highly organized effort by hundreds of app devs at the same time.

At the time, if you had UAC-incompatible software on your device, you would have to do one of two things- either run all of it with administrative privileges, which would render any benefit gained from UAC useless. Or you could simply disable it. Unfortunately, both of these options would end up with you not benefiting from the UAC, and the 1st option would even leave your security worse off than that of Windows XP.